伪原创对网站的影响网站建设和网站优化哪个更重要

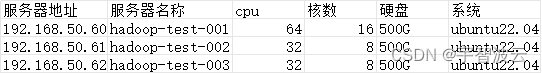

一:使用服务器配置。

二:修改服务器名称hostname,hosts。

在 Linux 系统中,hostname 和 /etc/hosts 文件分别用于管理主机名和主机名解析。

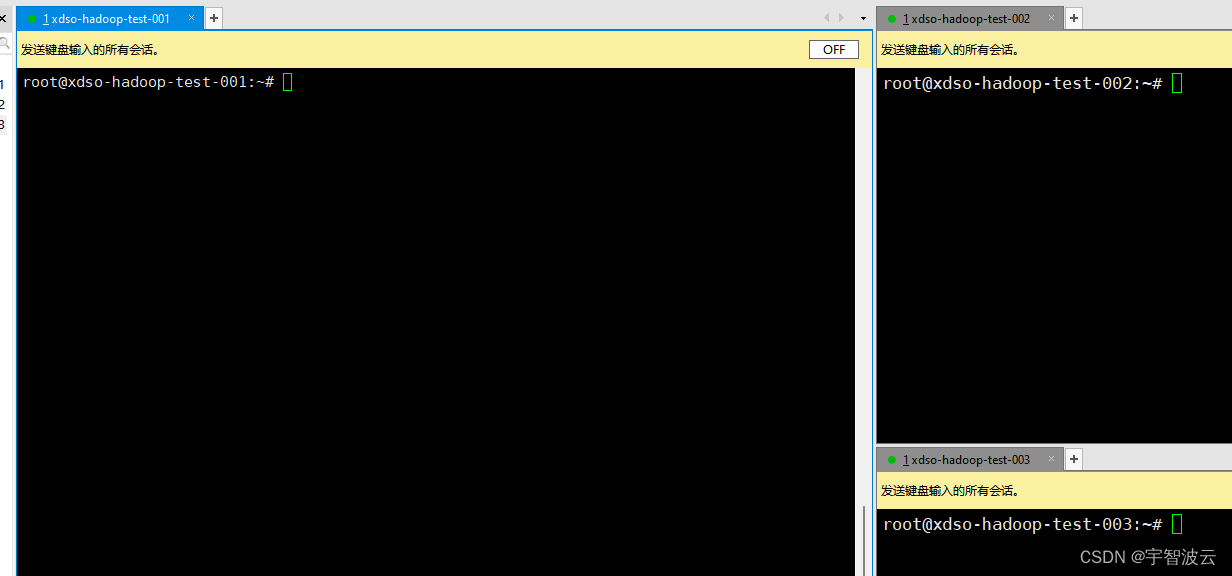

在三台服务器上,分别执行以下命令。

vim /etc/hostname

xdso-hadoop-test-001

vim /etc/hosts

192.168.50.60 xdso-hadoop-test-001

192.168.50.61 xdso-hadoop-test-002

192.168.50.62 xdso-hadoop-test-003

重启

reboot

三:进行服务器之间的免密

- 在安装 Ubuntu 22.0.4 操作系统时,会对系统中现有软件进行 update 升级到最新版本,防止出现漏洞,升级之后 OpenSSH 的版本比较高,不支持了 Rsa2048,所以换成 ED25519 密钥就可以了。

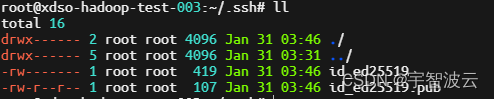

- 生产密钥。

三台机器分别执行以下命令

ssh-keygen -t ed25519

ll /root/.ssh/

3. 进行本机免密。

三台机器都执行以下命令

touch /root/.ssh/authorized_keys

chmod 600 /root/.ssh/authorized_keys

cat /root/.ssh/id_ed25519.pub >> authorized_keys

- 相互之间进行免密。

每台服务器将自己的公钥发送给其他俩台,同时追加到对应的其余俩台服务器的authorized_keys。

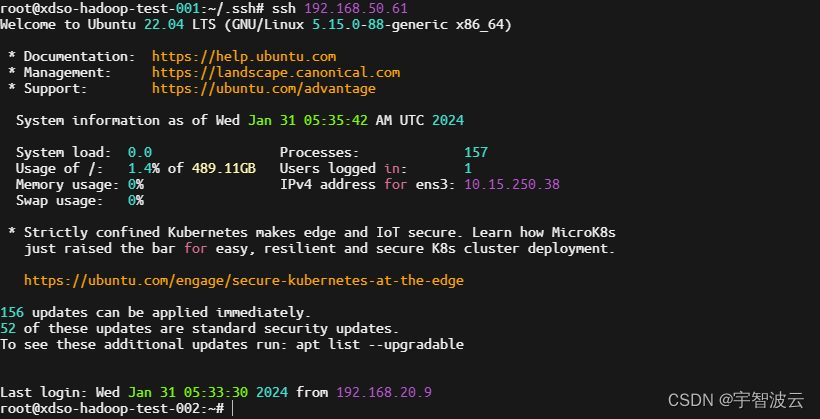

以192.168.50.60为例

在192.168.50.60执行以下命令,输入密码

scp /root/.ssh/id_ed25519.pub root@192.168.50.61:/root/.ssh/50.60

scp /root/.ssh/id_ed25519.pub root@192.168.50.62:/root/.ssh/50.60

在192.168.50.61上输入以下命令

cat 50.60 >> authorized_keys

在192.168.50.62上输入以下命令

cat 50.60 >> authorized_keys

在其余俩台执行相同的操作。