建设银行投诉网站与众不同的网站

1. 题目链接:209. 长度最小的子数组

2. 题目描述:

给定一个含有

n个正整数的数组和一个正整数target。找出该数组中满足其总和大于等于

target的长度最小的 连续子数组[numsl, numsl+1, ..., numsr-1, numsr],并返回其长度**。**如果不存在符合条件的子数组,返回0。示例 1:

输入:target = 7, nums = [2,3,1,2,4,3] 输出:2 解释:子数组 [4,3] 是该条件下的长度最小的子数组。示例 2:

输入:target = 4, nums = [1,4,4] 输出:1示例 3:

输入:target = 11, nums = [1,1,1,1,1,1,1,1] 输出:0提示:

1 <= target <= 1091 <= nums.length <= 1051 <= nums[i] <= 105

3.解法(滑动窗口)

3.1算法思路

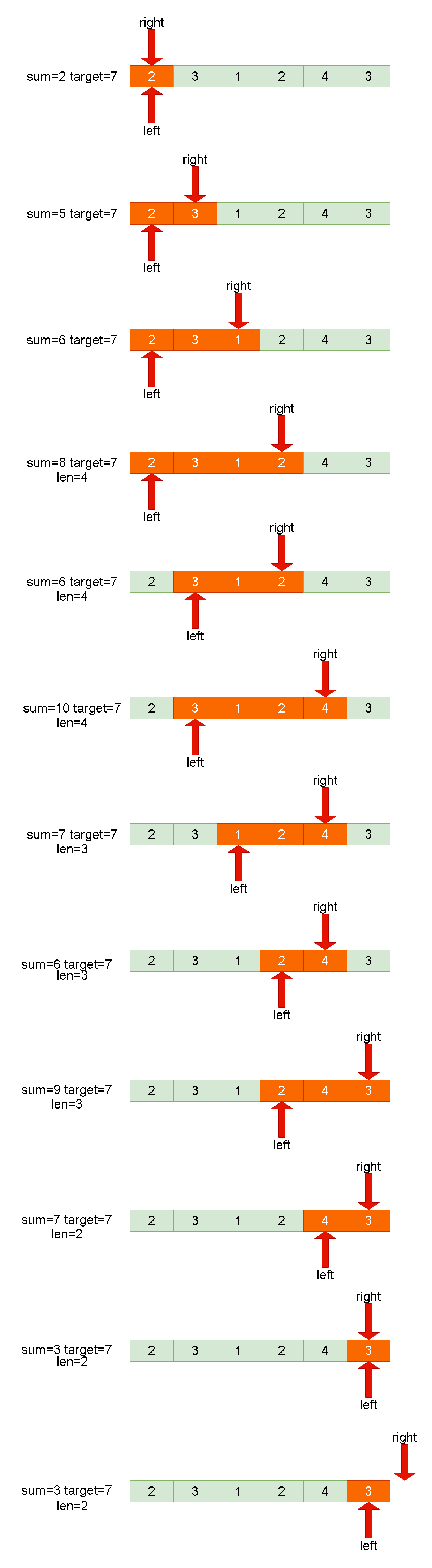

由于此问题分析的对象是「⼀段连续的区间」,因此可以考虑「滑动窗⼝」的思想来解决这道题。

让滑动窗⼝满⾜:从 i 位置开始,窗⼝内所有元素的和⼩于 target (那么当窗⼝内元素之和第⼀次⼤于等于⽬标值的时候,就是 i 位置开始,满⾜条件的最⼩⻓度)。

做法:将右端元素划⼊窗⼝中,统计出此时窗⼝内元素的和:

1.如果窗⼝内元素之和⼤于等于 target :更新结果,并且将左端元素划出去的同时继续判

断是否满⾜条件并更新结果(因为左端元素可能很⼩,划出去之后依旧满⾜条件)

2.如果窗⼝内元素之和不满⾜条件: right++ ,另下⼀个元素进⼊窗⼝。

3.2C++算法代码

class Solution {

public:int minSubArrayLen(int target, vector<int>& nums) {int n=nums.size();int left=0;int right=0;int len=INT_MAX;int sum=0;for(left=0,right=0;right<n;right++){sum+=nums[right];//进窗口while(sum>=target)//判断{len=min(len,right-left+1);//更新结果sum-=nums[left++];//出窗口}}return len==INT_MAX?0:len;}

};