泰州网站建设方案优化怎么自己学着做网站

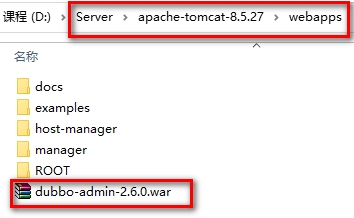

1.将资料中的dubbo-admin-2.6.0.war文件复制到tomcat的webapps目录下

2.启动tomcat,修改WEB-INF下的dubbo.properties文件

#如果Zookeeper是安装在虚拟机上的那么注册中心的地址需要修改为虚拟机的ip地址

dubbo.registry.address=zookeeper://192.168.100.110:2181

dubbo.admin.root.password=root

dubbo.admin.guest.password=guest3.访问对应网网址

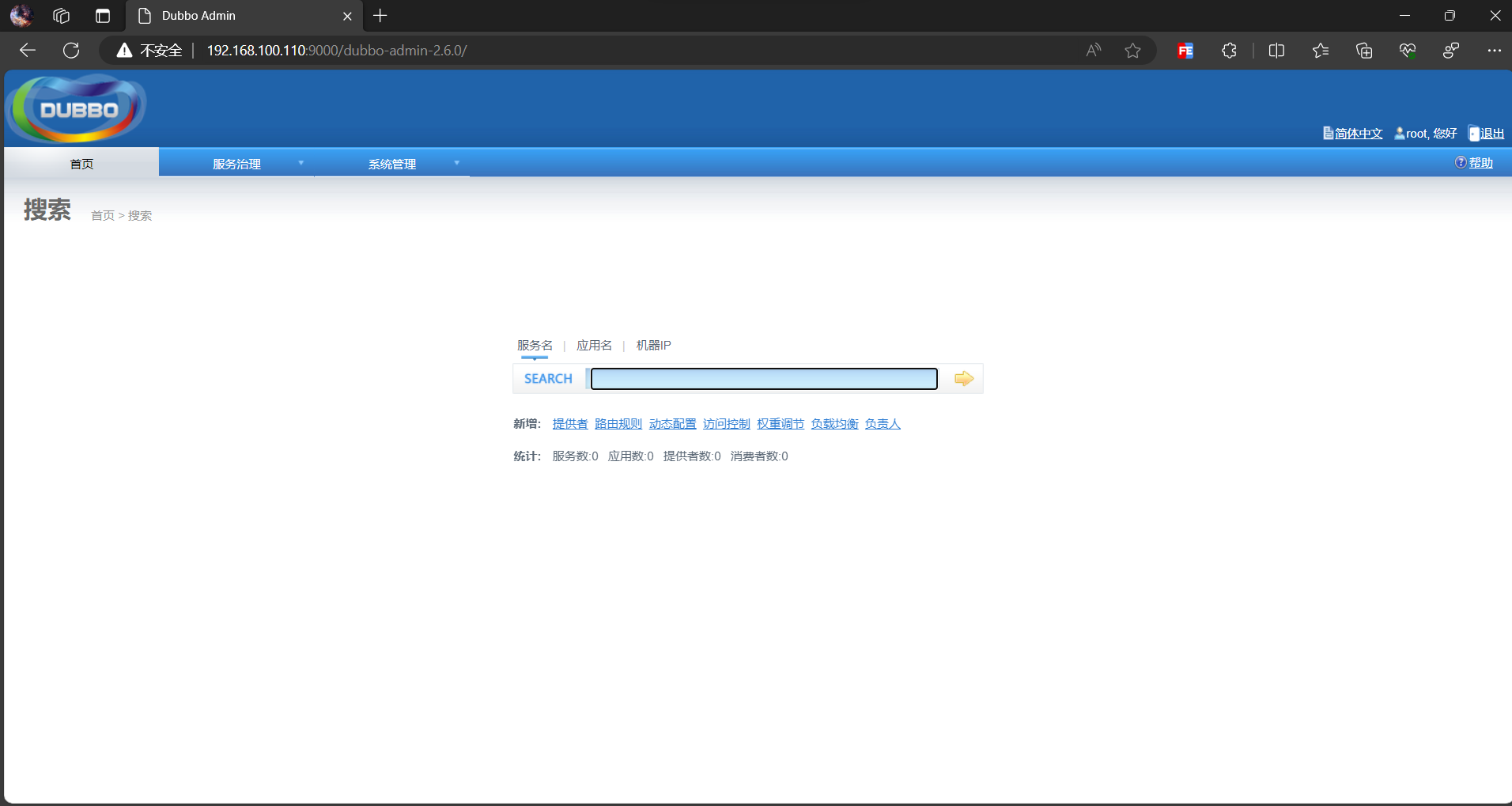

访问http://localhost:8080/dubbo-admin-2.6.0/ ,输入用户名(root)和密码(root),切换简体中文(我在是在虚拟机当中的tomcat运行的)

大功告成

所需要的文件

解压后是war包.zip