中国网站建设网页设计哪里培训网站开发好

目录

0x00 前言

一、启动程序

二、基础的使用

三、保存布局文件

四、加载UI文件

0x00 前言

关于QtDesigner工具的配置等步骤(网上链接也比较多)

下列链接非本人的(如果使用pip 在命令行安装过pyqt5以及tools,那么就可以跳过前面几步了)

PyCharm安装PyQt5及其工具(Qt Designer、PyUIC、PyRcc)详细教程 - 知乎摘要:Qt是常用的用户界面设计工具,而在Python中则使用PyQt这一工具包,它是Python编程语言和Qt库的成功融合。这篇博文通过图文详细介绍在PyCharm中如何完整优雅地安装配置PyQt5的所有工具包,主要内容包括PyQt5…![]() https://zhuanlan.zhihu.com/p/469526603

https://zhuanlan.zhihu.com/p/469526603

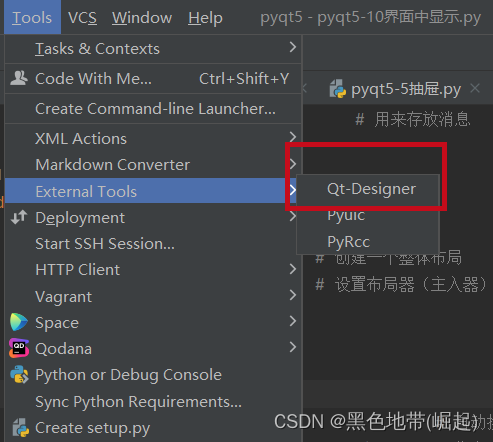

一、启动程序

如果是使用的上面的教程,就可以直接在添加的扩展工具里面启动

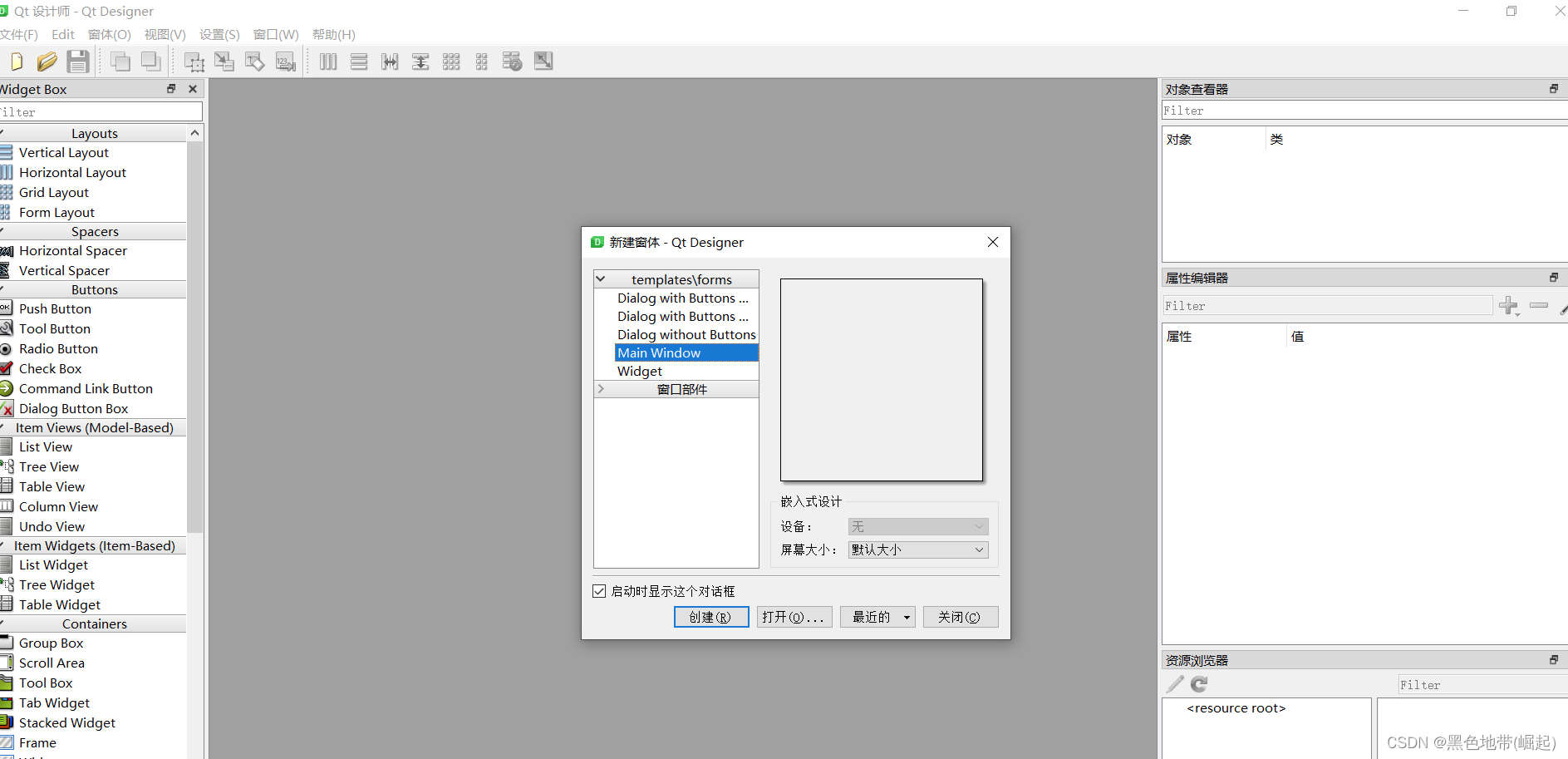

然后选择对应的窗口进行创建

一些操作的界面展示

(勾选以后就会在界面中进行显示)

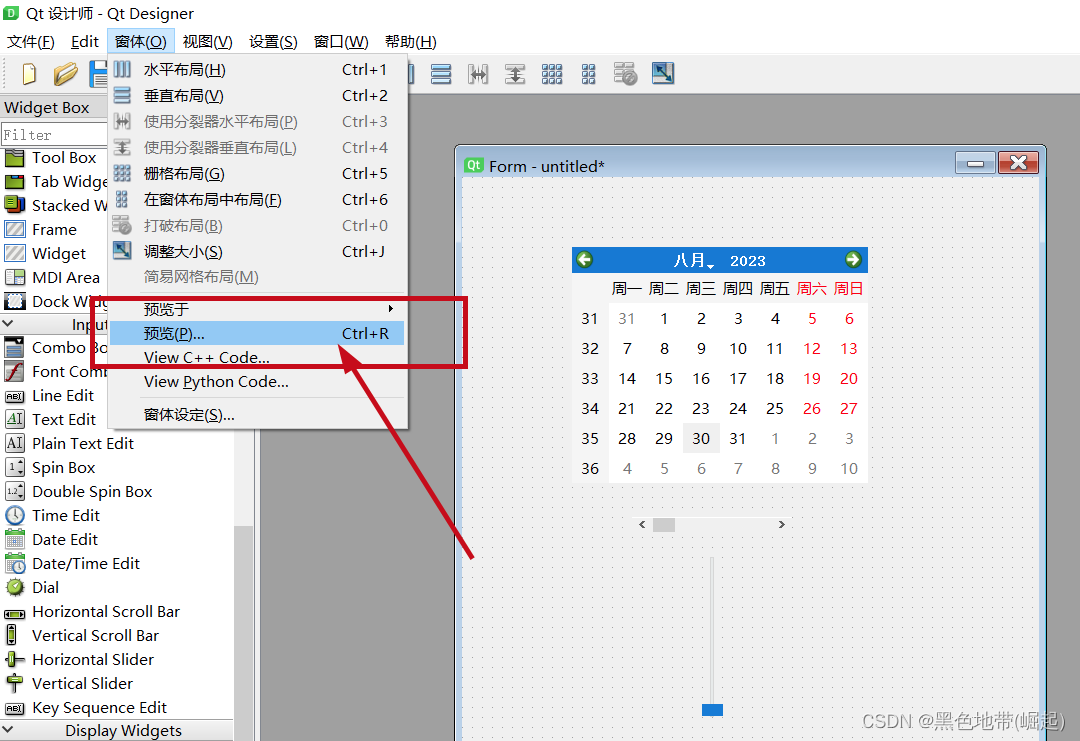

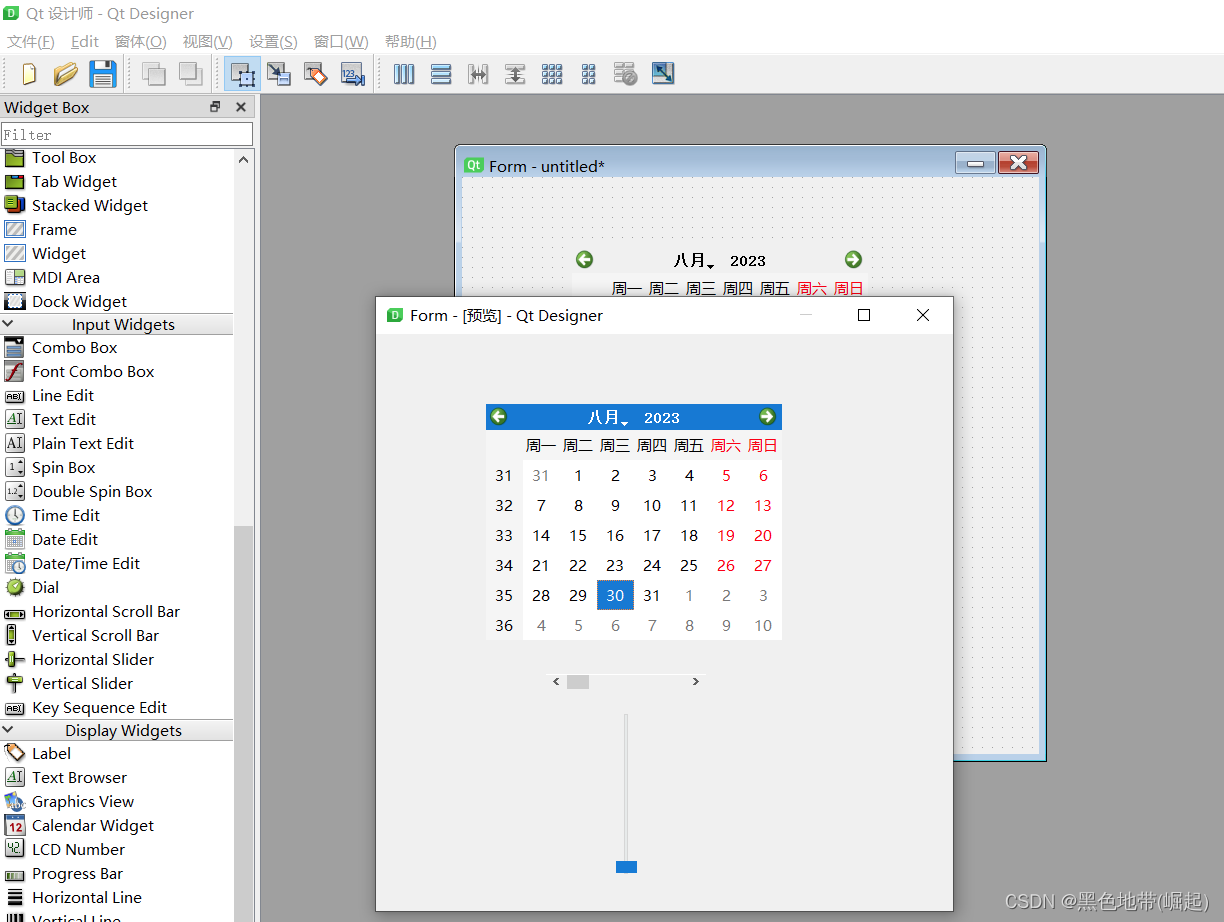

二、基础的使用

1、拖动左边的控件到图示上,然后设置好布局

2、然后进行预览

窗口--->预览

预览的界面可以进行点击操作

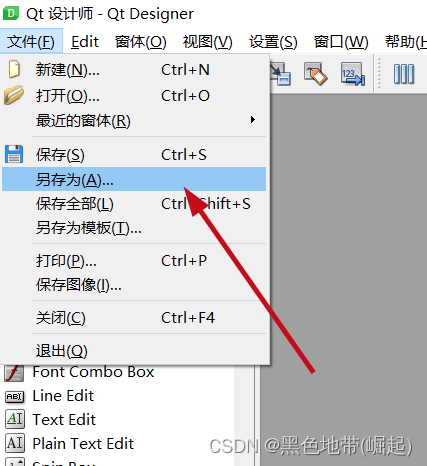

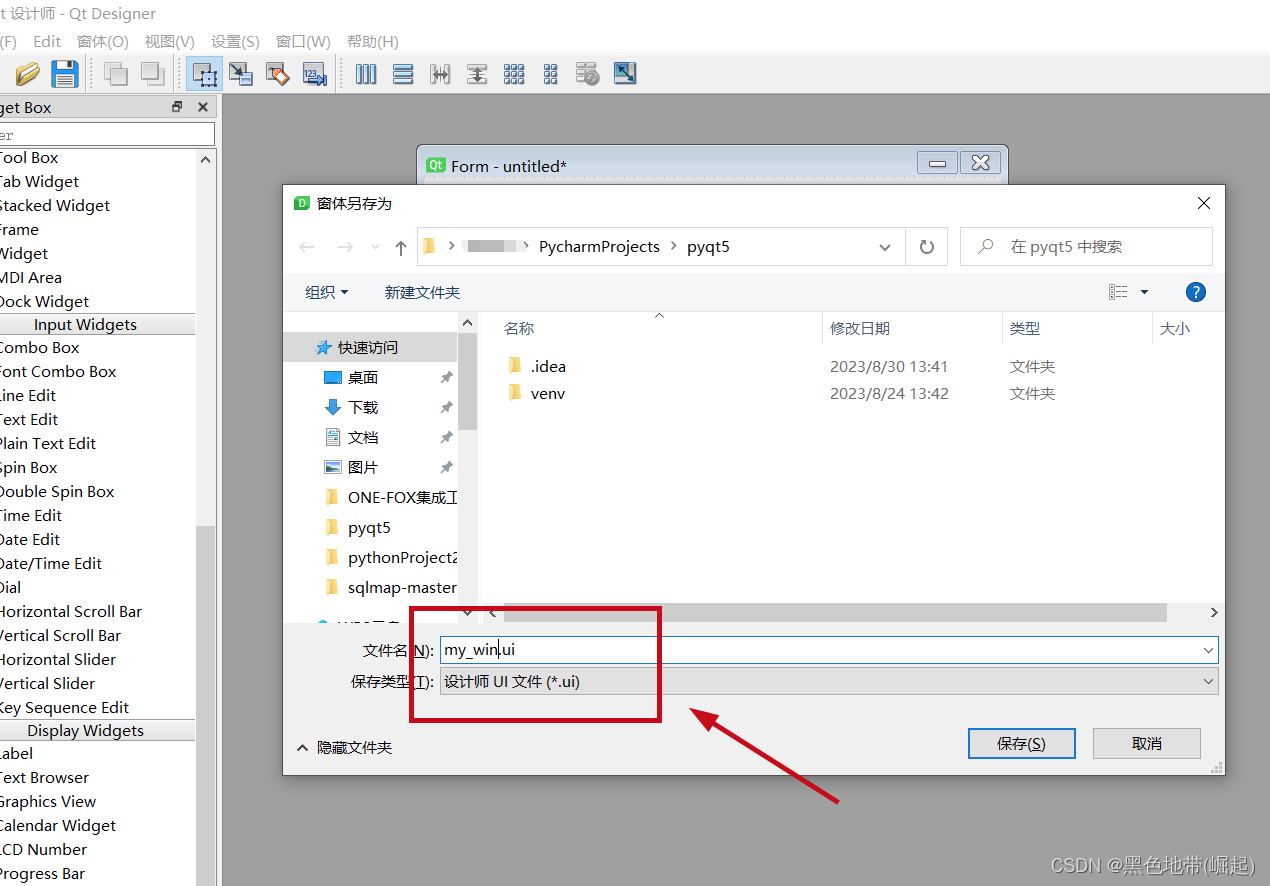

三、保存布局文件

将其另存为

ui后缀的文件

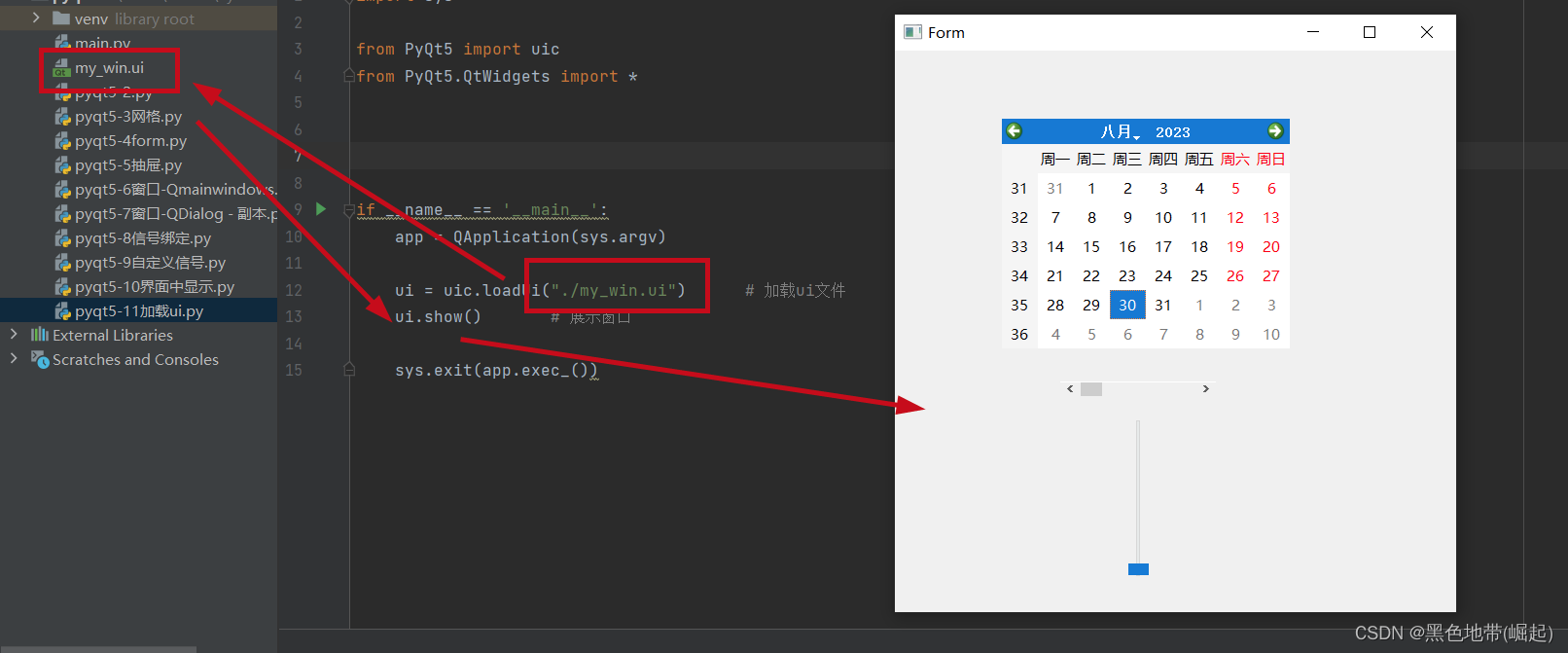

四、加载UI文件

加载并显示ui文件

import sysfrom PyQt5 import uic

from PyQt5.QtWidgets import *if __name__ == '__main__':app = QApplication(sys.argv)ui = uic.loadUi("./my_win.ui") # 加载ui文件ui.show() # 展示窗口sys.exit(app.exec_())