做一个营销型网站有哪些内容多个网站备案负责人

往年,程序员们找工作可以说是不怎么费力的,不少求职者还会比对几家offer,看薪酬、看加不加班、看通勤时间等等等等,最后选择自己最满意的那一家过去。

但是今年,情况确实完全不一样,用网友的话形容就是“往年精挑细选。今年能捡就捡”

但是如果真的拿到了offer,却是一家风评很差的公司发过来的,那还要去吗?

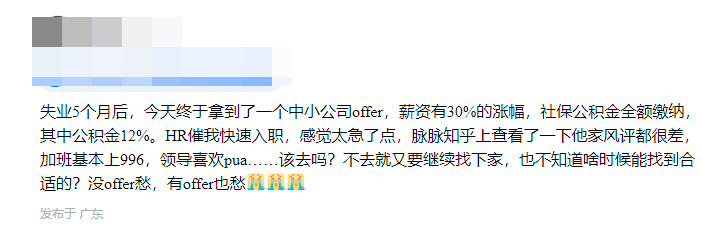

最近有网友提到了自己的求职经历:

失业5个月后,终于拿到了一个中小公司offer,薪资有30%的涨幅,社保公积金全额缴纳,其中公积金12%。

HR催其快速入职,感觉太急了点,查看了一下他家风评都很差,加班基本上996,领导喜欢pua……该去吗?不去就又要继续找下家,也不知道啥时候能找到合适的?没offer愁,有offer也愁。

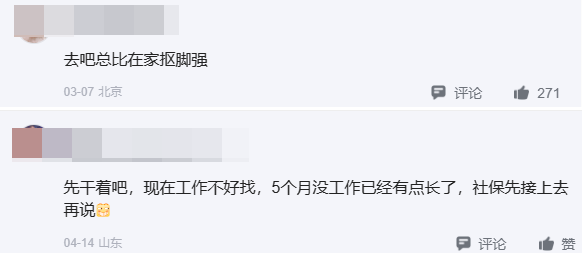

对于这位网友的苦恼,有人表示:去吧,总比在家抠脚强;先干着吧,现在工作不好找,5个月已经有点长了,社保先接上去再说。

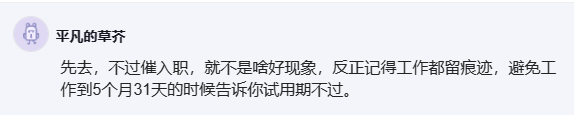

有人提醒这种情况可以去,但是一定记得留痕迹。

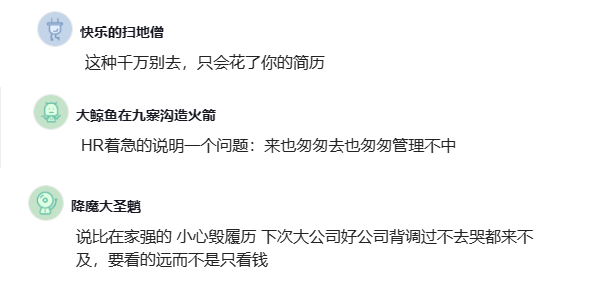

也有人持反对态度认为不该去,理由也很充分:简历会花、对将来发展可能会有影响

其实公司有负面评价是一件很正常的事,这个世上没有完美的公司,有争议被人议论甚至是差评很正常。

现在网上对一些企业评价类型,总结起来大概是:

离职感受型(比如老板难伺候、公司离职率高、企业文化氛围不好等)

某原型下略添油加醋型(比如临时项目或某节点忙、成天加班)

面试失败童鞋的各种吐槽(比如面试官奇葩的风格、态度、喜好等等)

被辞退员工的不满(比如抱怨公司无良,恶意辞退)

竞品公司水军攻击(混淆视听,降低好感度)

看热闹的跟风群众(不知道是什么,但是一起跟风吐槽)

在看对公司的评价的时候,我们可以看这些负面评价主要集中在哪些方面。

如果是说差评主要是:对员工有点苛刻,加班有些多,管理不够人性化等类似的内容。那么至少说明这家公司不是骗子公司。

如果自己已经失业很久,急需一份工作维持生活,薪酬待遇又还不错,大家可以考虑先进去积攒点工作经验。

就算自己发现在这家公司待不下去了,大不了跳槽,反正到时候钱也赚了,经验也有了,去其他好公司也更容易了。

当然如果差评全都是:老板不靠谱,总是拖欠员工工资,对待客户基本上靠坑蒙拐骗。这种情况下,如果不是恶意造谣诽谤的话,建议大家还是三思而后行。

当然,万一进了风评不好的公司以后,发现自己也确实被骗后要果断割离,不能纠结不忍也不要麻木不仁。