怎样做公司网站wordpress设置侧边栏

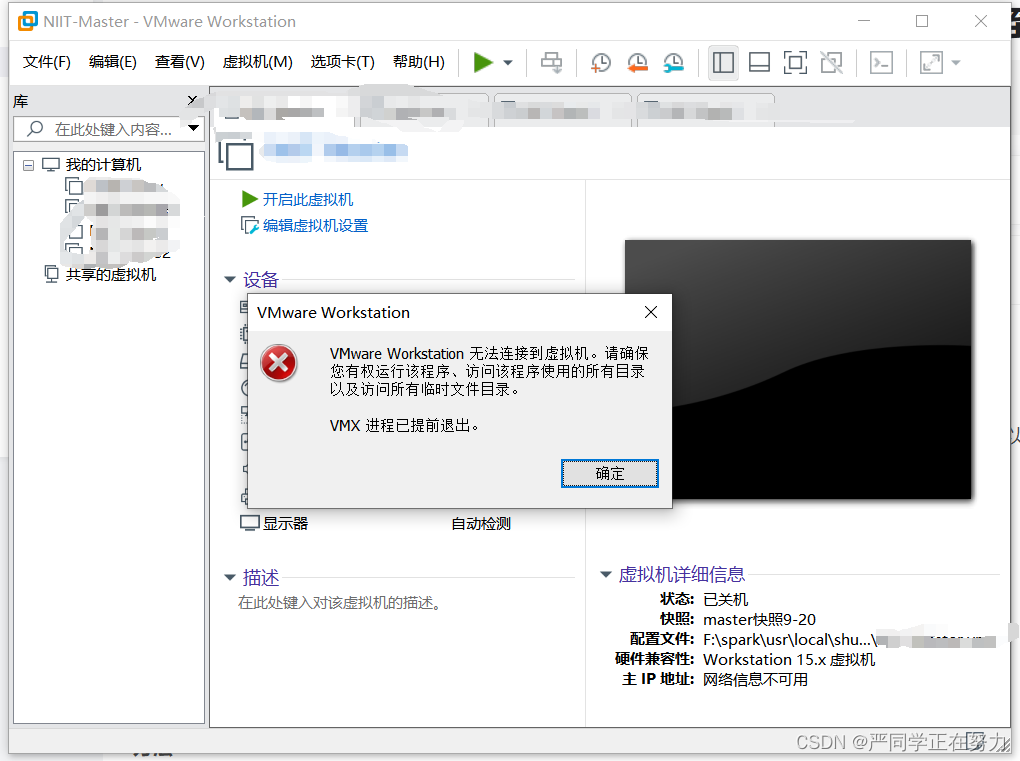

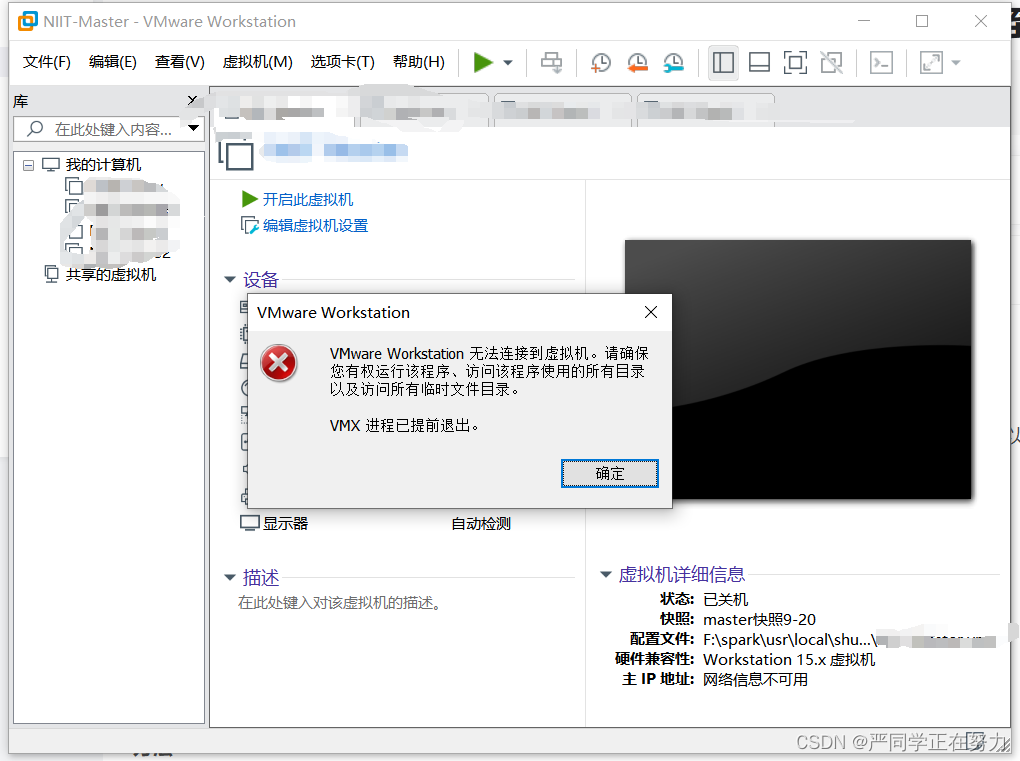

解决报错:VMware Workstation 无法连接到虚拟机。请确保您有权运行该程序、访问该程序使用的所有目录以及访问所有临时文件目录。 VMX 进程已提前退出。

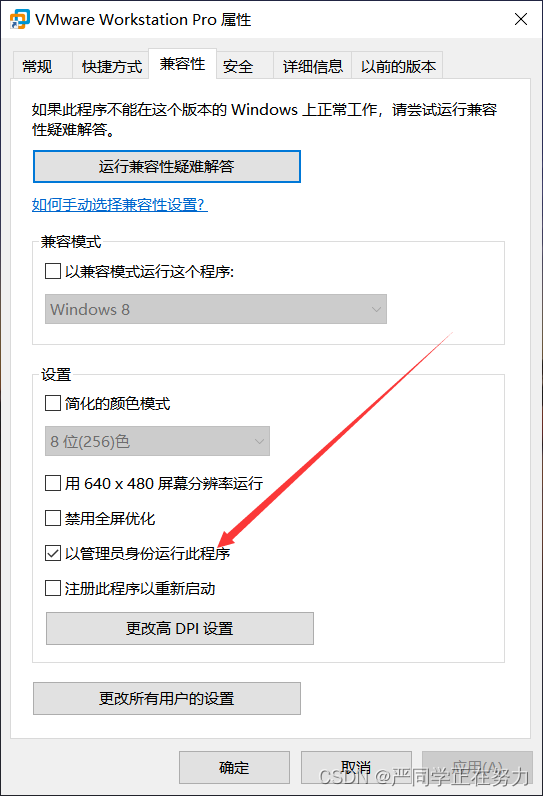

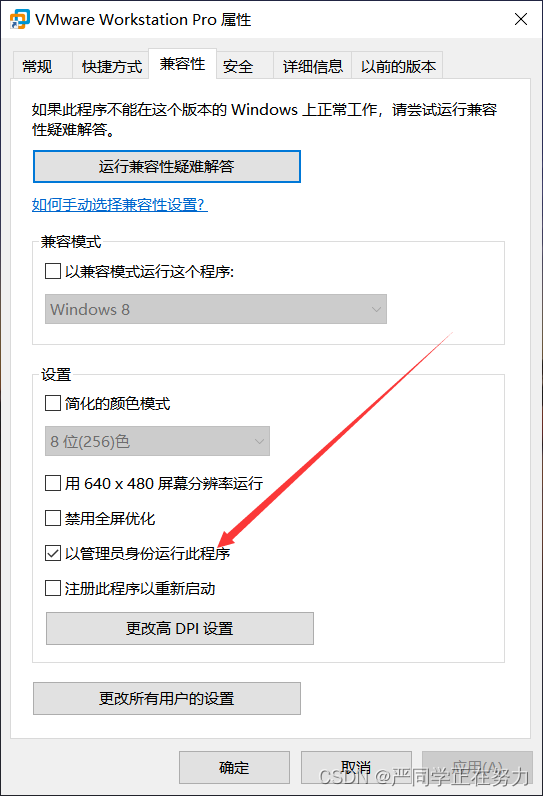

解决方案:右键桌面图标进入VMware Workstation Pro的属性设置,兼容性–勾选“以管理员身份运行此程序”,然后重启电脑就轻松解决问题。

解决报错:VMware Workstation 无法连接到虚拟机。请确保您有权运行该程序、访问该程序使用的所有目录以及访问所有临时文件目录。 VMX 进程已提前退出。

解决方案:右键桌面图标进入VMware Workstation Pro的属性设置,兼容性–勾选“以管理员身份运行此程序”,然后重启电脑就轻松解决问题。