电子商务平台网站建设方式网站开发脚本语言和数据库

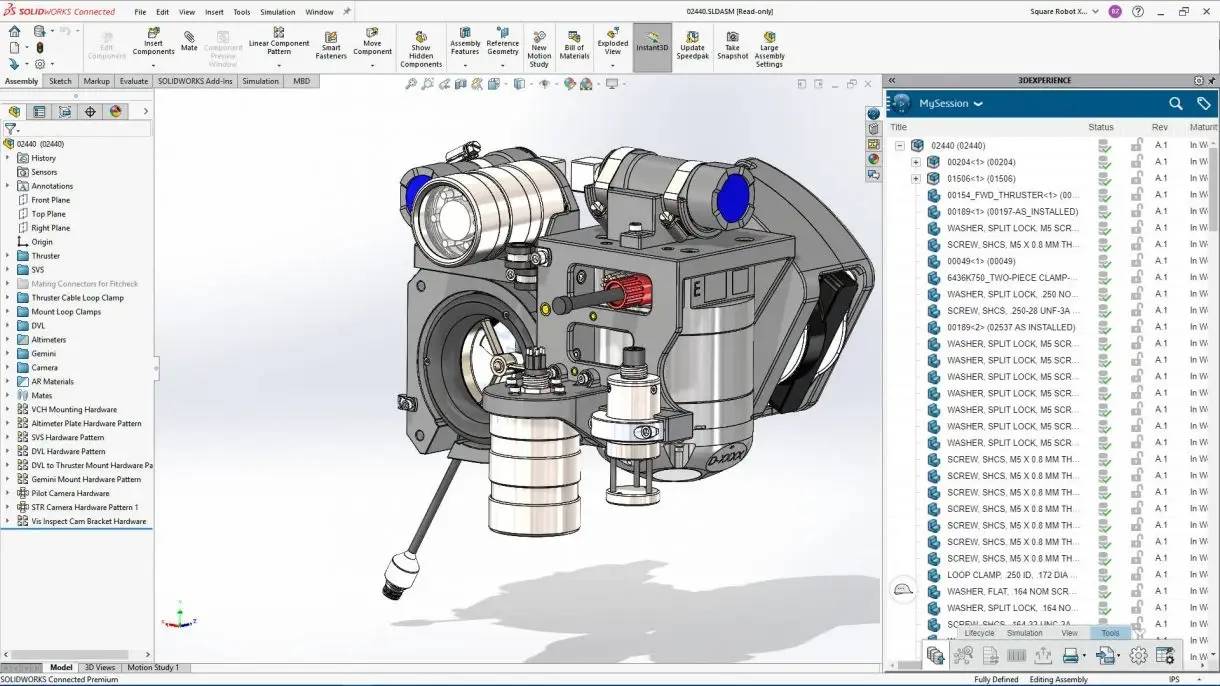

SOLIDWORKS作为目前流行的三维设计软件在工程设计,制造和建筑中有着广泛的应用前景。教育版SOLIDWORKS软件是学生及教育机构学习教学的理想平台。

下面介绍几个挑选SOLIDWORKS教育版代理的关键要素:

1、专业知识与经验:代理商应掌握SOLIDWORKS等软件的丰富知识与经验,并能提供给客户专业建议与支持。代理商应了解SOLIDWORKS软件功能及特性,能协助顾客挑选符合其需要的版本及配置。

2、好信誉好口碑:在挑选代理商的时候,通过看他们的客户评价及案例就能知道他们的信誉及口碑如何。代理商要具有好的声誉与信誉,能给顾客提供优良的服务与支持。

3、服务与支持:代理商应提供全方位售前及售后服务,包括:培训,技术支持,更新及升级等。代理商要与顾客建立长期的合作关系并能及时地解决顾客的疑问和要求。微辰三维作为达索正式授权SOLIDWORKS的经销商,经销SOLIDWORKS正版软件,提供免费试用/咨询/报价等服务。

4、价格与优惠:代理商应提供有竞争力、能满足顾客预算与需要的价格与优惠政策。代理商应能根据顾客预算及需要,制订适当方案。

5、知识产权保护:在挑选代理商时应考虑到他们在知识产权方面采取了哪些保护措施。代理商应遵守有关法规,维护顾客知识产权及数据安全。

6、可靠性:对教育版SOLIDWORKS代理产品可靠性的评判,主要通过品牌渠道来了解代理是否有相关资格,并根据资格可靠程度来对代理专业技能和服务态度进行重新评价。比较便捷的方式之一,就是直接登陆SOLIDWORKS网站

官网底部有一个“查找经销商”可以进行查询,点击进入后筛选框中选择“China”,对应的邮编输入区域邮编即可。比如:查找“微辰三维(北京)技术开发有限公司”是否为正规代理商,只要输入邮编:100000就可以进行展示。

综上所述,在选择SOLIDWORKS教育版代理商时须要考虑到很多因素,代理商要有专业知识及经验、良好信誉及信誉、综合服务及扶持、价格合理、维护顾客知识产权、与官方合作伙伴有良好关系等。

微辰三维做为SOLIDWORKS教育版代理,为您带来更优良的软件体验与服务支持,咨询热线010-62054110。