网站建设服务多少钱网站治做啊app

word怎么转换成pdf?将Word文档转换成PDF文件有几个好处。首先,PDF文件通常比Word文档更容易在不同设备和操作系统上查看和共享。其次,PDF文件通常比Word文档更难以修改,这使得它们在需要保护文件内容的情况下更加安全可靠。最后,许多在线出版物和表格都要求以PDF格式提交文件,因此将Word文档转换成PDF文件是一项必要的任务。下面就给大家介绍几种word转pdf的方法。

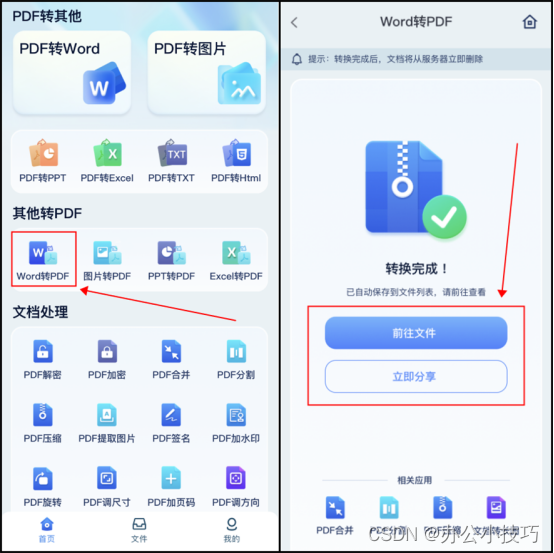

方法一:迅捷PDF转换器APP

这是一种可靠且易于使用的工具,可以轻松地将Word文档转换成PDF格式。在使用这款转换工具的时候,点击APP中的【Word转Pdf】选项,然后上传需要转换的word文件,进行转换就可以了。

方法二:PDF Converter Elite

这是一款功能全面的PDF工具,支持将Word文档转换成PDF文件,并提供了多种编辑和管理PDF文件的功能。该工具的优点是易于使用、提供了多种转换选项和高级功能,但缺点是价格较高。

方法三:Nitro Pro

这是一款专业的PDF工具,支持将Word文档转换成PDF文件,并提供了多种编辑和管理PDF文件的功能。该工具的优点是易于使用,提供了多种模板和批注工具,但缺点是功能较为有限。

word怎么转换成pdf?今天给大家介绍了三种word转pdf的方法,各位有转换需求的小伙伴们可以选择一种适合自己的方法进行操作。那么今天的分享就都这里结束啦!