北京规划建设 杂志 官方网站天津网站优化排名

一、实验名称:

DEM分析

二、实验目的:

通过本实验练习,掌握DEM的建立与应用基本方法。

三、实验内容和要求:

实验内容:

利用ARCGIS软件相关分析工具及实验数据,创建DEM,并计算相应坡度的区域面积,以及提取特定等值线。

实验数据:Pnt.txt

实验要求:

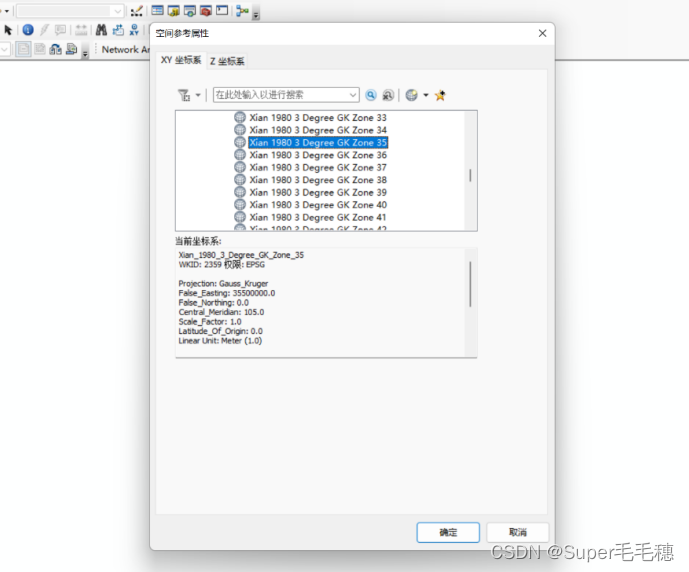

1. 要求熟练掌握由点坐标文件建立DEM的方法(先由点文件生成点要素,由点创建TIN);(投影坐标系:Gauss Kruger ,Xian 1980 ,Xian 1980 3 Degree GK Zone 35)

2.要求将TIN转为栅格,并对栅格进行表面分析;

3.进行坡度分析,进行栅格重分类,通过添加面积字段计算坡度<15的区域面积;

4. 提取值为2125的等值线。

四、实验步骤:

(详细描述各个步骤,必要的地方用截图说明)

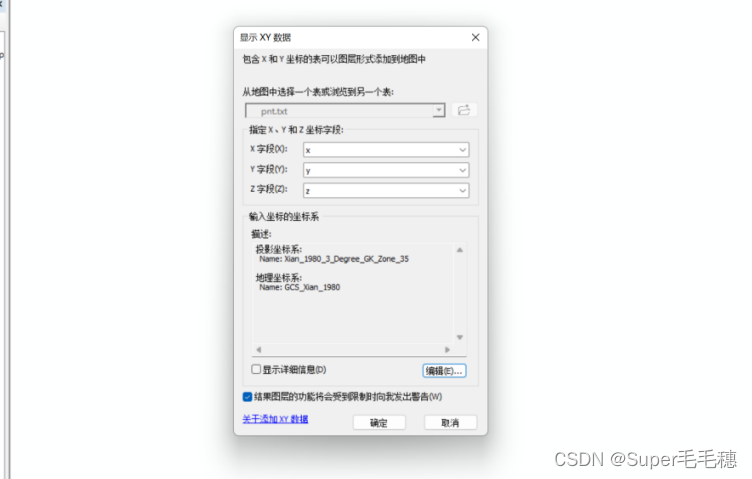

- (1)右键DEM实验数据,先由点文件生成点要素;

(2)选择投影坐标系:Gauss Kruger ,Xian 1980 ,Xian 1980 3 Degree GK Zone 35;

(3)将数据加载出来;

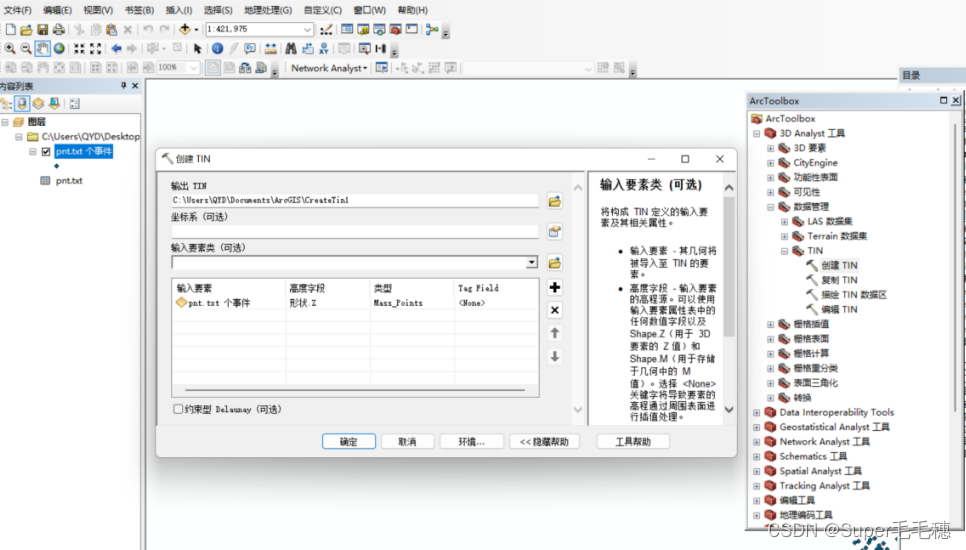

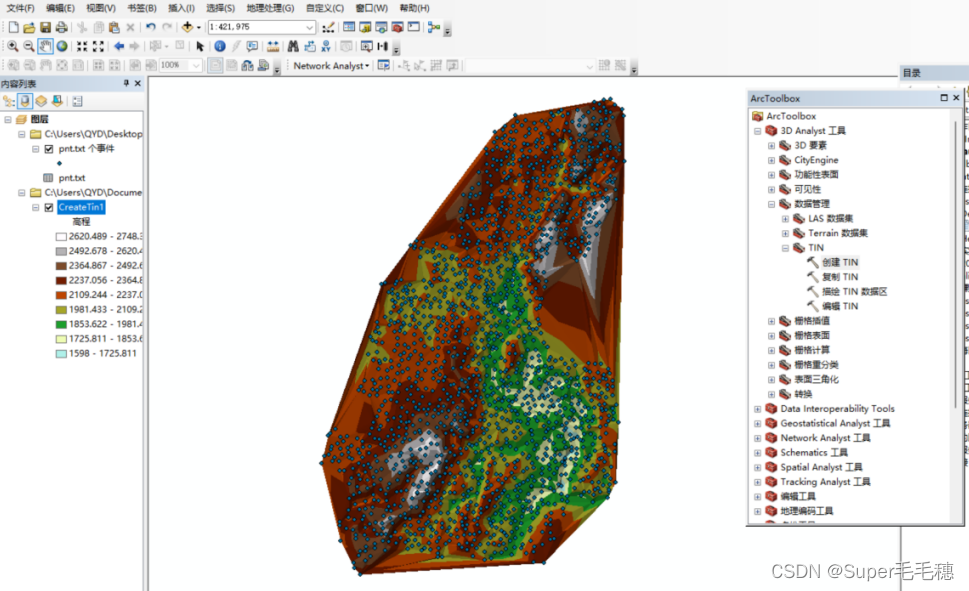

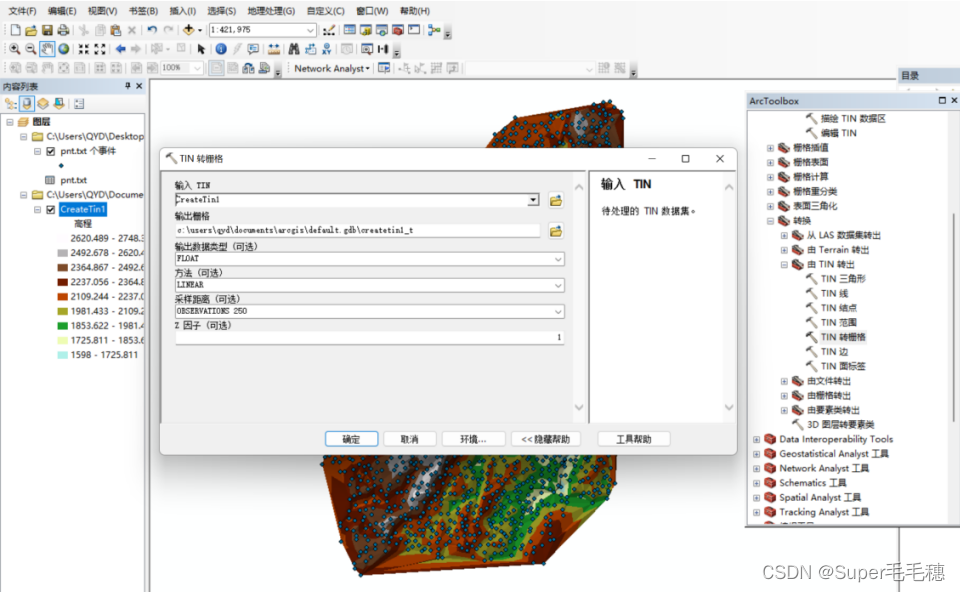

(4)打开ArcToolbox工具箱,选择数据管理TIN,创建TIN;

2.(1)打开ArcToolbox工具箱中转换工具,选择TIN转栅格,将TIN转为栅格;

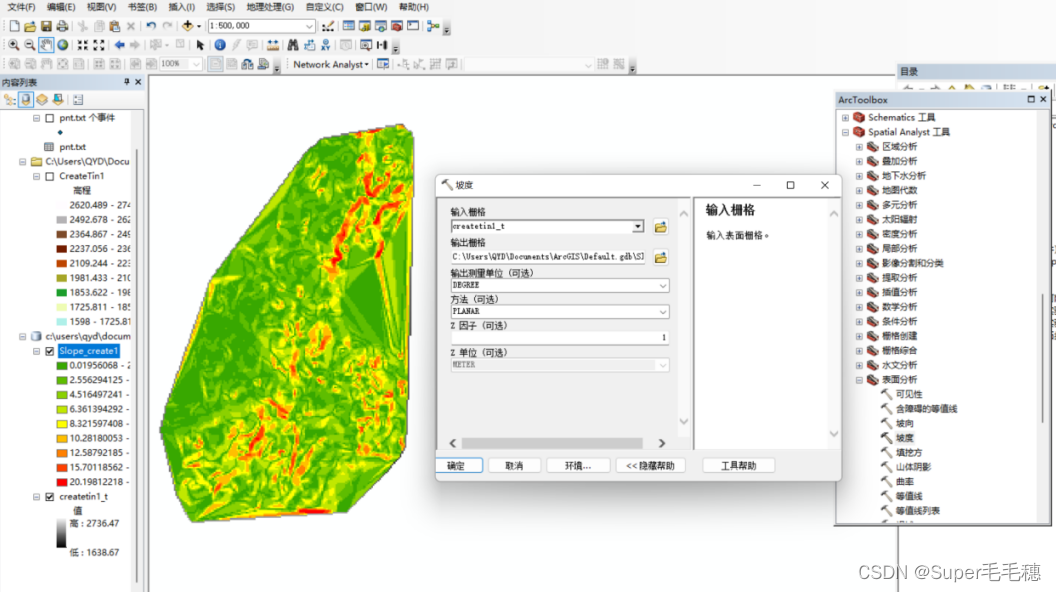

(2)打开ArcToolbox工具箱中Spatial Analyst工具,选择表面分析、坡度,进行坡度分析;

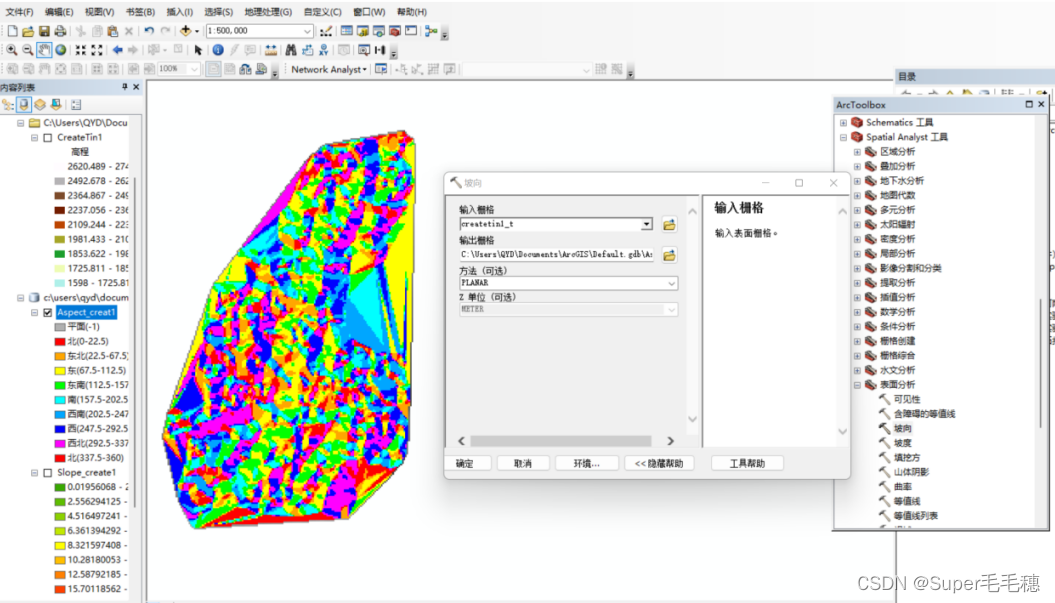

(3)在表面分析中选择坡向,进行坡向分析;

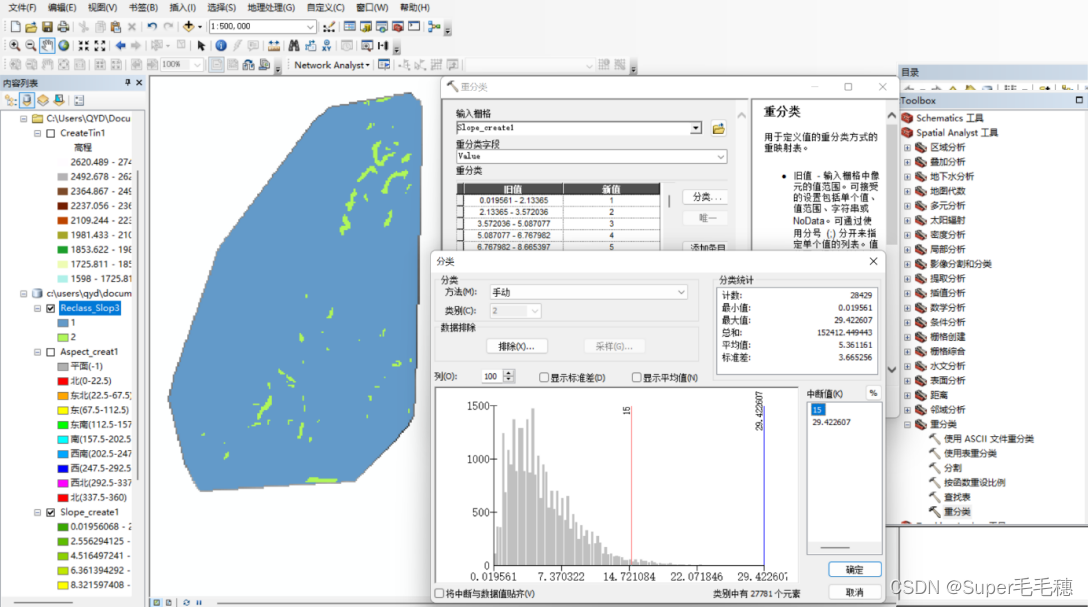

3.(1)打开ArcToolbox工具箱中Spatial Analyst工具,选择重分类,选择坡度分析数据,打开分类选择手动分类数值设置为15,进行栅格重分类;

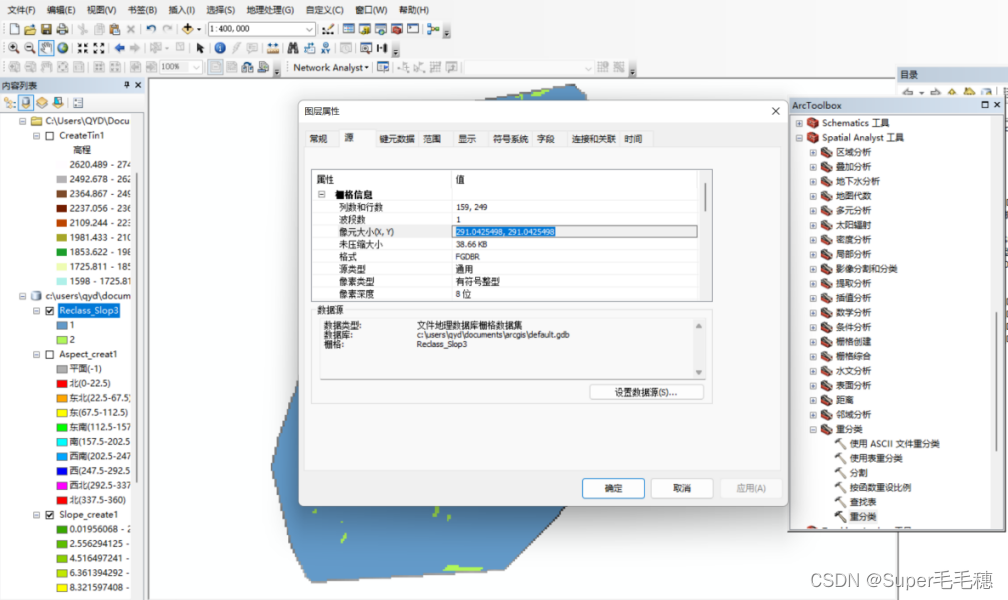

(2)查看分类后像元大小为291.0425498, 291.0425498;

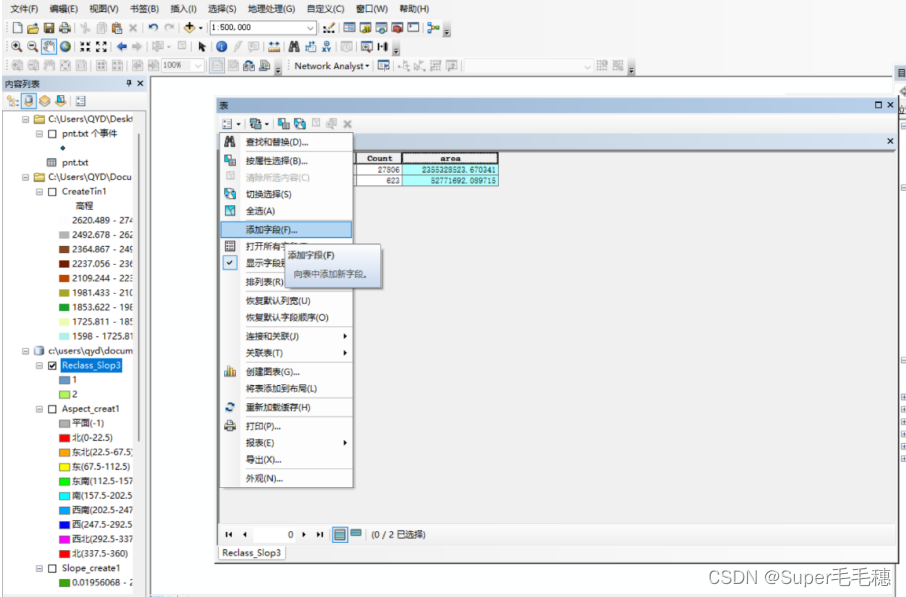

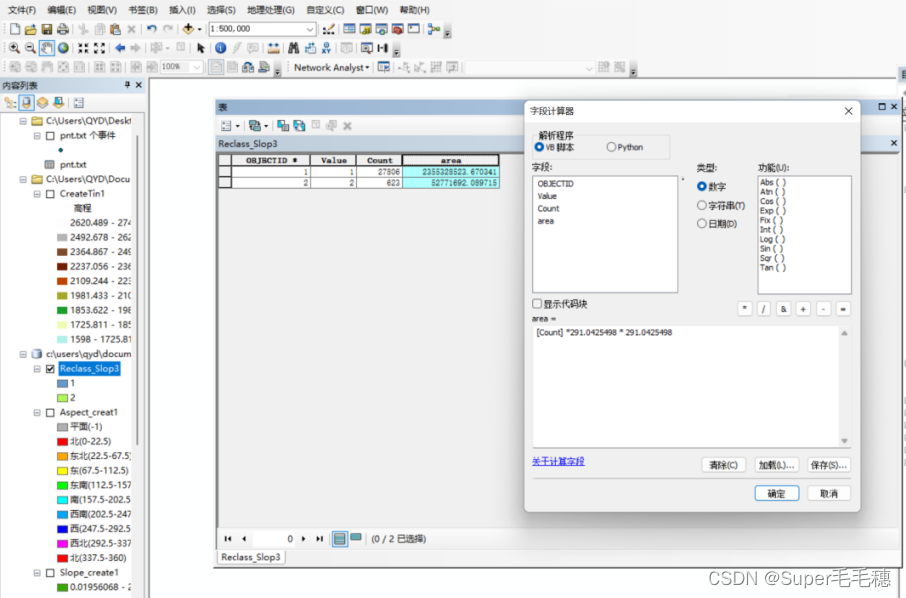

(3)添加面积字段,类型选择双精度;

(4)打开字段计算器计算出坡度小于15的面积为:2355328523.670341,计算公式为:count*291.0425498*291.0425498,【count指的是不规则三角形的数量】【数量*面积】;

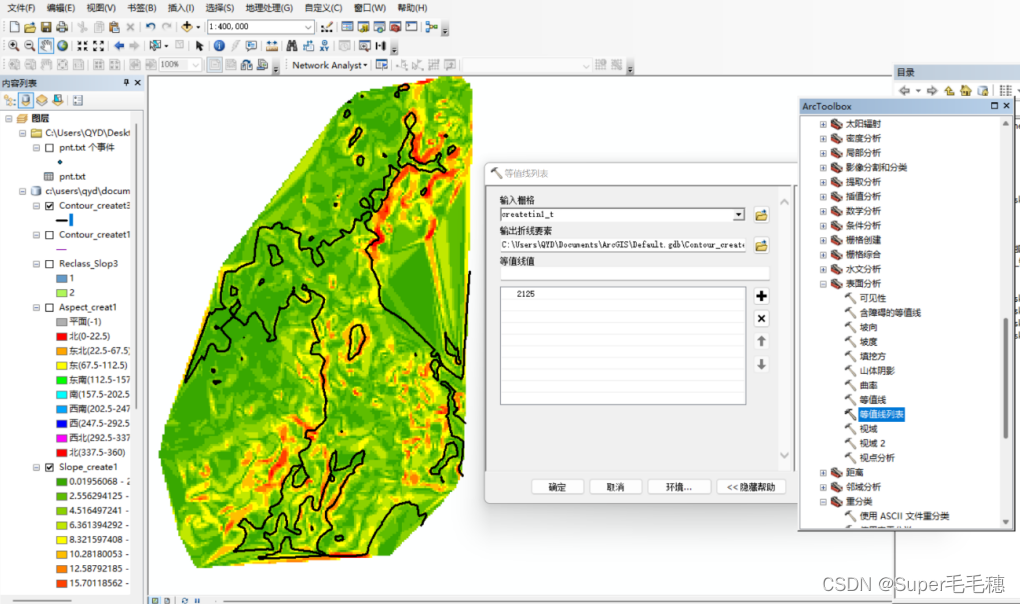

4.打开ArcToolbox工具箱中表面分析,打开等值线列表,输入参数,提取值为2125的等值线。

五、注意事项:

在添加面积字段计算坡度<15的区域面积时,添加的面积字段选择双精度,计算公式为:count*291.0425498*291.0425498,count指的是不规则三角形的数量,计算原理时:数量*面积。