网站制作流程论文2345网址大全官网

一.错误描述

报错信息里提示了路径信息/root/.ssh/known_hosts:20

二.解决方案

方法一

输入以下指令:

ssh-keygen -R XXX(需要连接远程服务器的ip)

按照我的例子ip:10.165.7.136,会返回以下信息:

重新尝试连接:

输入yes,按下回车,成功连接。以上就是解决方案,如果想了解为什么这样的,可以继续往下看。

方法二:

直接删除在~/.ssh/konwn_hosts中对应ip的记录,然后重新连接即可

三.原因分析

当两个设备第一次进行链接时,会在~/.ssh/konwn_hosts中将被连接设备的公钥信息进行保存,后续再次链接时OpenSSH会核对公钥来进行一个简单的验证:

konwn_hosts文件的公钥信息如下:

正常连接应该如下:

然而有时候被连接的那台远程服务器系统被重装、IP 冲突等原因,会导致公钥信息没有对得上,所以导致错误:

而解决的方案很简单,就是在把记录在路径 ~/.ssh/konwn_hosts中的公钥信息给删除,重新建立一个新的链接就行,而指令ssh-keygen -R XXX(ip地址)就是执行这个动作,甚至还贴心地将原来地公钥信息进行备份:

当然,你也可以手动删除指定的ip,使用vi/vim打开konwn_hosts文件,你会发现里面的东西我和的一样是密文形式的,这是因为新版的系统里的安全机制,为了防止某个不轨人士进行远程撒毒,明文保存被替换成了通过算法计算的密文形式,当然你可以使用以下指令来查询到某个ip的密文是多少:

ssh-keyscan XXX(IP地址)

以我的ip为例子,可以看到输出了三个不同算法算出来的密文信息:

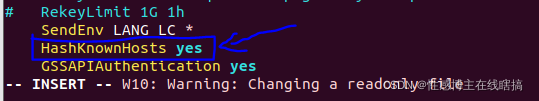

我们在konwn_hosts文件中找到这个几个密文信息,将其删除,保存,重新链接即可。当然如果你觉得电脑就一个人用没必要加密,也可以将加密给关闭,使用vi/vim来编辑路径 /etc/ssh/ssh_config 中的字段:

将该字段修改为 no,保存退出,删除公钥信息重新链接一次,你会发现新保存的公钥就是明文的信息。