c语言做网站后台服务重庆旅游攻略

“过去二十年来,我们一直在使用 Steema Software 产品,尤其是 TeeChart,这是我们软件开发的基础部分。看到 TeeChart 在这段时间里不断发展、改进和增加功能,真是太棒了,这极大地增强了我们的产品。Steema 的客户和技术支持非常出色,并且有出色的文档和论坛作为后盾。我强烈推荐该产品和公司。 ”——Robert Newton 教授,博士,理学博士 – Innervations 首席执行官

TeeChart Pro 最新版下载

Innervations是一家在设计和开发用于评估、训练和恢复人体表现的先进软件和硬件系统方面处于领先地位的公司。该公司拥有超过 38 年的经验,为运动表现、临床康复和战术环境领域的专业人士提供服务。他们的创新产品结合了研究和实际应用,强调可靠性、准确性和可用性。

Innervations 的主要产品

Innervations 提供一系列旨在测量和提高人类表现的性能工具。

1. C-Force 性能平台:这是一个高度便携的力平台,旨在测量一系列性能指标,例如力、冲量、力量发展率和功率。它与其他 Innervations 软件配合使用,可以深入分析运动表现。

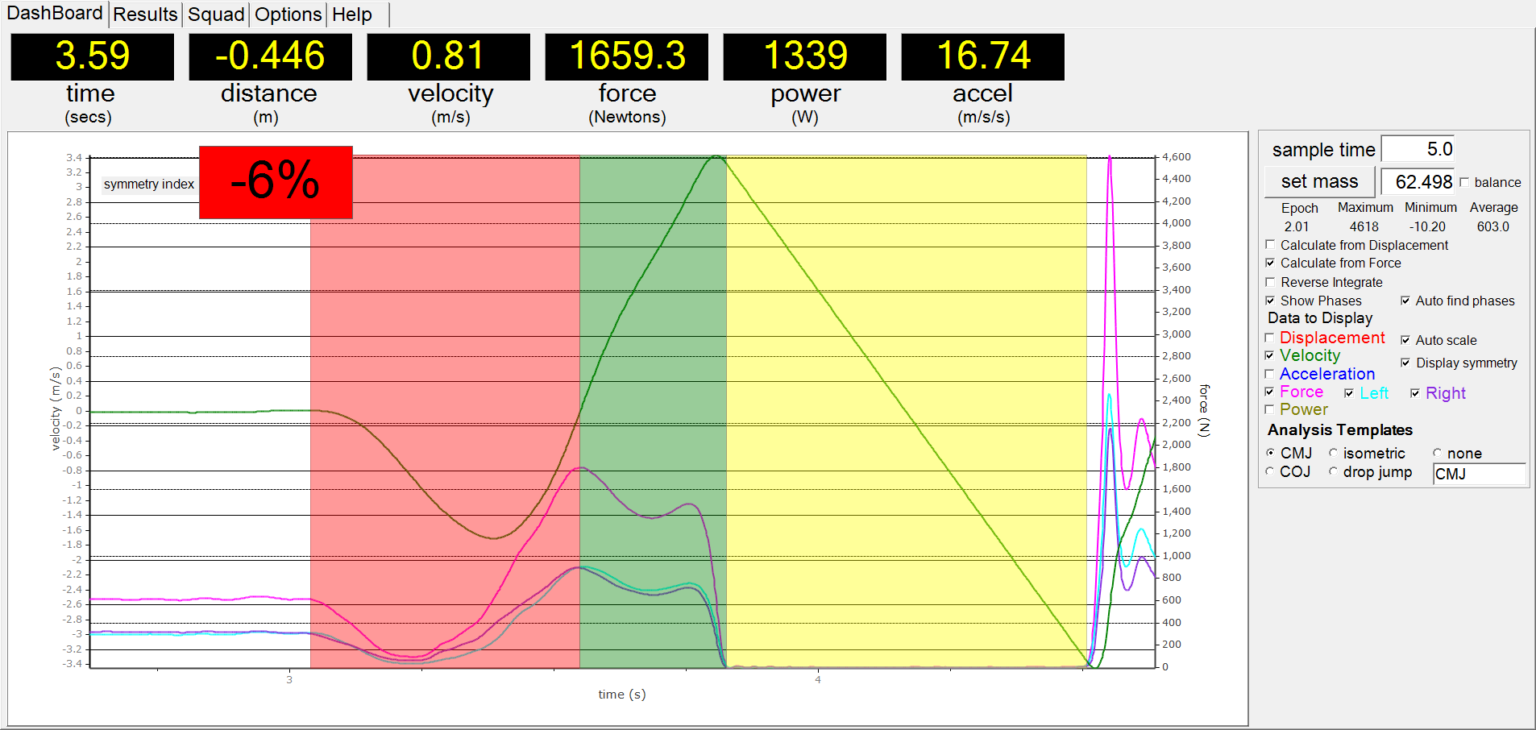

2 .弹道测量系统 (BMS):BMS 是一种功能强大的软件解决方案,用于收集和分析力量和功率的数据。它与力平台和线性位置传感器集成,以测量力、速度和功率等关键性能参数。BMS 提供广泛的指标和报告,可用于训练和康复环境。Innervations 提供一系列旨在测量和提高人类表现的性能工具。其一些旗舰产品包括:

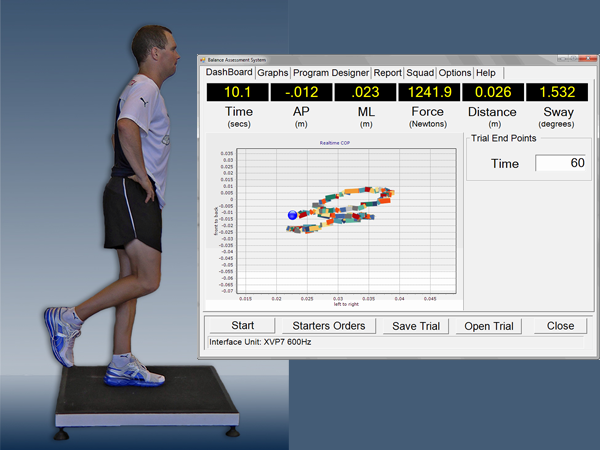

3. InnerBalance:该系统专注于平衡、稳定性和功能性运动的评估。它广泛用于运动表现评估和康复,可洞察动态活动期间的压力中心和垂直力。

4.步行者表现系统:该软件与运动员驱动的跑步机连接,以捕获实时数据,包括速度、力量和步态特征,这对跑步者和步态分析特别有用。

集成 TeeChart 图表库

TeeChart 图表库与 Innervations 软件的集成增强了以直观、动态的方式可视化复杂数据的能力。TeeChart 强大的图表工具使 Innervations 能够以清晰、可定制的图形和表格呈现来自力平台和其他测量系统的实时数据分析。这种集成显著改善了用户体验,实现了对力、对称性、功率和平衡等性能指标的无缝跟踪,这些指标对于训练进度和伤害预防都至关重要。

实时数据洞察

在 Innervations 系统中使用 TeeChart 的一个主要优势是能够提供实时视觉反馈。例如,Pacer Performance System监测运动员在 Woodway 跑步机上的表现,以每秒 1,000 个样本的速度收集数据。TeeChart 可以可视化跑步速度、力量(水平和垂直)和功率输出等参数,以及步长、步态周期和左右两侧的对称性。实时视觉显示使教练和运动员能够根据即时数据分析当场调整表现策略。

同样,在用于评估平衡和功能性运动的InnerBalance中,TeeChart 集成有助于可视化静态和动态活动期间的压力中心运动和力施加。这对于监测康复进展和定制治疗方案至关重要。

灵活性和定制化

TeeChart 的库具有很高的灵活性,允许用户根据自己的需求定制图表。例如,BMS 提供来自力平台和传感器的详细性能指标,将数据分解为运动阶段,例如偏心运动和同心运动。TeeChart 的可定制功能使用户能够修改图表显示以关注特定方面,例如对称性或力发展率,从而促进详细分析和个性化反馈。

此外,TeeChart 提供的各种图表类型(从折线图和条形图到更复杂的财务图表)增强了 Innervations 工具的分析能力。这些图表使用户能够直观地了解趋势、比较变量并深入了解特定的性能细节,这在性能诊断和培训中尤其有价值。

结论

Innervations 的软件解决方案以其准确性和可靠性而受到全球专业人士的信赖。通过集成 TeeChart 图表库,Innervations 通过提供清晰、可操作的视觉洞察增强了其产品,使用户更容易在各种环境中跟踪、分析和提高人类表现。无论是体育、康复还是战术训练,Innervations 的解决方案都能为用户提供成功所需的工具。