源码出售网站怎么做wordpress获取附件

锁等待超时 Lock wait timeout exceeded; try restarting transaction,是当前事务在等待其它事务释放锁资源造成的

解决办法

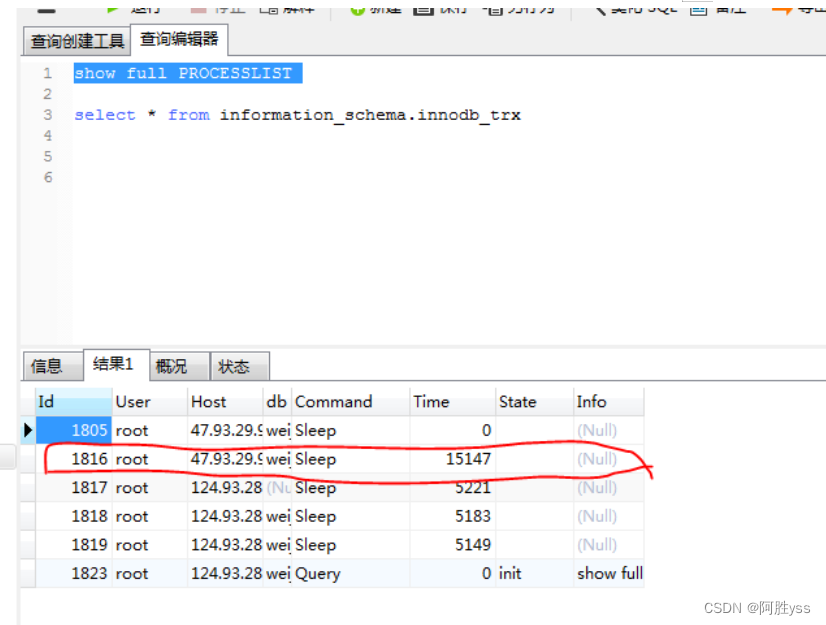

1、数据库中执行如下sql,查看当前数据库的线程情况:

show full PROCESSLIST

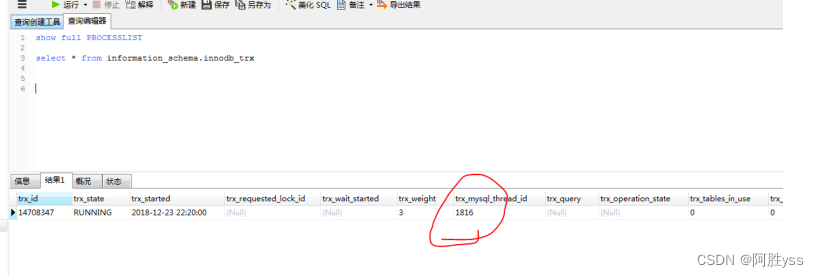

2、再到 INNODB_TRX 事务表中查看,看 trx_mysql_thread_id 是否在 show full processlist 里面的 sleep 线程中(INNODB_TRX 表的 trx_mysql_thread_id 字段对应 show full processlist 中的Id);如果在,就说明这个 sleep 的线程事务一直没有 commit 或者 rollback,而是卡住了,需要我们手动删除。

select * from information_schema.innodb_trx

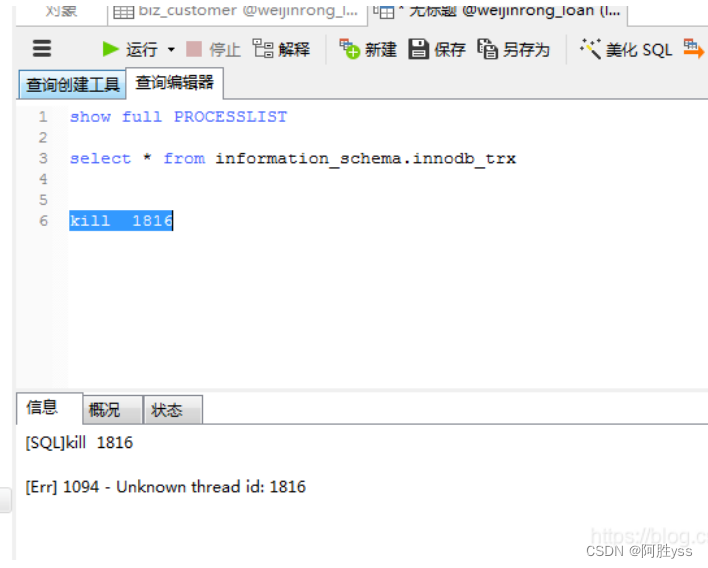

3、将找到的 trx_mysql_thread_id 手动删除,即可如上图,trx_mysql_thread_id 为 1816

kill 1816

参考大神博客