展示性公司网站html成都网站制作汕头

网上找了一些解决办法,一般都是重复的,几个设置调来调去也就那样,没什么用

这种问题一般是“老式”一点的台式机会出现,提供的解决办法如下:

- 首先下载带面板的音频管理器,如realtek高清晰音频管理器,

https://www.onlinedown.net/soft/613445.htm

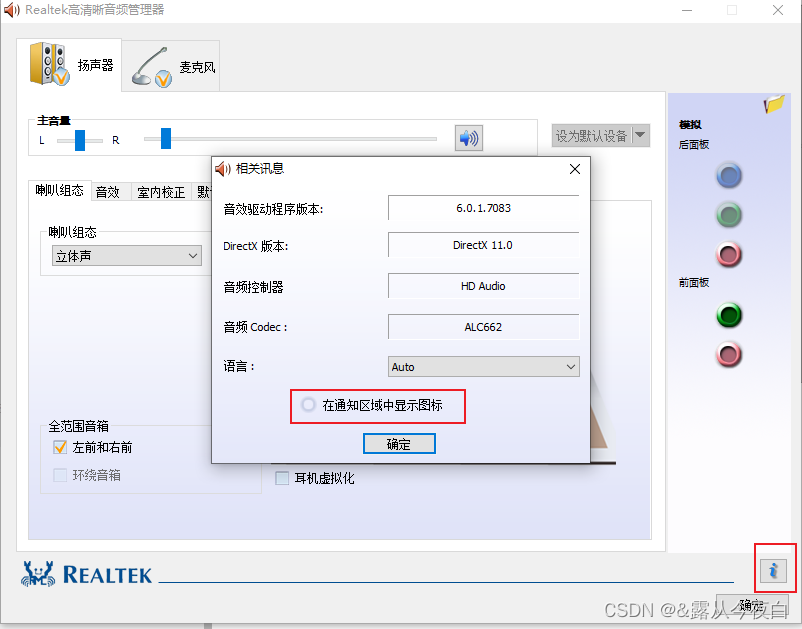

- 友情提醒一下,正常安装后一般他会固定在任务栏,看着烦的话打开它,点那个“i"符号,取消勾选

但是关掉之后你之后找他还得费点心思,这里给出路径,你会用到的

C:\Program Files\Realtek\Audio\HDA\RAVCpl64.exe

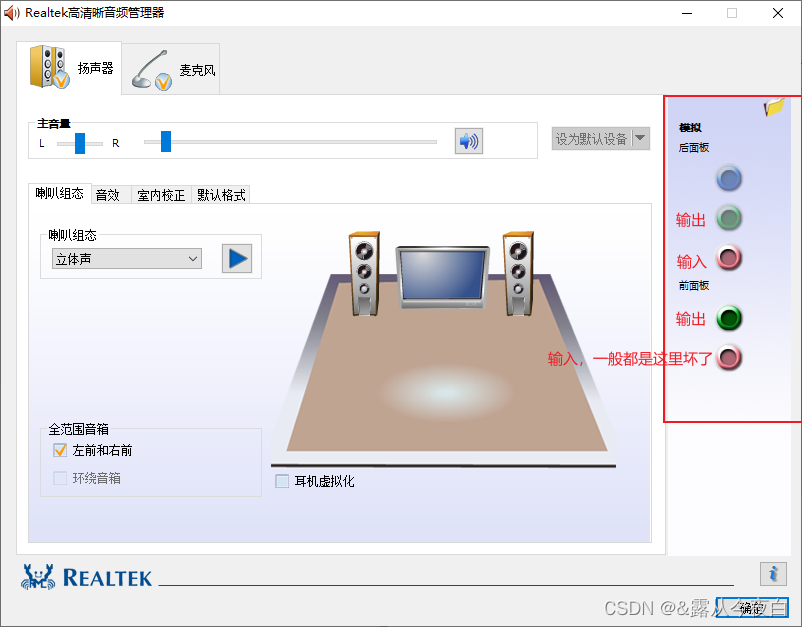

- 介绍一下,他已经画的很明白了,你插哪个孔他都会高亮提示,这几个孔的作用标注如下,

输出:扬声器,或者耳机,让你听

输入:麦克风,让你说

- 淘宝上买一个“电脑麦克风转接线”,可以一个耳机插两个孔(你搜着看一下就知道了);

或者你弄两个耳机,一个插输入,一个插输出,一个听,一个说,有点麻烦。