单位网站建设费用账务处理产品设计学什么内容

网络安全是一个非常广泛的领域,涉及到许多不同的岗位。这些岗位包括安全服务、安全运维、渗透测试、web安全、安全开发和安全售前等。每个岗位都有自己的要求和特点,您可以根据自己的兴趣和能力来选择最适合您的岗位。

渗透测试/Web安全工程师主要负责模拟黑客攻击,利用黑客技术挖掘漏洞,并提出修复建议。这需要掌握数据库、网络技术、编程技术和渗透技术等方面的知识。

任职要求:

职位职责:

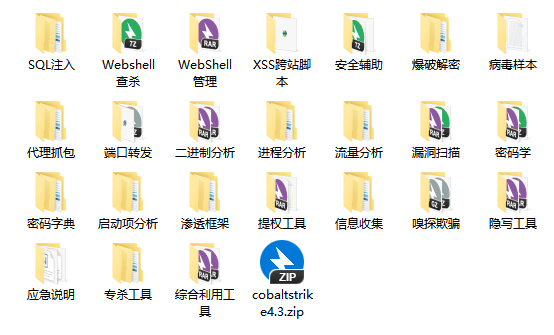

1、熟练使用各种渗透测试工具(Burpsuite、Sqlmap、AWVS、Nmap、Metasploit、Cobalt Strike、Empire等);

2、至少掌握一门开发语言,操作语言不限, C/C++、Golang、Python、Java都可;

3、掌握常见的攻防技术,对相关漏洞的原理有深入的理解;

4、具备一定的实战经验,可完成渗透测试或参加过CTF、攻防竞赛;

5、对安全有浓厚的兴趣,具备较强的独立钻研能力,有良好的团队精神

安全运维/安全服务工程师主要负责对安全防御体系进行运维和应急响应工作。他们需要熟练配置安全设备,并具有极强的日志分析能力。此外,他们还需要精通渗透技术、安全设备原理,并且具备广泛的知识面和实战能力。

岗位职责:

1.在客户现场进行驻场工作,负责客户单位终端、网络设备、安全设备的故障处理与维护;

2.完成日常漏洞扫描、安全巡检、安全加固、应急响应等安全服务相关工作;

3.定期输出运行维护报告、安全巡检报告、月报、年度报告等安全服务相关报告;

4、负责交换机、办公终端、U盘、移动存储介质的使用情况的检测,针对违规操作及时采取有效措施制止;

5、熟悉Linux系统的使用与管理,熟练使用网络工具(如wireshark、TCPDump、FTP、SecurityCRT等);

6、熟悉防火墙、入侵检测、入侵防御、态势感知、僵木蠕、APT等安全产品的部署、配置和管理;

7、能够独立或在安全设备厂家支持下,对病毒、木马、蠕虫、恶意攻击等进行追踪、路径分析、溯源,确定到具体设备上

安全开发工程师需要规划、设计并建立公司应用安全整体架构,识别应用系统在各个阶段的安全风险,并提出有效解决方案。他们还需要负责公司内部安全平台的设计与开发,并持续迭代平台。

任职要求:

1.熟悉主流的网络攻防技术和原理,熟悉Web安全基础知识,初步掌握代码审计、Web漏洞挖掘、渗透测试其中一种能力。

2 作为项目核心成员至少参与过主机入侵检测、蜜罐、waf、流量安全检测、Web漏洞扫描器、安全运营平台、SOAR等某类安全系统或平台的研发维护。

3.熟悉爬虫,会golang或者熟练掌握一门其他语言

安全售前工程师需要与客户沟通接洽,根据己方产品设计技术方案,满足甲方的安全需求。他们需要精通服务器、网络技术、安全设备以及攻防技术,并且对安全趋势跟踪紧密,具备良好的表达能力和文档编写能力。

任职要求

1、熟悉主流信息安全产品和技术,包括: PKI/CA身份认证、防病毒、防火墙、VPN、IPS、网闸、漏洞扫描、堡垒机、安全审计、终端管理等;

2、具有出色的语言表达能力与逻辑思维能力,应变能力强;

3、具备良好的解决方案设计与规划能力;

4、文字功底扎实,能够独立撰写演示文档(PPT)、方案、标书,以及方案和标书的讲解等;

5、具备较强的组织规划和计划执行能力,良好的沟通和团队协作能力。

最后

朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

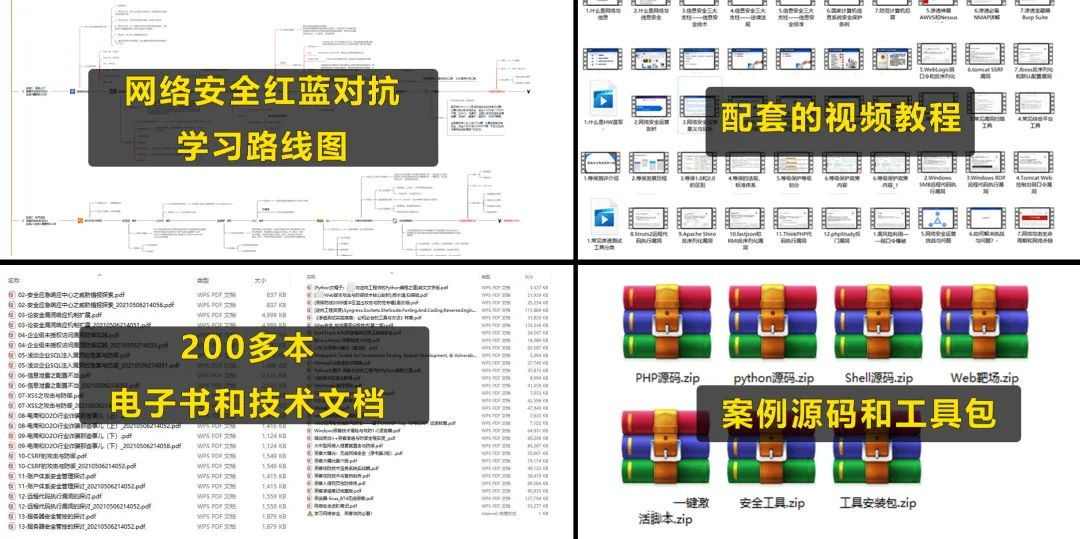

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

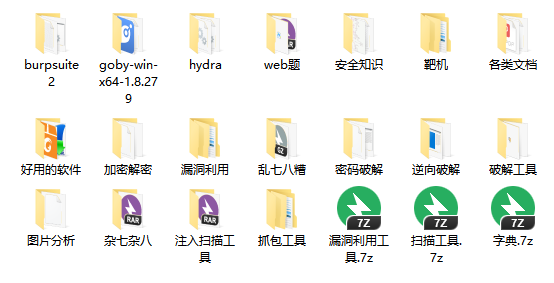

1.网安必备全套工具包和源码

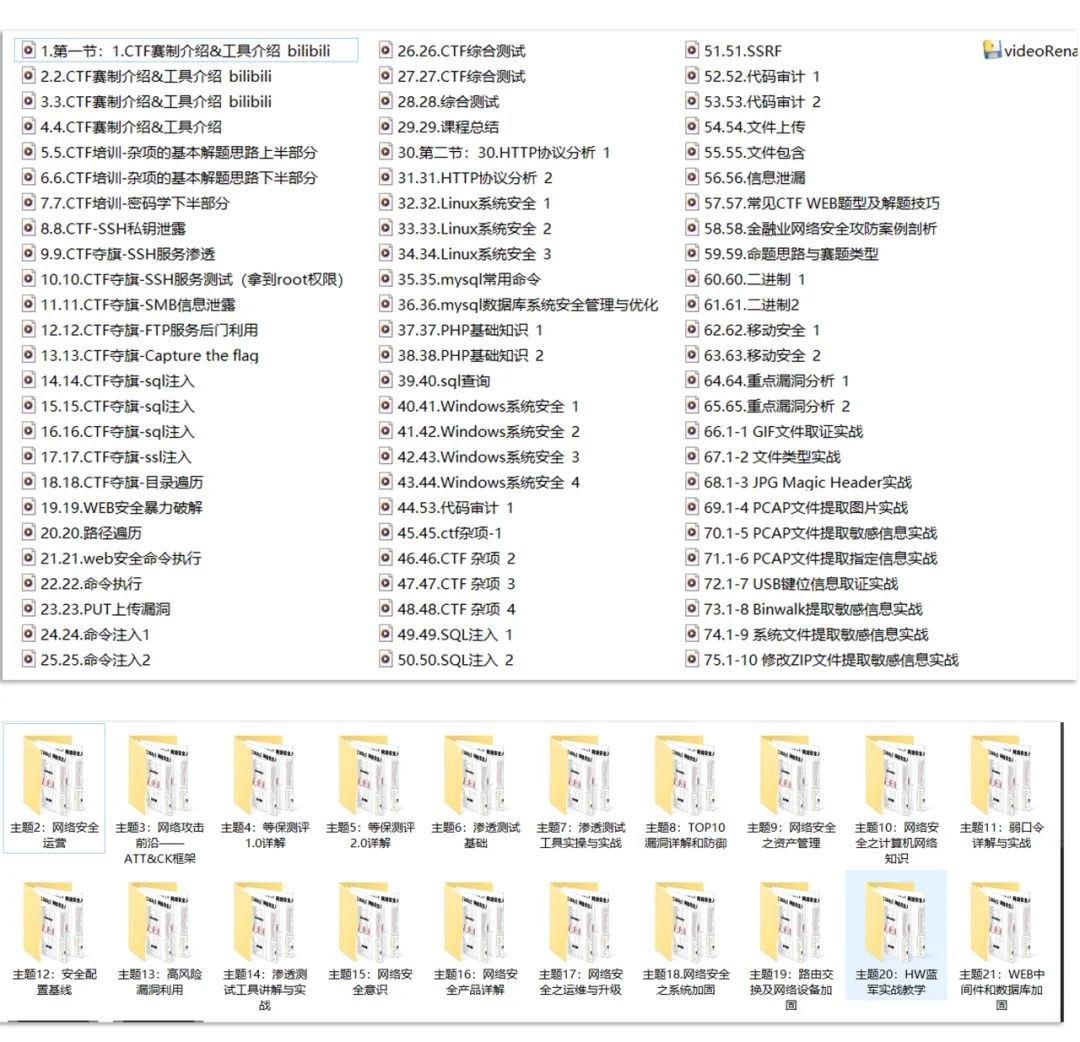

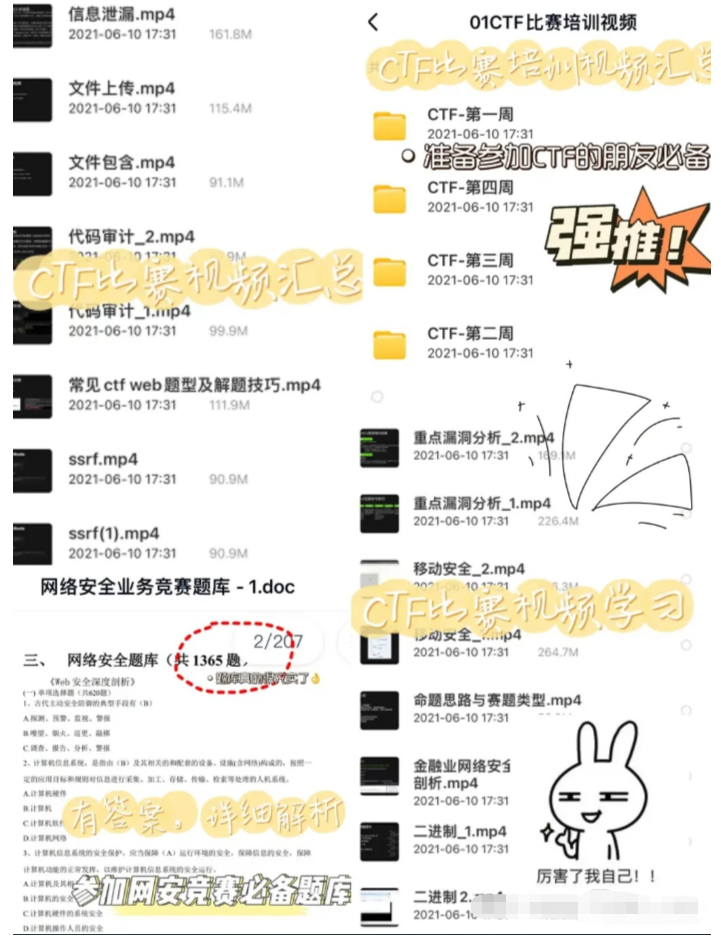

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,路线图上的每一个知识点,我都有配套的视频讲解。

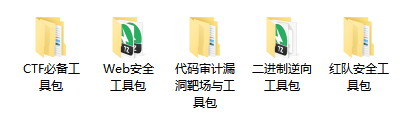

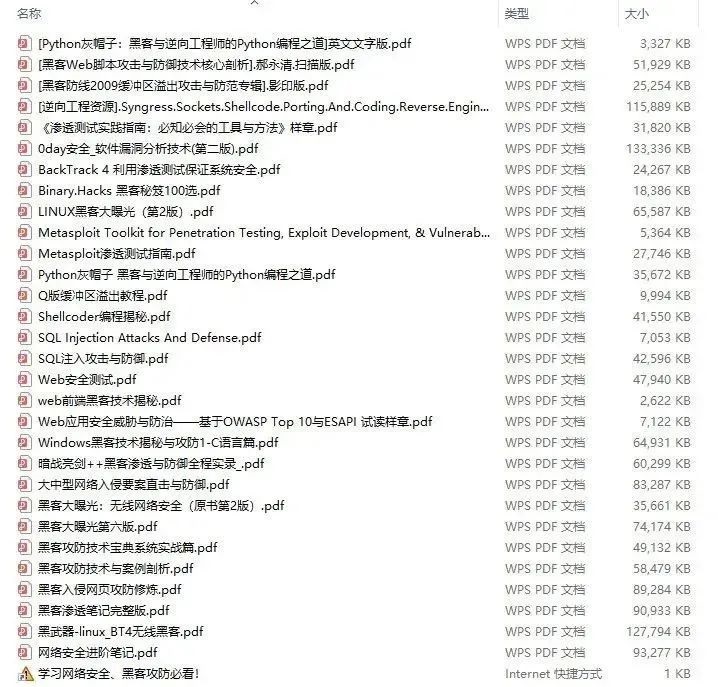

3.技术文档和电子书

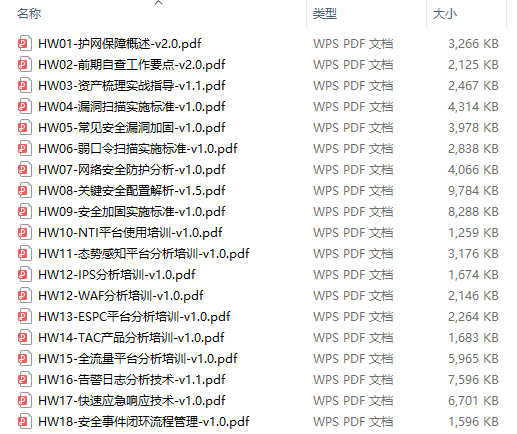

技术文档也是我自己整理的,包括我参加护网行动、CTF和挖SRC漏洞的经验和技术要点。

网安方面的电子书我也收藏了200多本,基本上热门的和经典的我都有,也可以共享。

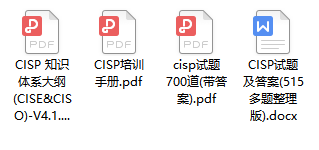

4.NISP、CISP等各种证书备考大礼包

5.CTF项目实战

学习网安技术最忌讳纸上谈兵,而在项目实战中,既能学习又能获得报酬的CTF比赛无疑是最好的试金石!

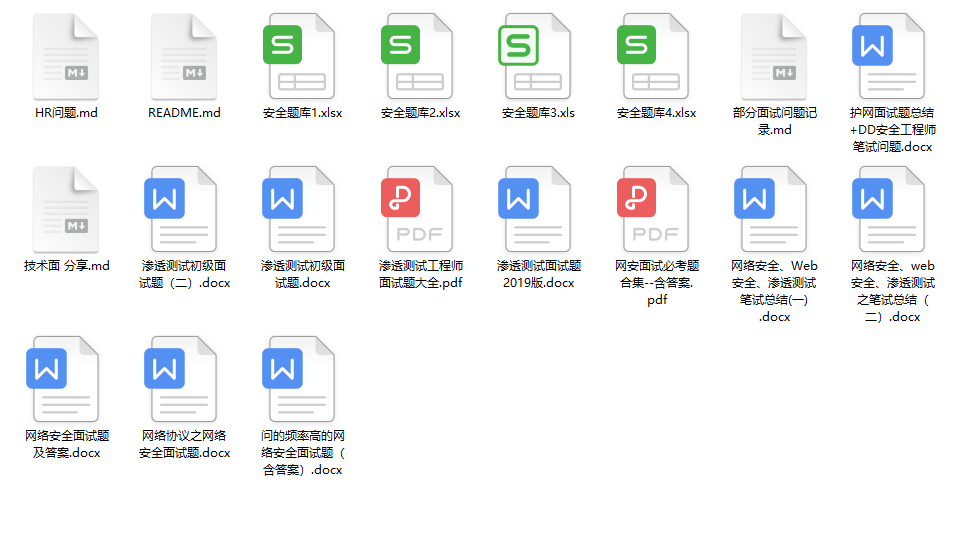

6.网安大厂面试题

这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享