固始网站制作,asp网站 证书,软件开发技术培训中心,wordpress做联系页面前端验证码绕过及token绕过

原文参考:xiu 文章目录 前端验证码绕过及token绕过原文参考:[xiu](http://www.xiusafe.com/2023/10/25/%E9%AA%8C%E8%AF%81%E7%A0%81%E7%BB%95%E8%BF%87/)1 验证码爆破1. 登录Pikachu,先获取登录的api接口2 验证码…前端验证码绕过及token绕过

文章目录

- 前端验证码绕过及token绕过

- 原文参考:[xiu](http://www.xiusafe.com/2023/10/25/%E9%AA%8C%E8%AF%81%E7%A0%81%E7%BB%95%E8%BF%87/)

- 1 验证码爆破

- 1. 登录Pikachu,先获取登录的api接口

- 2 验证码输入错误,前端弹窗,可能直接前端验证

- 3 前端的验证直接删除验证码即可开始爆破

- 2 tocken防爆破

- 1 登录token防爆破,

- 2 考虑每一次登录的返回包会带有token相关数据用于下一次的登录认证,进入爆破模式

- 3 标记需要爆破的密码

- 4 选择爆破模式

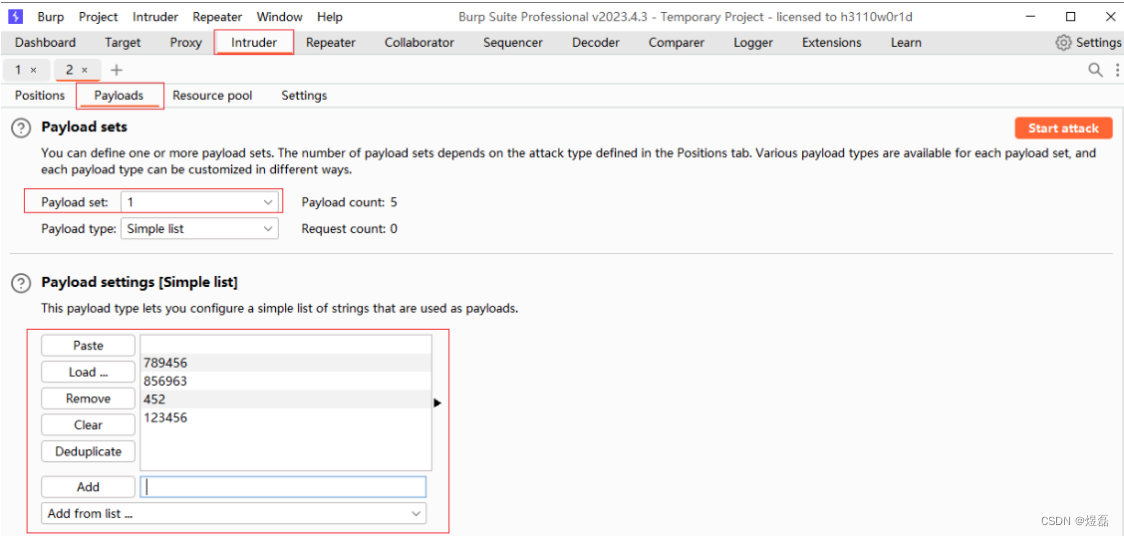

- 5 选择payload-1-密码的爆破

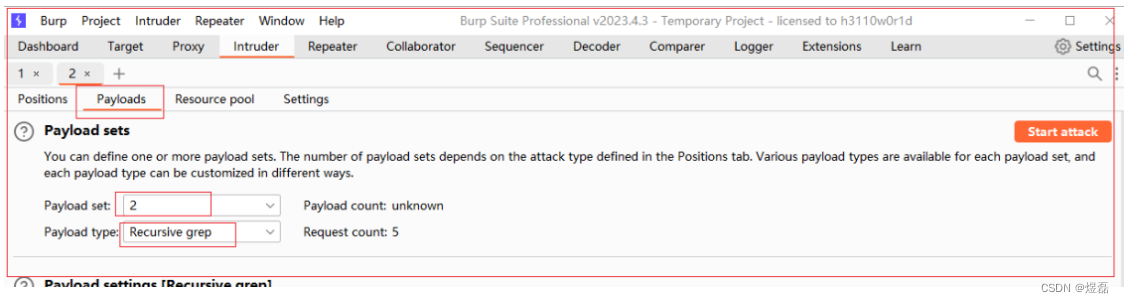

- 6 选择payload-2-token的爆破

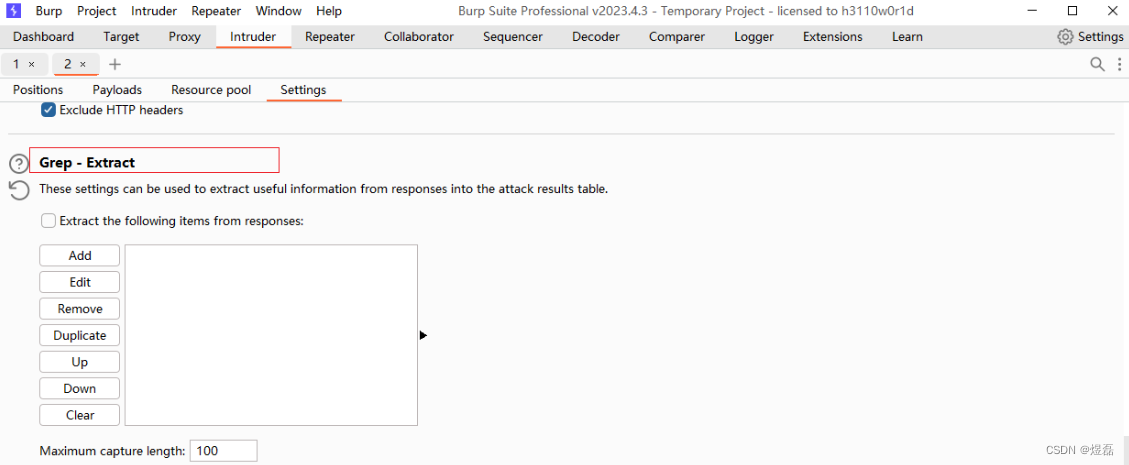

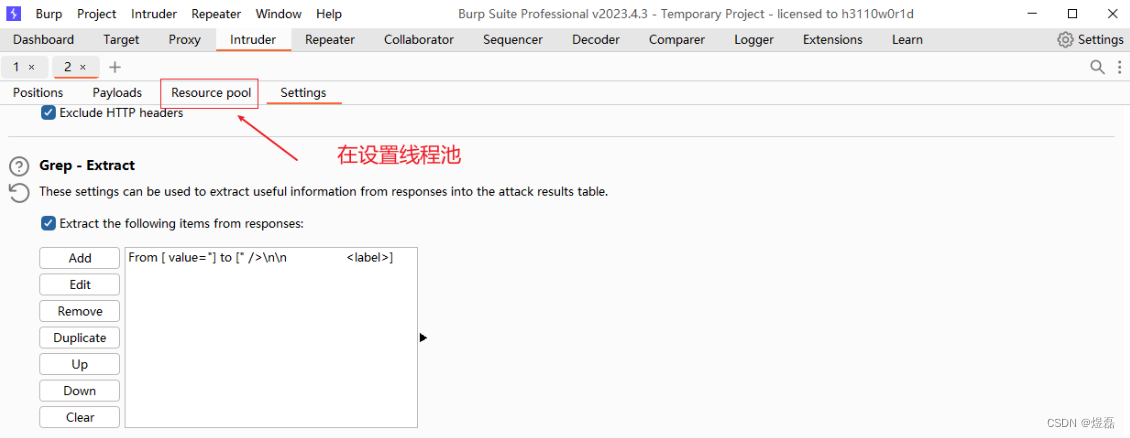

- 7 grep extract(提取):add添加

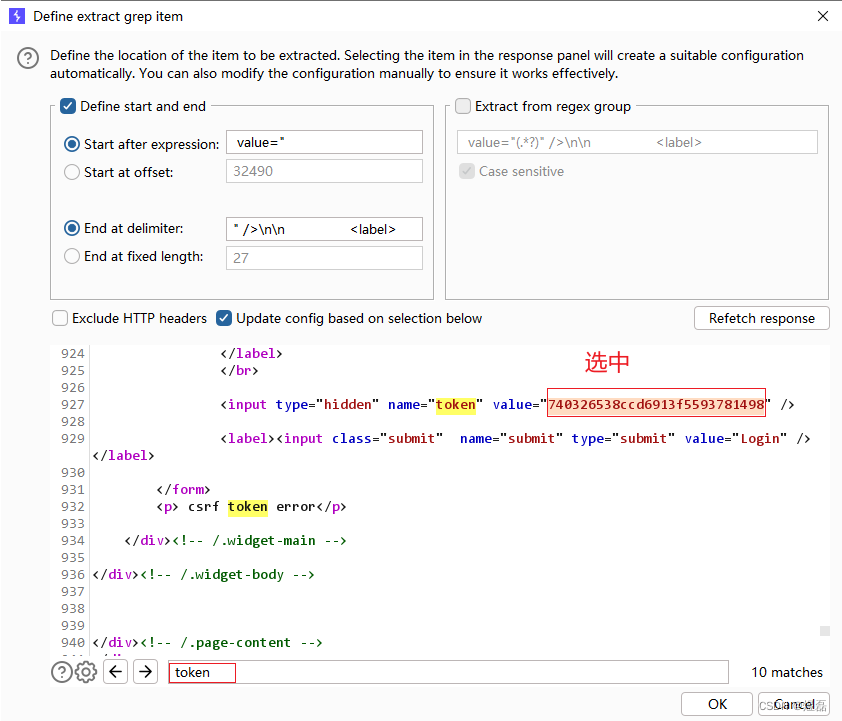

- 8 选中token后,点击ok

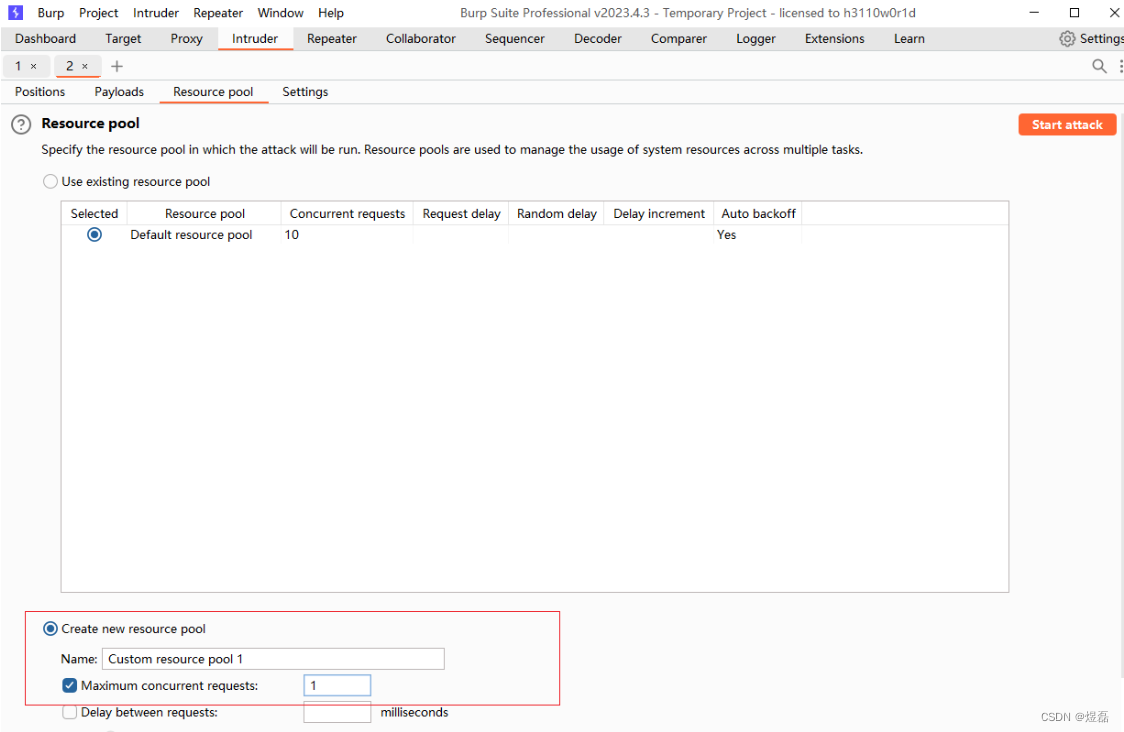

- 9 下一步设置线程池

- 10 设置最大线程为1

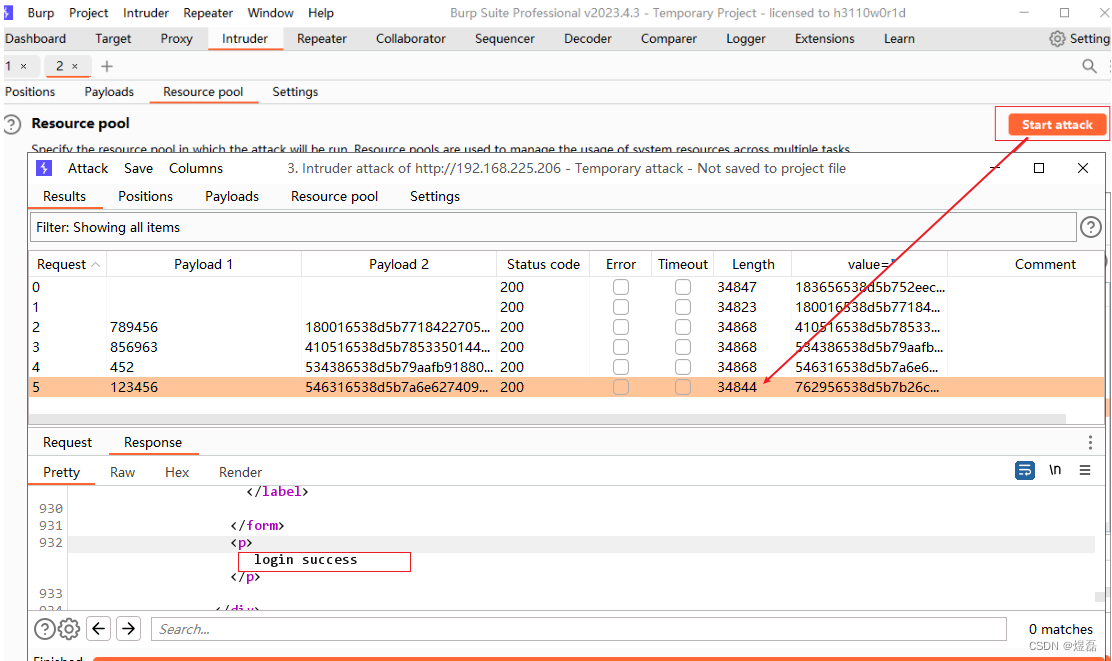

- 11 点击start attack --》 reponse返回的登录成功

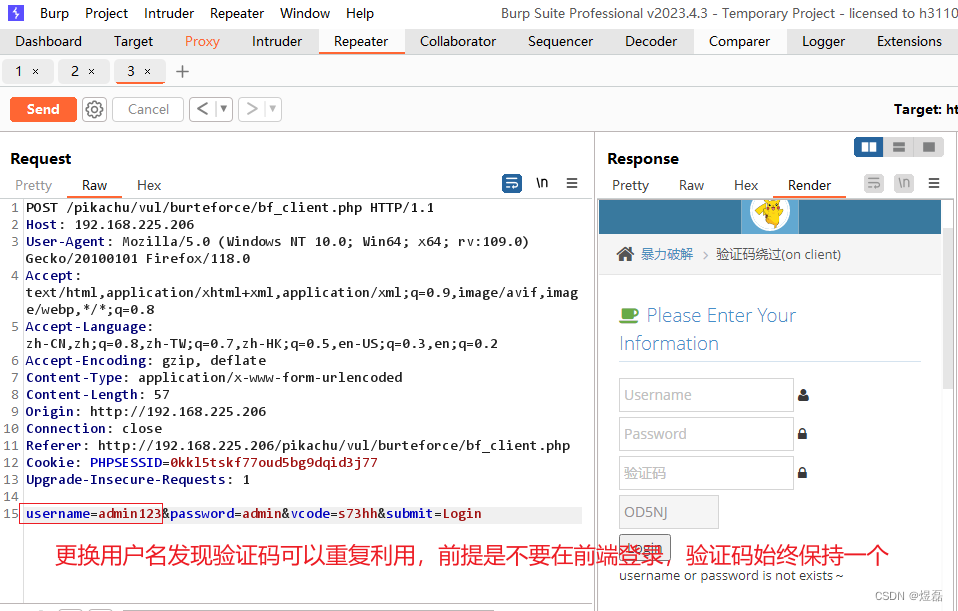

1 验证码爆破

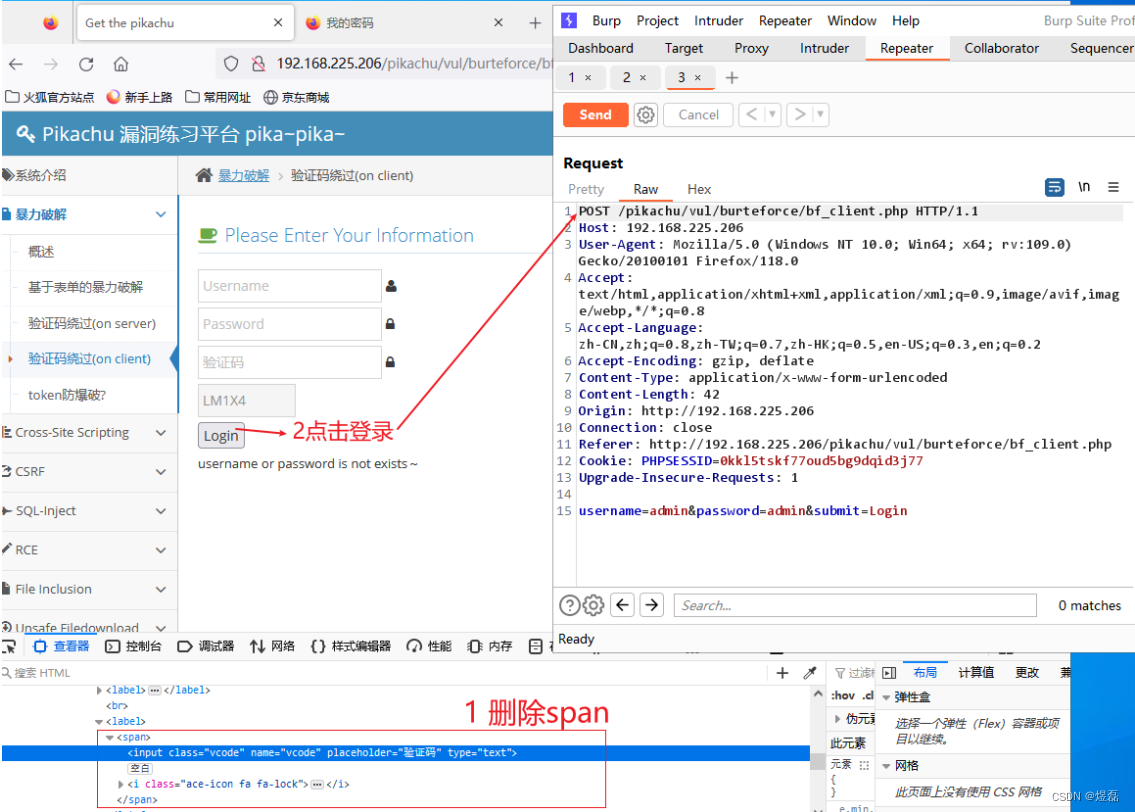

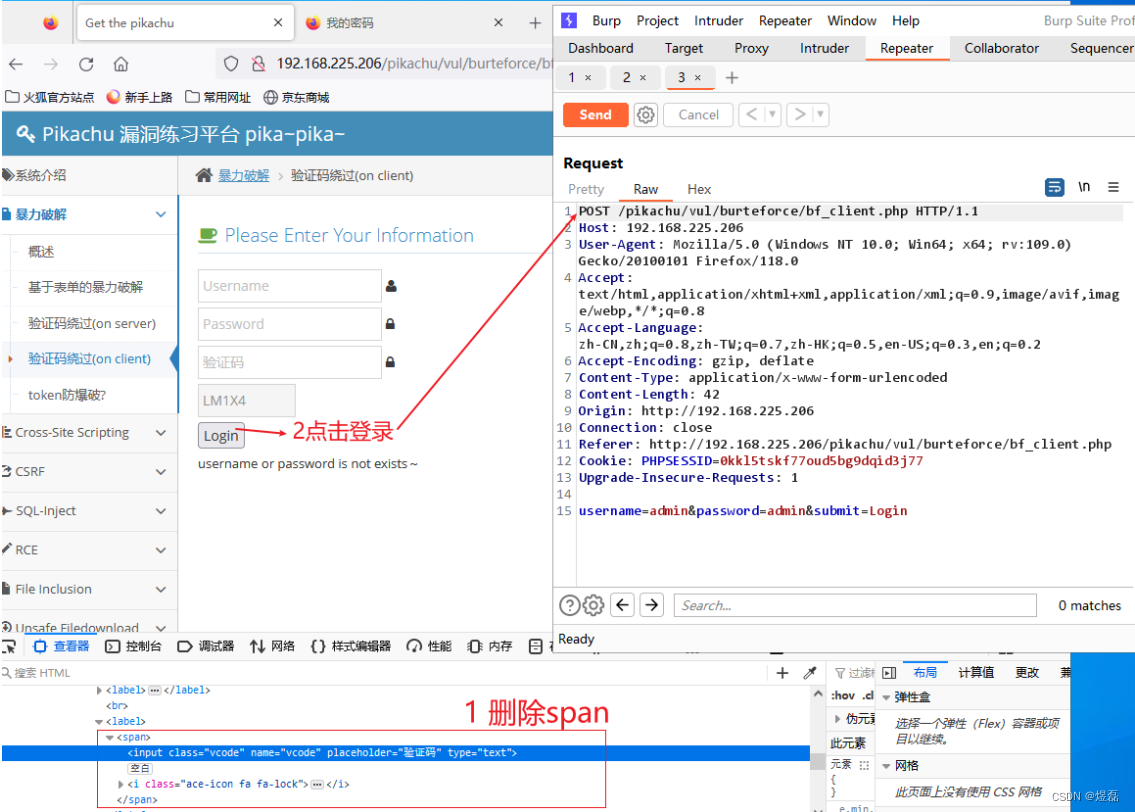

1. 登录Pikachu,先获取登录的api接口

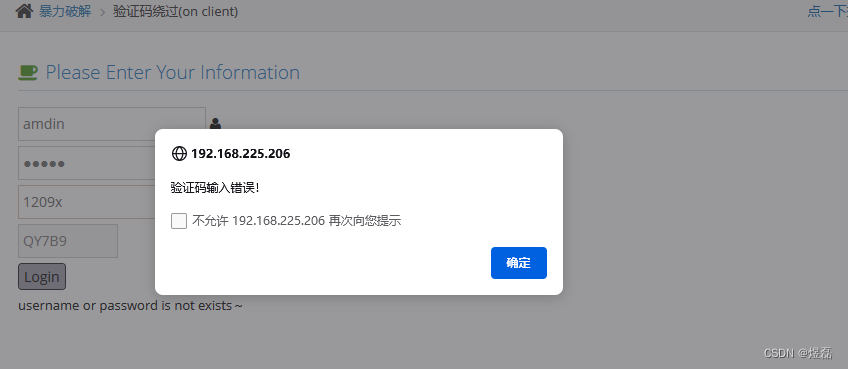

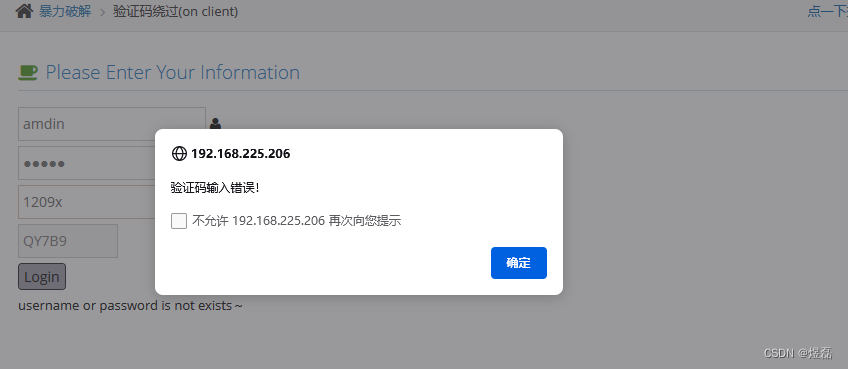

2 验证码输入错误,前端弹窗,可能直接前端验证

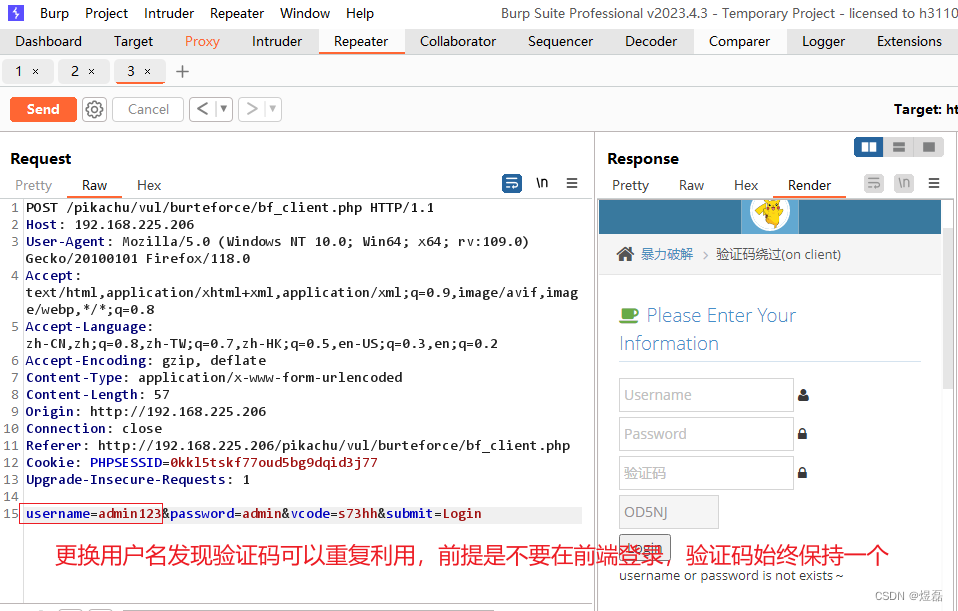

3 前端的验证直接删除验证码即可开始爆破

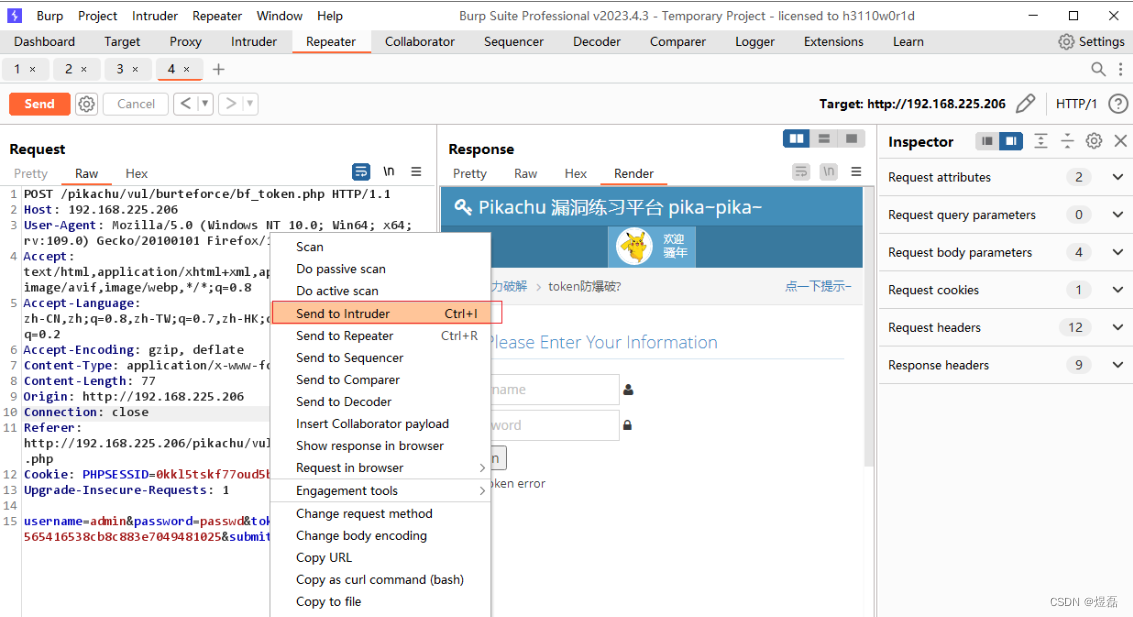

2 tocken防爆破

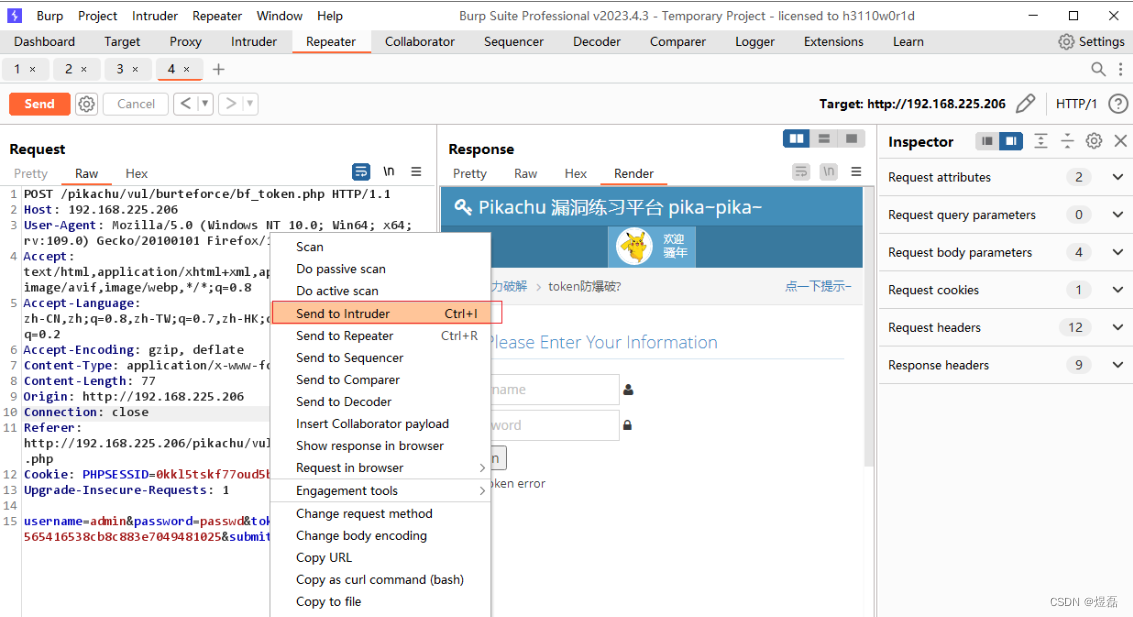

1 登录token防爆破,

2 考虑每一次登录的返回包会带有token相关数据用于下一次的登录认证,进入爆破模式

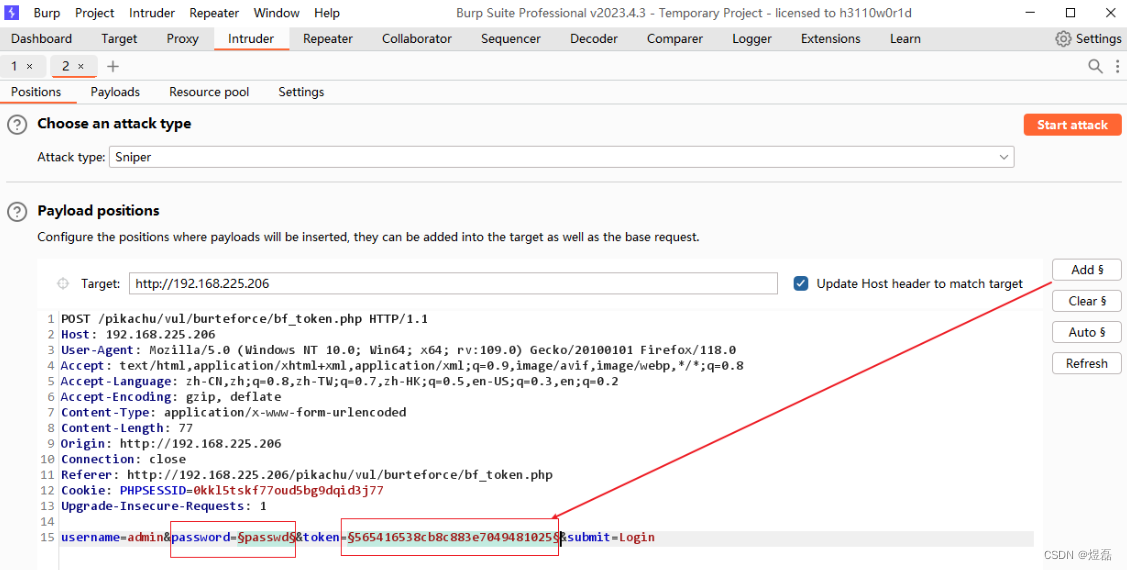

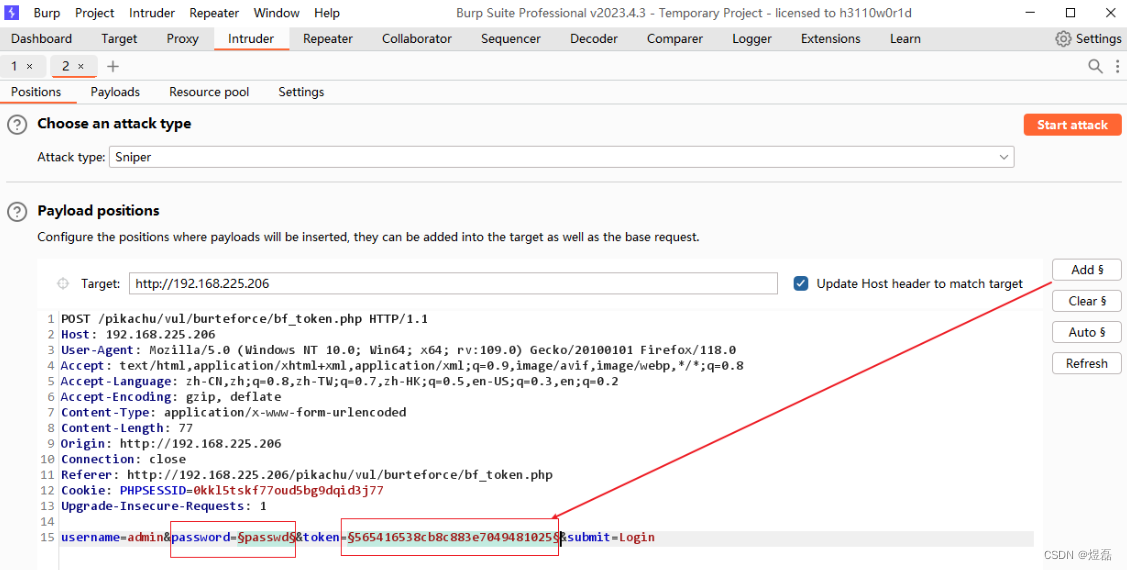

3 标记需要爆破的密码

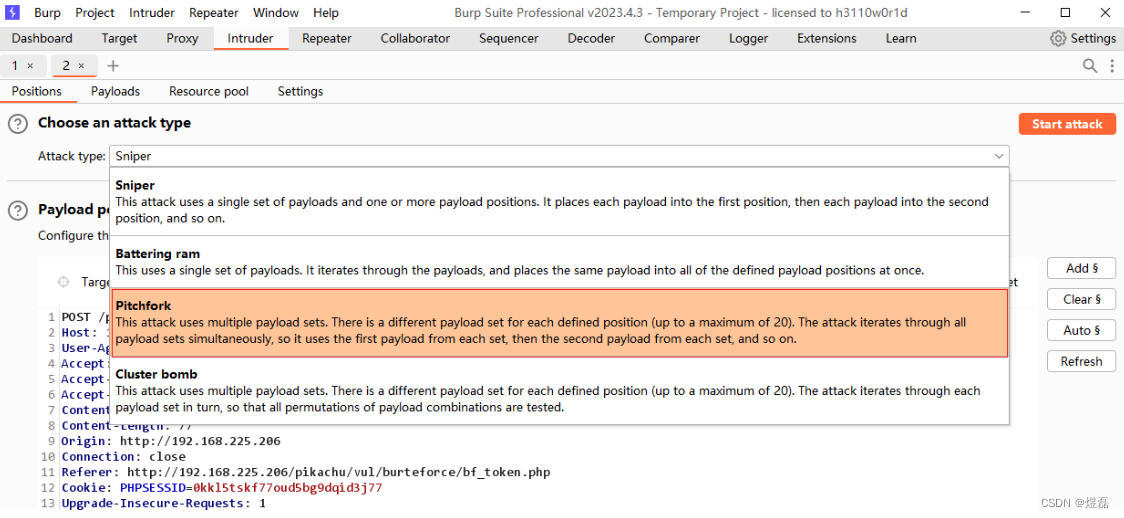

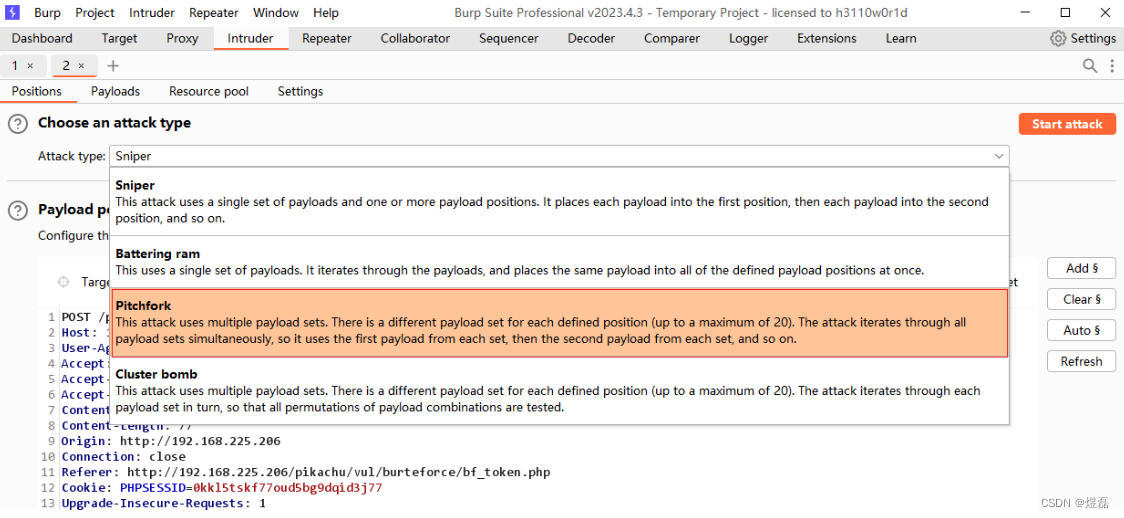

4 选择爆破模式

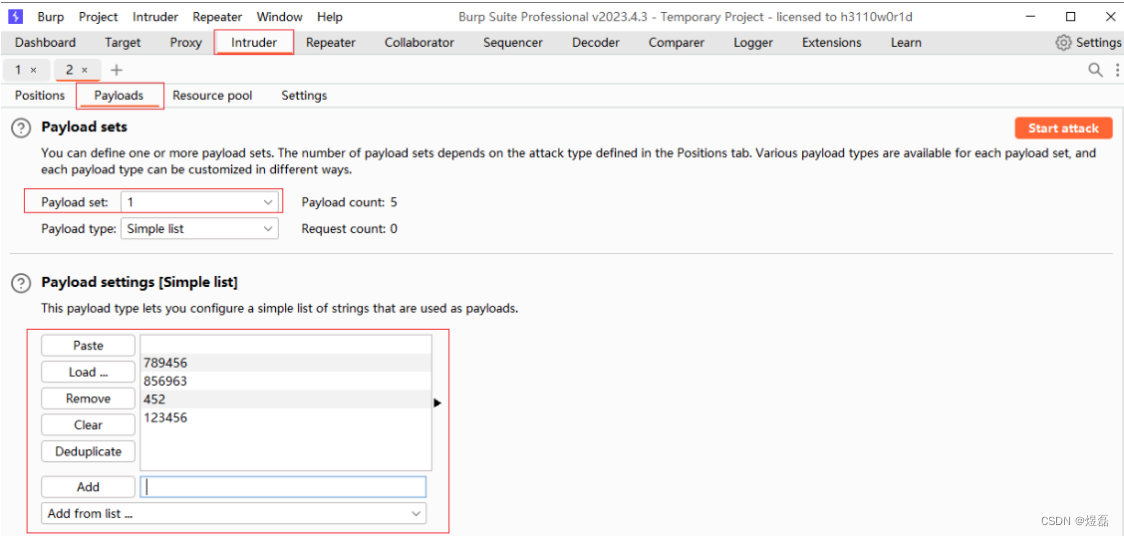

5 选择payload-1-密码的爆破

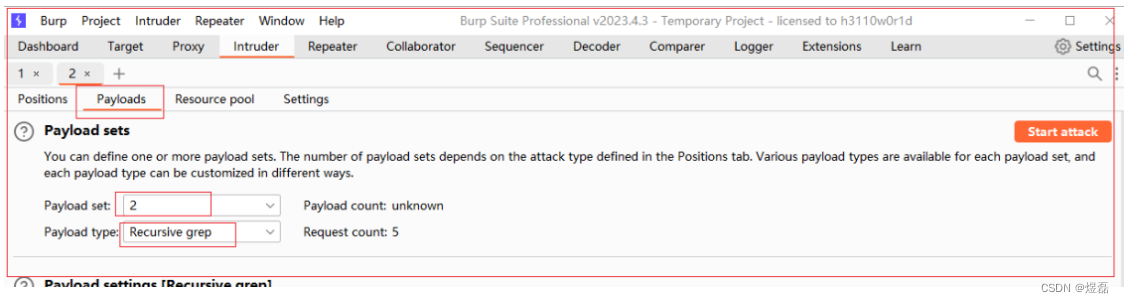

6 选择payload-2-token的爆破

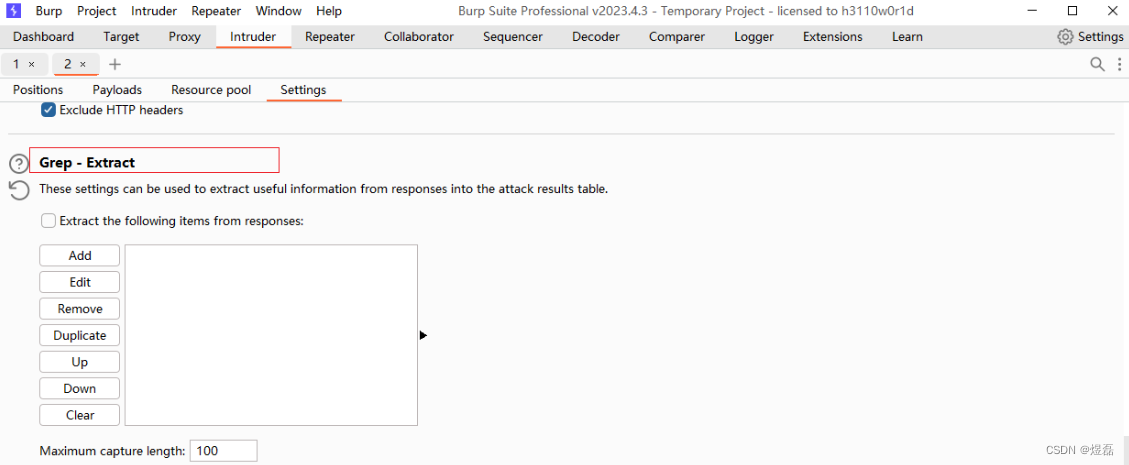

7 grep extract(提取):add添加

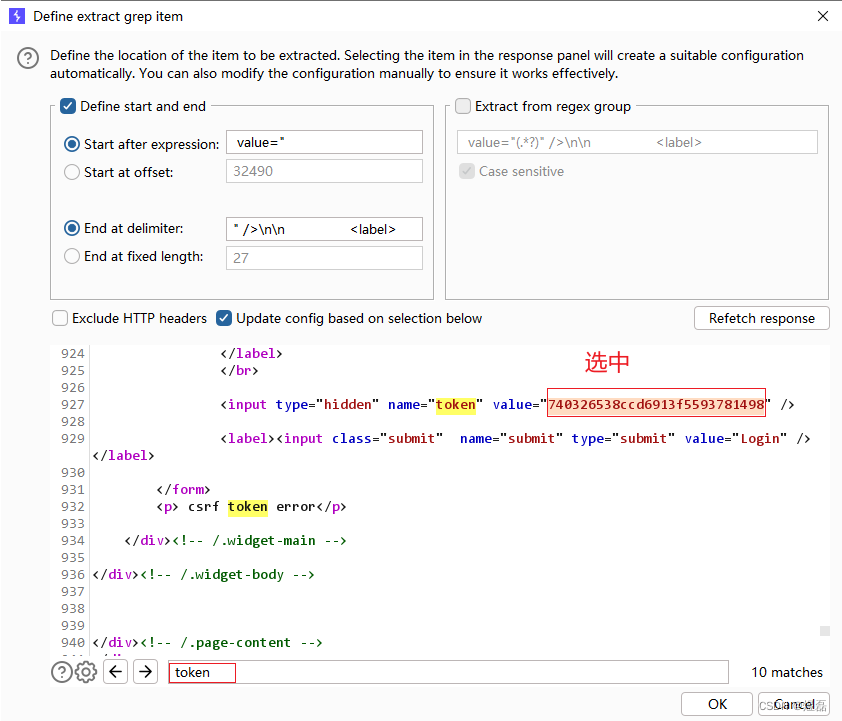

8 选中token后,点击ok

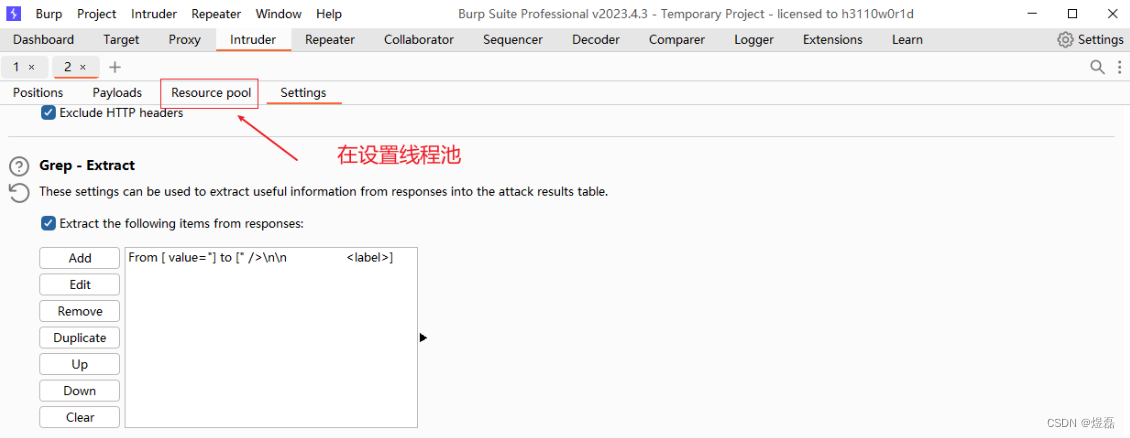

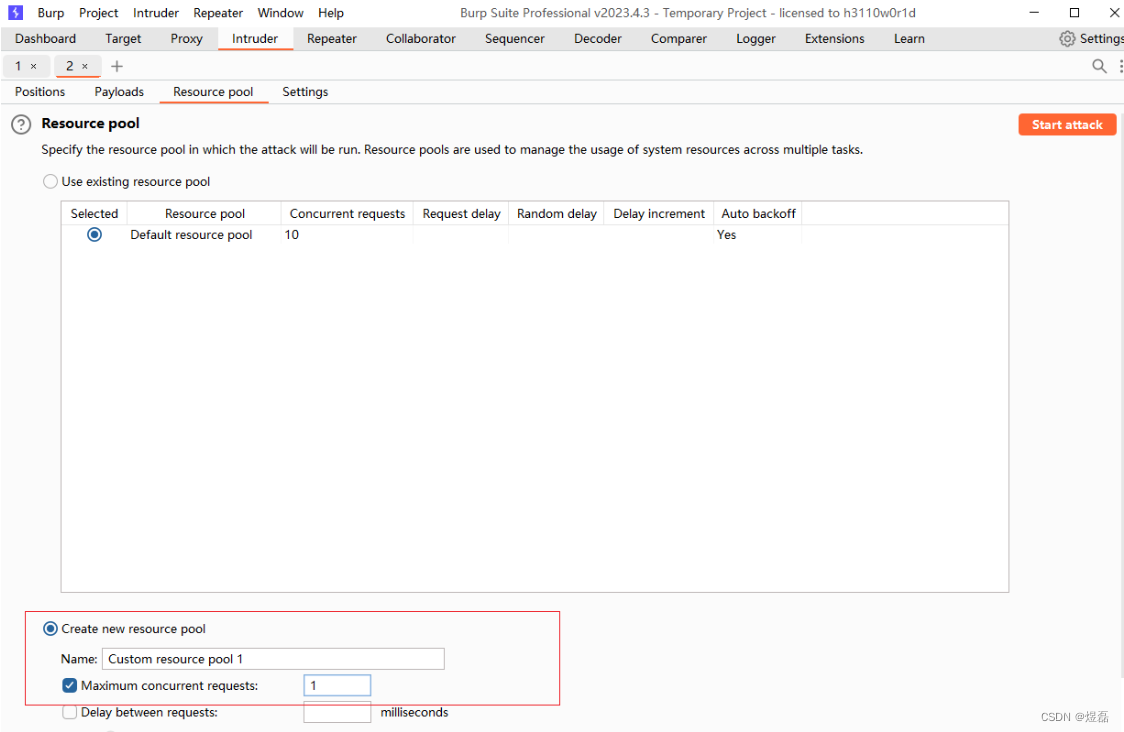

9 下一步设置线程池

10 设置最大线程为1

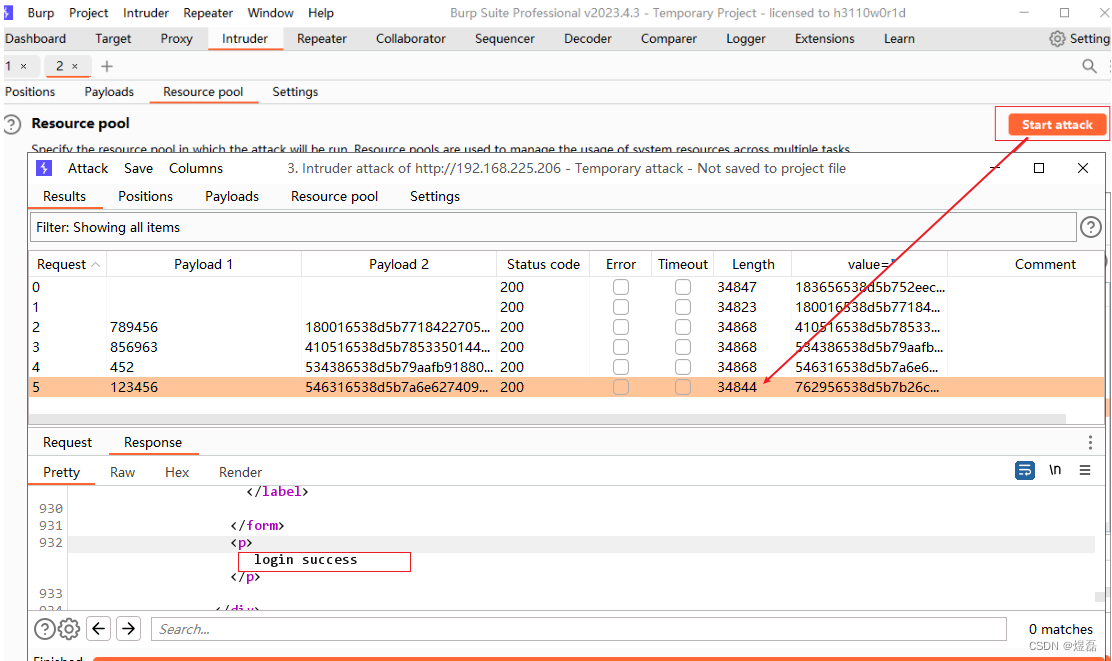

11 点击start attack --》 reponse返回的登录成功