微网站如何制作石家庄网站建设外包公司哪家好

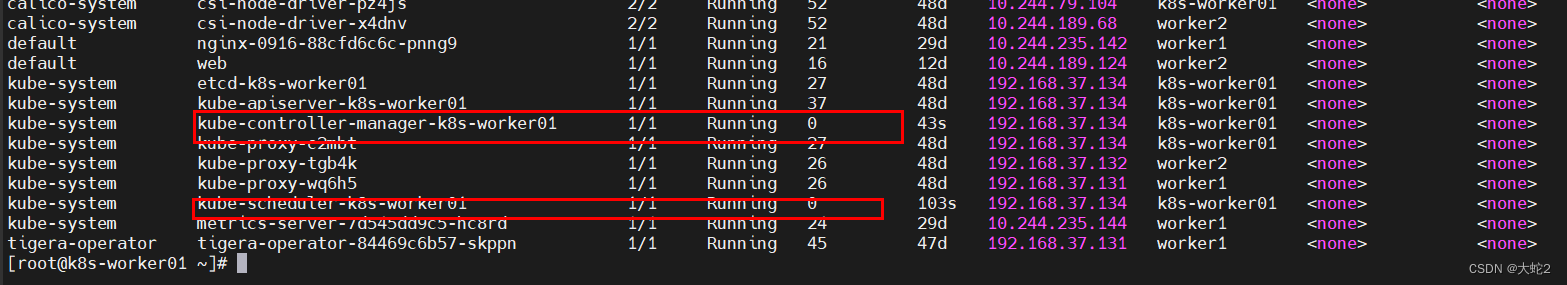

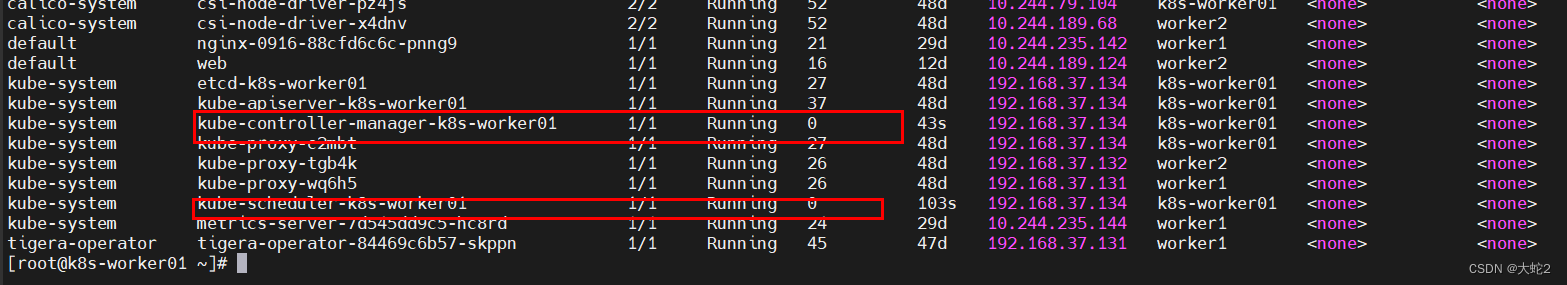

kube-controller-manager-k8s-worker01和kube-scheduler-k8s-worker01没有启动起来

kube-controller-manager-k8s-worker01和kube-scheduler-k8s-worker01没有启动起来

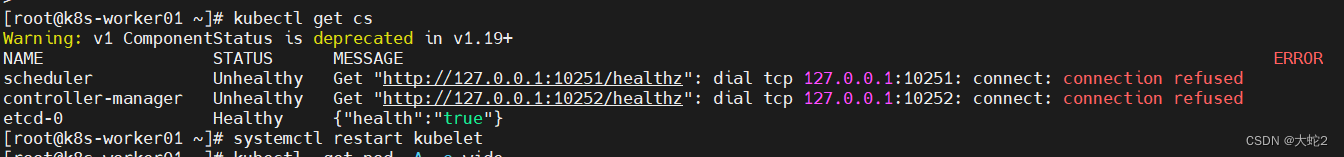

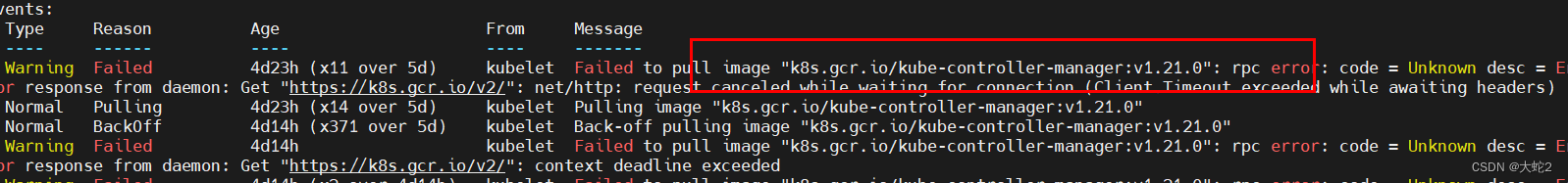

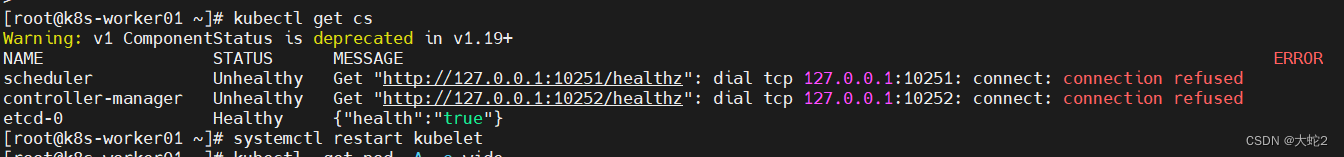

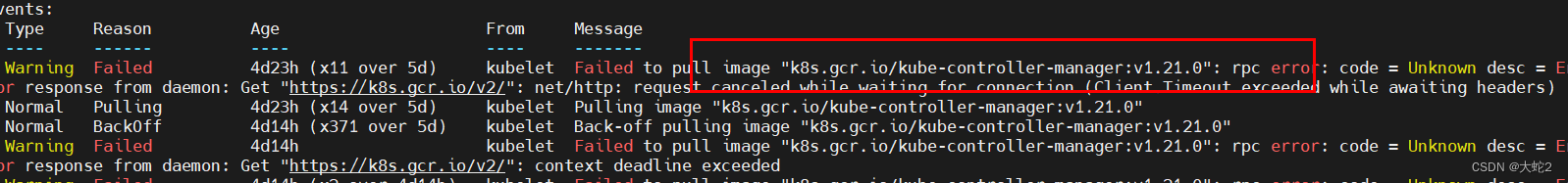

原因:

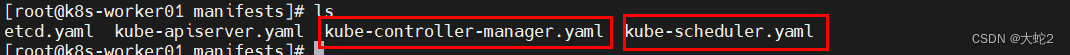

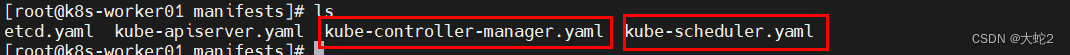

解决:进入/etc/kubernetes/manifests

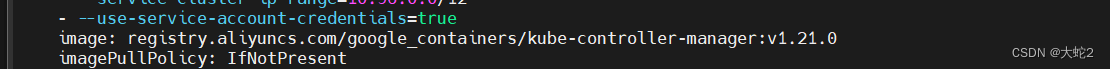

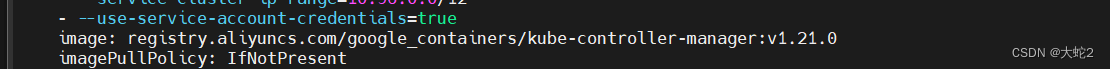

编辑

将镜像地址修改为

然后重启kubelet:systemctl restart kubelet.service

kube-controller-manager-k8s-worker01和kube-scheduler-k8s-worker01没有启动起来

kube-controller-manager-k8s-worker01和kube-scheduler-k8s-worker01没有启动起来

原因:

解决:进入/etc/kubernetes/manifests

编辑

将镜像地址修改为

然后重启kubelet:systemctl restart kubelet.service