如何快速提升网站流量一个网站用几个域名

大家好,我是闲游盒。

杜卡迪联名已经进入倒计时3天!喜欢的朋友要注意结束时间可千万别错过!

杜卡迪6色车辆

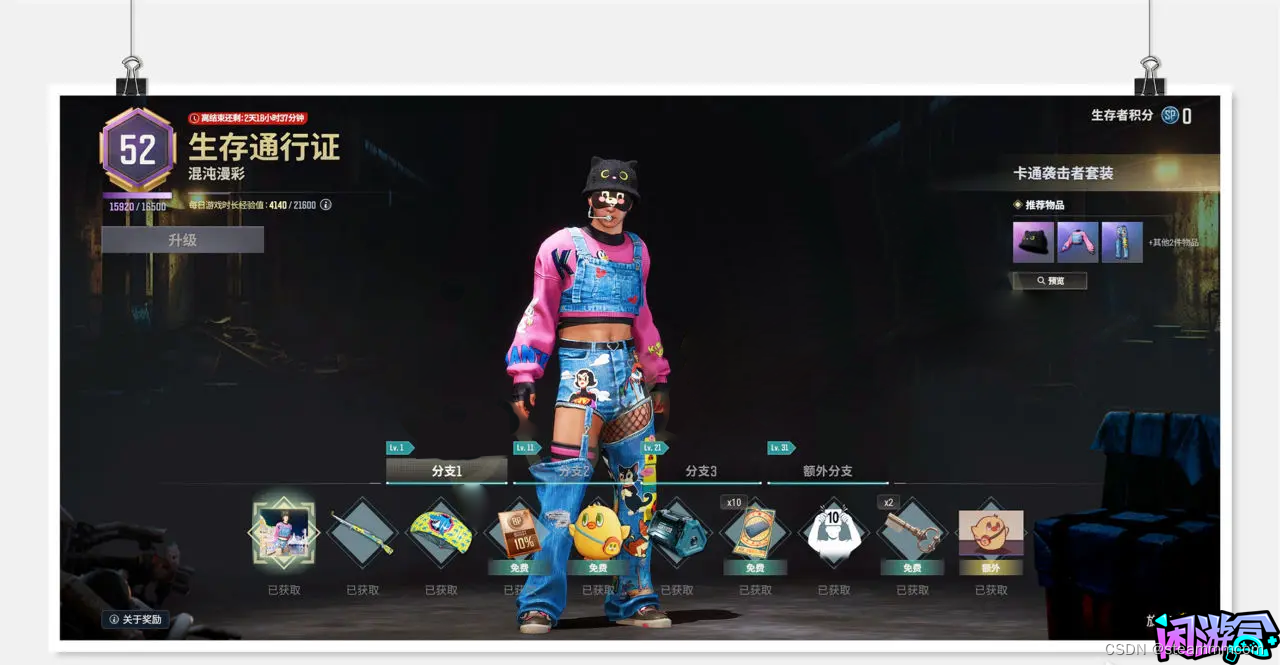

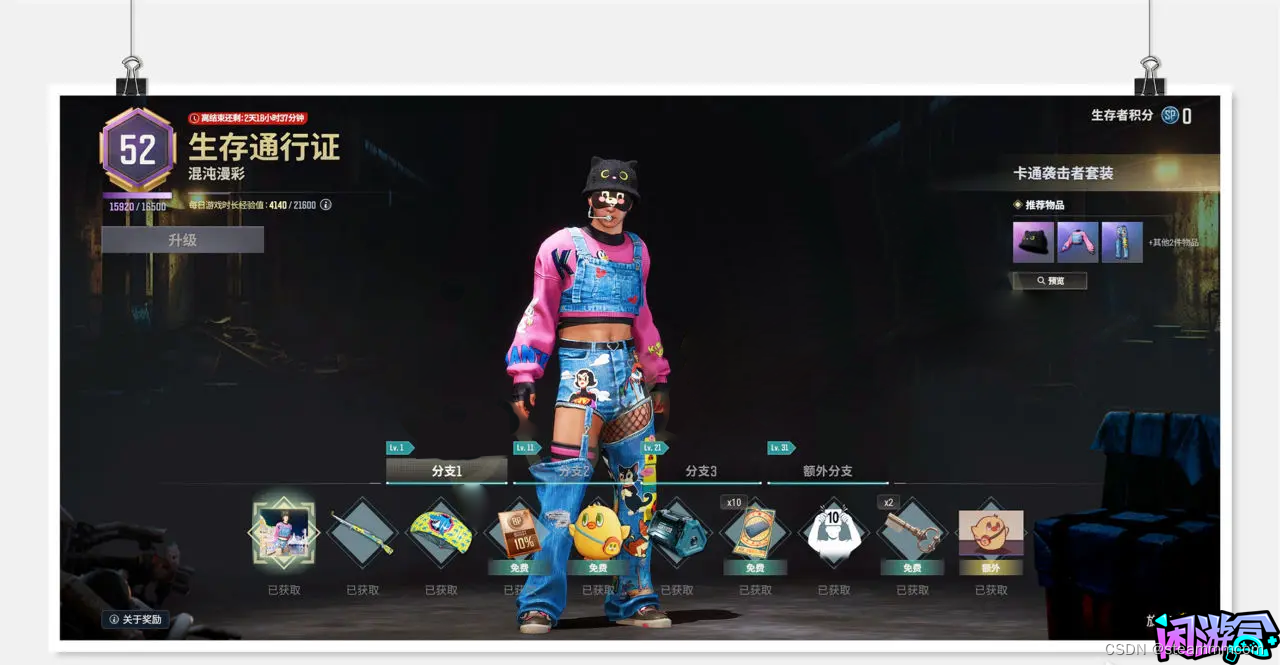

随着五一小长假的结束,本次混沌漫彩通行证也即将结束,本次通行证31级之后没升1级可额外领取1500BP和挑战者纪念奖牌,还是挺不错的可以快速积攒一些BP。

分支1

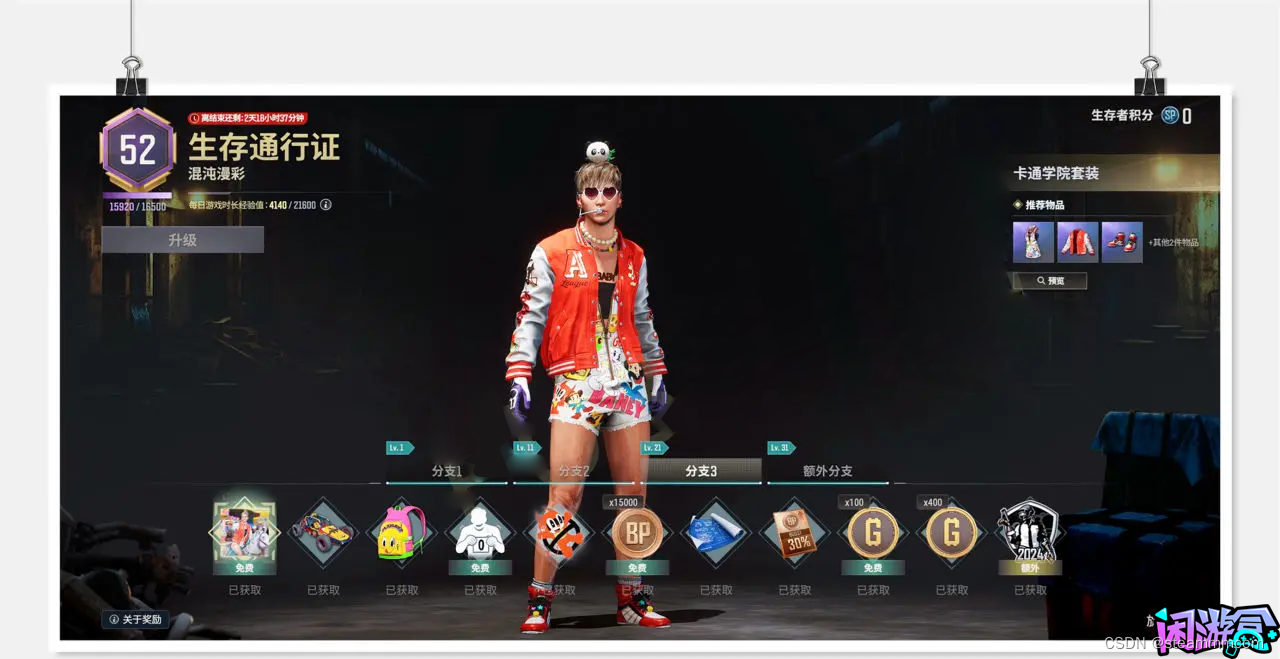

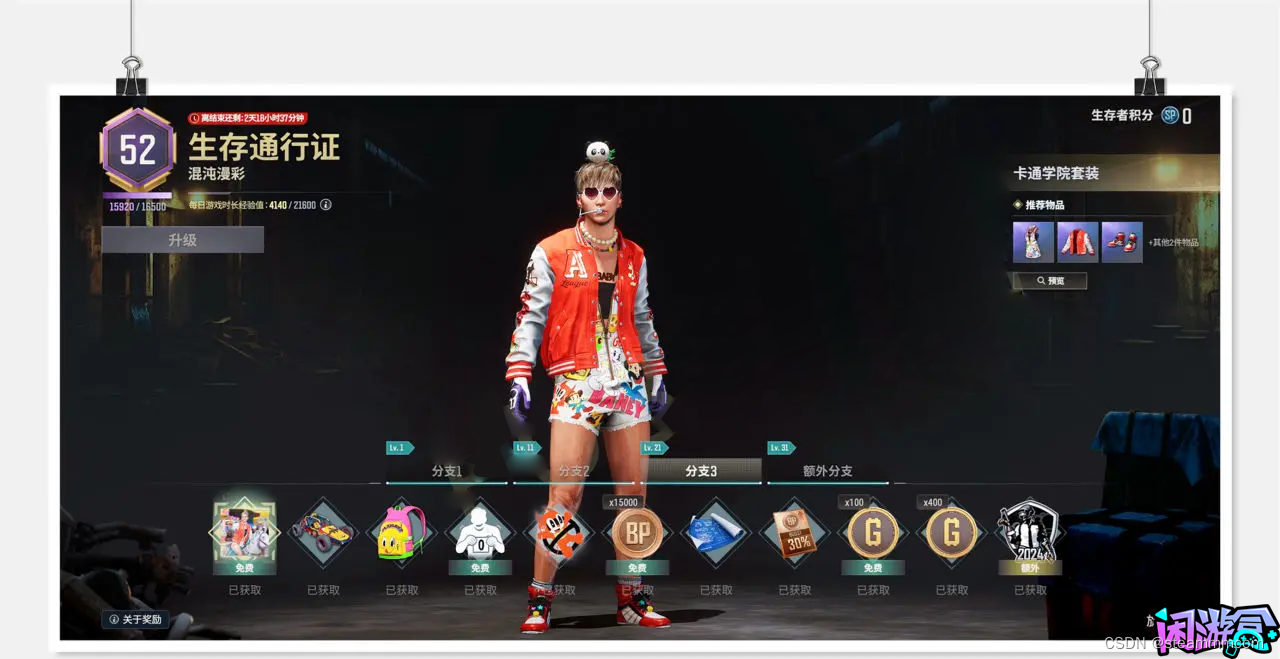

分支2

分支3

额外奖励

四阶段大家成果如何?我的四阶段没开到一辆车,看着大家发图一发入魂的好羡慕。

大家好,我是闲游盒。

杜卡迪联名已经进入倒计时3天!喜欢的朋友要注意结束时间可千万别错过!

杜卡迪6色车辆

随着五一小长假的结束,本次混沌漫彩通行证也即将结束,本次通行证31级之后没升1级可额外领取1500BP和挑战者纪念奖牌,还是挺不错的可以快速积攒一些BP。

分支1

分支2

分支3

额外奖励

四阶段大家成果如何?我的四阶段没开到一辆车,看着大家发图一发入魂的好羡慕。