制作网站需要哪些工具河南最新新闻头条

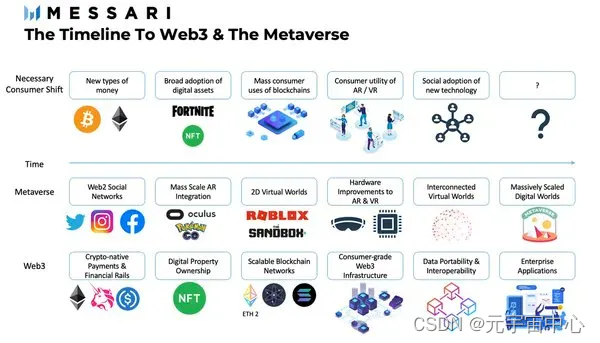

在当今的数字时代,互联网技术日新月异,推动着各行各业的变革与发展。从Web1.0的信息发布,到Web2.0的社交互动,互联网的每一次进化都为人们的生活带来了深远的影响。如今,Web3的到来正在开启一个全新的时代,赋予我们前所未有的可能性。本文将深入探讨Web3技术开发的核心理念、应用场景以及对未来的潜在影响。

什么是Web3?

Web3,也被称为去中心化的互联网,是互联网技术的第三次重大变革。与Web1.0和Web2.0不同,Web3的核心理念是去中心化和用户自主。Web1.0主要是静态网页的信息发布,用户只能被动接受信息;Web2.0则引入了互动性,用户可以创建和分享内容,但依然依赖于中心化的平台。而Web3则通过区块链技术,赋予用户对数据和内容的完全掌控权,消除中间商的干预,确保数据的安全性和隐私性。

Web3 技术的核心组成

-

区块链技术:作为Web3的基础,区块链提供了一种去中心化的数据库系统。通过分布式账本技术,确保数据的透明和不可篡改性,使用户可以完全信任系统的运行。

-

智能合约:智能合约是一种自执行的协议,代码即法律。当预定条件满足时,智能合约自动执行,无需第三方介入。这种自动化和信任机制大大提高了交易的效率和安全性。

-

去中心化应用(DApps):去中心化应用是基于区块链技术开发的应用程序,具有去中心化、透明和安全的特点。DApps覆盖了金融、游戏、社交等多个领域,提供了丰富的用户体验。

-

数字身份和自主数据:Web3赋予用户对自身数据的完全控制权。通过数字身份系统,用户可以安全地管理和使用自己的数据,避免数据泄露和滥用。

Web3 的应用场景

-

去中心化金融(DeFi):去中心化金融是Web3最具代表性的应用之一。通过智能合约,用户可以在无信任环境中进行借贷、交易、投资等金融活动,消除了中介机构的高额费用和风险。

-

非同质化代币(NFT):NFT是Web3技术在数字艺术、游戏和版权领域的应用。每个NFT都是唯一的,可以代表数字艺术品、游戏资产等,赋予数字内容真实的所有权。

-

去中心化社交网络:传统社交平台掌握用户的所有数据,而去中心化社交网络通过区块链技术,将数据的控制权还给用户,确保隐私和安全。

-

供应链管理:通过区块链技术,供应链的每个环节都可以被记录和追溯,确保产品的真实性和透明度,提升供应链效率。

-

数字身份认证:Web3技术可以为用户提供安全可靠的数字身份认证系统,广泛应用于金融、医疗、教育等领域,提升身份验证的便捷性和安全性。

Web3 技术的未来展望

Web3技术的发展潜力巨大,它不仅仅是技术的进步,更是对互联网生态系统的深度变革。未来,随着技术的不断成熟和应用的广泛普及,Web3将带来以下几个方面的深远影响:

-

数据隐私和安全:用户对数据的掌控将更加严格,数据泄露和滥用的问题将得到有效解决,个人隐私将得到更好的保护。

-

经济模式的变革:去中心化金融和NFT的兴起,打破了传统经济模式的壁垒,赋予个体更多的经济自主权和创造力,形成新的经济生态。

-

跨行业的融合:Web3技术不仅局限于互联网行业,它将与金融、医疗、教育、物流等多个行业深度融合,带来全新的商业模式和解决方案。

-

社会公平和透明:通过区块链的透明性和去中心化特性,Web3可以减少腐败和不公平现象的发生,推动社会更加公平和透明。

Web3技术的发展正处于一个充满机遇和挑战的阶段。作为下一代互联网的核心技术,Web3将彻底改变我们与数字世界的互动方式,带来更多创新和可能性。对于开发者和企业来说,抓住这一历史性机遇,深入研究和应用Web3技术,将在未来的竞争中占据有利位置。我们正站在一个新的时代门口,Web3将引领我们迈向一个更加自主、安全和繁荣的数字未来。