光辉网站建设有个专门做装修的网站

以“只读方式”打开的PPT,可能会受到不同的限制,比如无法编辑修改内容,无法保存原文件等。那如何取消PPT的“只读方式”呢?不同形式的“只读方式”,取消方法不同,下面一起来看看吧!

“只读方式”1:

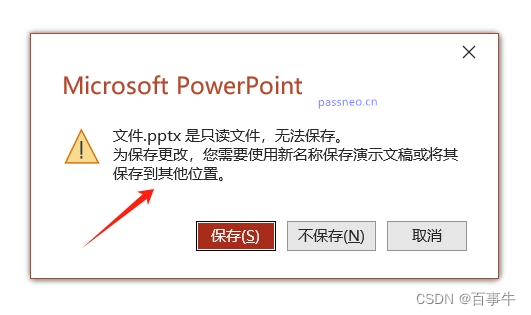

如果PPT文件是通过“属性”设置的“只读方法”,PPT可以直接打开,也可以进行编辑修改,但在文件名旁边会标有“只读”两个字,并且PPT修改后就无法保存原本文件。

当要保存PPT时,会弹出对话框,提示无法保存,只能通过修改文件名或者保存地址,将PPT另存为新的文件。

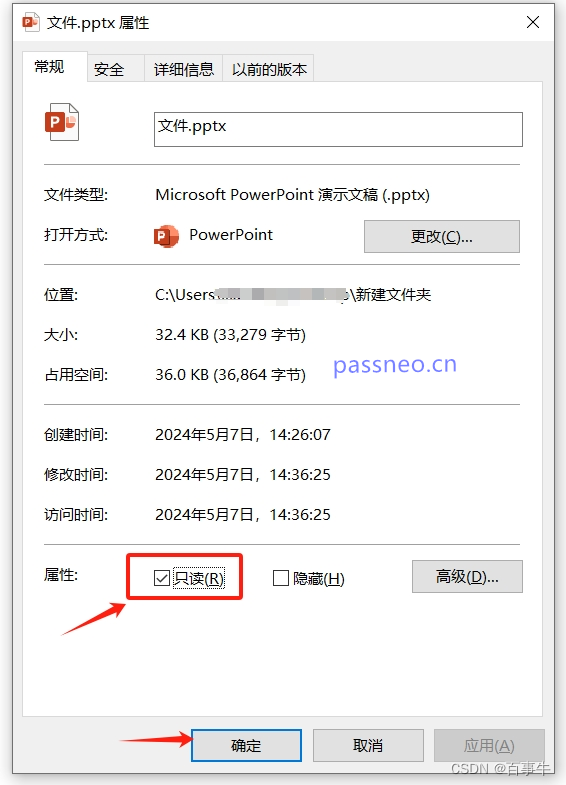

想要取消这种“只读方式”,我们可以选中该PPT文件,然后点击鼠标右键,选择【属性】选项。

打开【属性】对话框后,去掉【只读】前面的“对钩”,再点击【确定】,PPT的“只读方式”就解除了。

“只读方式”2:

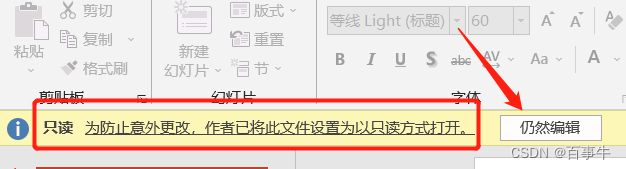

如果PPT文件可以直接打开,但无法进行编辑修改,并且在菜单栏下方可以看到一条黄色提示栏,则表示PPT已经设置了“只读方式”。

这种“只读方式”,我们点击提示栏右侧的【仍然编辑】,就可以暂时解除限制,也就是可以进行编辑修改。

但是,关闭PPT后再次打开,PPT仍然处于“只读” ,想要直接去除“只读方式”,可以按以下方法操作:

打开PPT后,点击提示栏的【仍然编辑】,然后依次点击菜单选项卡【文件】-【信息】-【保护演示文稿】-【始终以只读方式打开】,就可以解除PPT的“只读方式”了。

“只读方式”3:

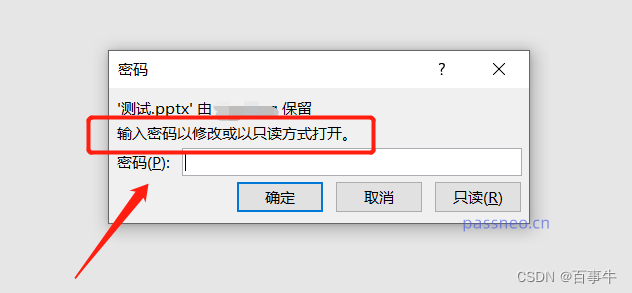

下面再来说说PPT带密码的“只读方式”,该方式下的PPT,点击打开后会弹出对话框,提示需要“输入密码以修改或以只读方式打开”。

也就是说输入原本设置的密码,才能获得编写权限;点击【只读】选项,也可以打开PPT,但无法进行编辑修改。

通过密码打开PPT后,下次再打开仍然会弹出提示框,如果想要直接去除这种“只读方式”,可以按以下方法操作:

首先,打开PPT文件后,输入密码获得编写权限, 然后将PPT进行另存为。

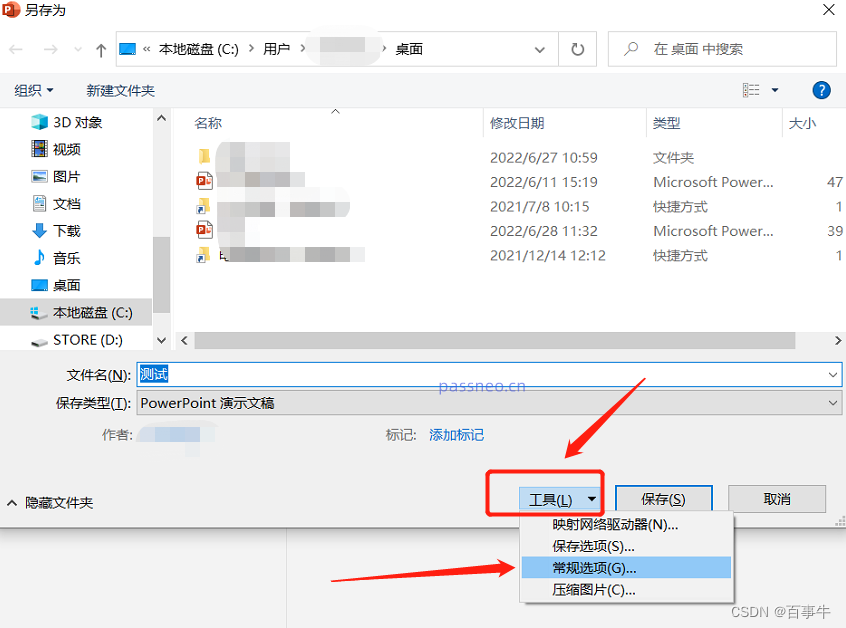

调出【另存为】对话框后,点击【工具】选项列表中的【常规选项】;

打开【常规选项】对话框后,可以看到【修改权限密码】一栏里已经存在密码,这就是原本设置的“只读方式”密码,将密码选中并删除,然后保存文件,PPT的“只读方式”就解除了。

以上方法是记得原本密码的情况下,去除“只读方式”的方法。如果不小心忘记了PPT“只读方式”的密码,就需要借助其他的工具来解决问题了。

比如小编使用的PPT工具,可以不用密码,直接去除PPT的“只读方式”。

只需点击工具里的【解除限制】模块,然后导入PPT文件,即可一键解除。

以上就是PPT文件3种“只读方式”的解除方法,希望对大家有所帮助!