网站备案 空间备案 域名备案上海到北京飞机几个小时

点击@CV计算机视觉,关注更多CV干货

论文已打包,点击进入—>下载界面

点击加入—>CV计算机视觉交流群

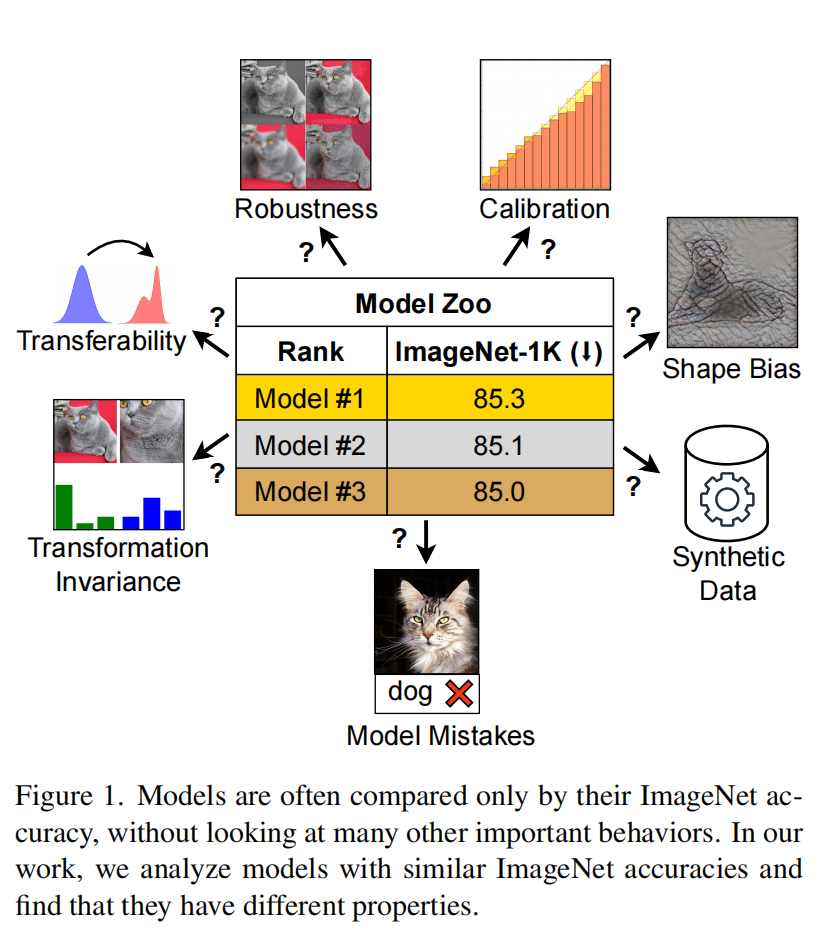

1.【基础网络架构】ConvNet vs Transformer, Supervised vs CLIP: Beyond ImageNet Accuracy

-

论文地址:https://arxiv.org//pdf/2311.09215

-

开源代码:https://github.com/kirill-vish/Beyond-INet

2.【数字人】Drivable 3D Gaussian Avatars

-

论文地址:https://arxiv.org//pdf/2311.08581

-

工程主页:D3GA - Drivable 3D Gaussian Avatars - Wojciech Zielonka

-

代码即将开源

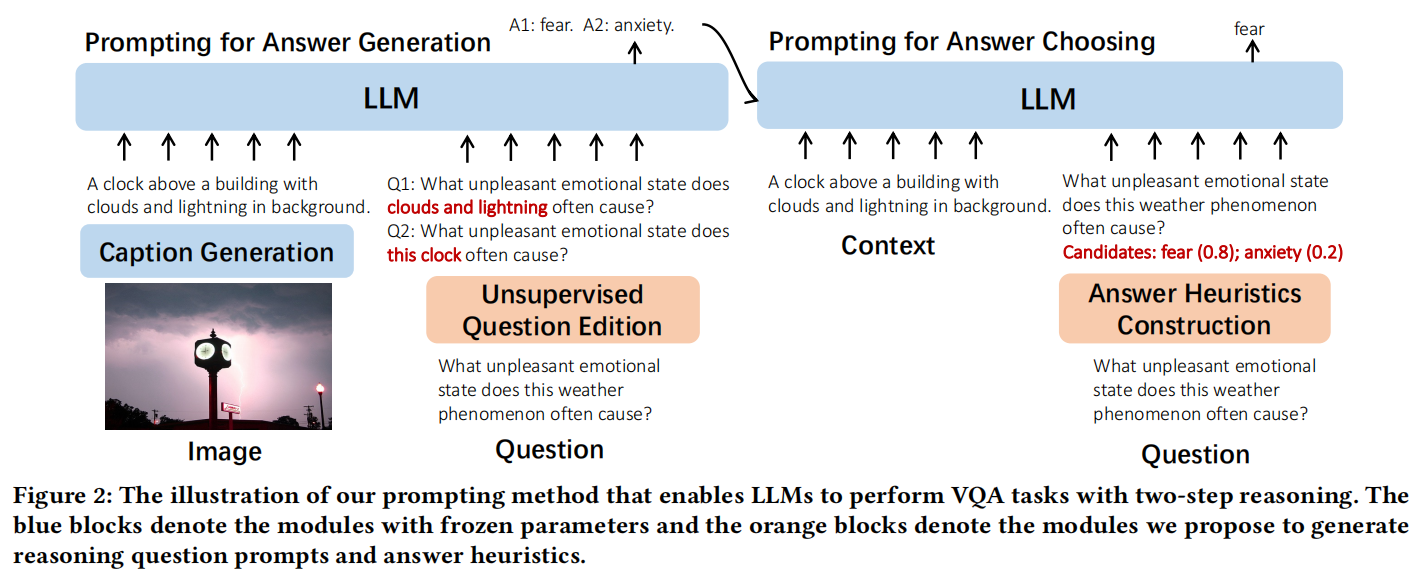

3.【Visual Question Answering】Improving Zero-shot Visual Question Answering via Large Language Models with Reasoning Question Prompts

-

论文地址:https://arxiv.org//pdf/2311.09050

-

开源代码:https://github.com/ECNU-DASE-NLP/RQP

论文已打包,下载链接

CV计算机视觉交流群

群内包含目标检测、图像分割、目标跟踪、Transformer、多模态、NeRF、GAN、缺陷检测、显著目标检测、关键点检测、超分辨率重建、SLAM、人脸、OCR、生物医学图像、三维重建、姿态估计、自动驾驶感知、深度估计、视频理解、行为识别、图像去雾、图像去雨、图像修复、图像检索、车道线检测、点云目标检测、点云分割、图像压缩、运动预测、神经网络量化、网络部署等多个领域的大佬,不定期分享技术知识、面试技巧和内推招聘信息。

想进群的同学请添加微信号联系管理员:PingShanHai666。添加好友时请备注:学校/公司+研究方向+昵称。

推荐阅读:

CV计算机视觉每日开源代码Paper with code速览-2023.11.15

CV计算机视觉每日开源代码Paper with code速览-2023.11.14

CV计算机视觉每日开源代码Paper with code速览-2023.11.13

CV计算机视觉每日开源代码Paper with code速览-2023.11.10