网页与网站的关系搜索seo神器

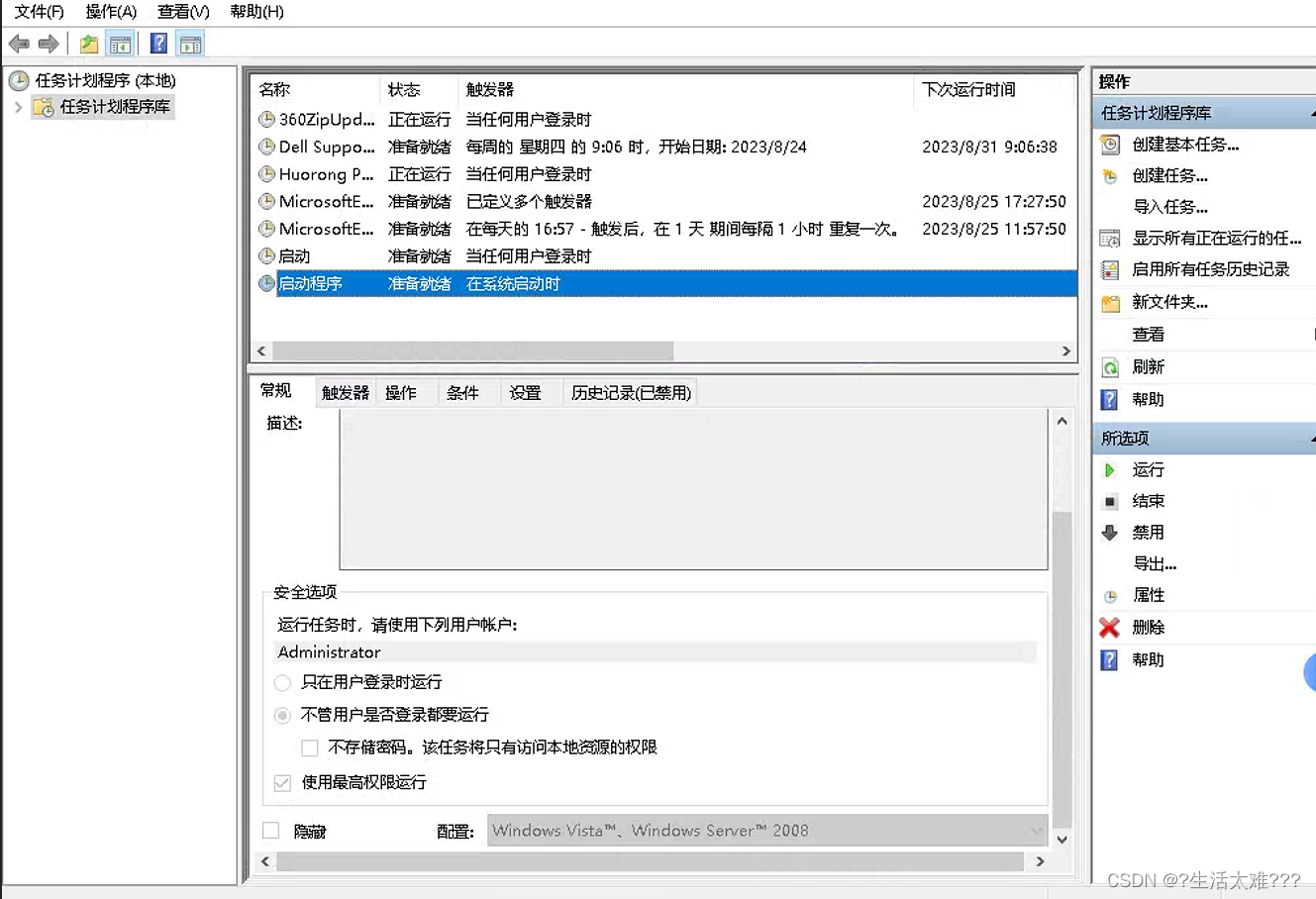

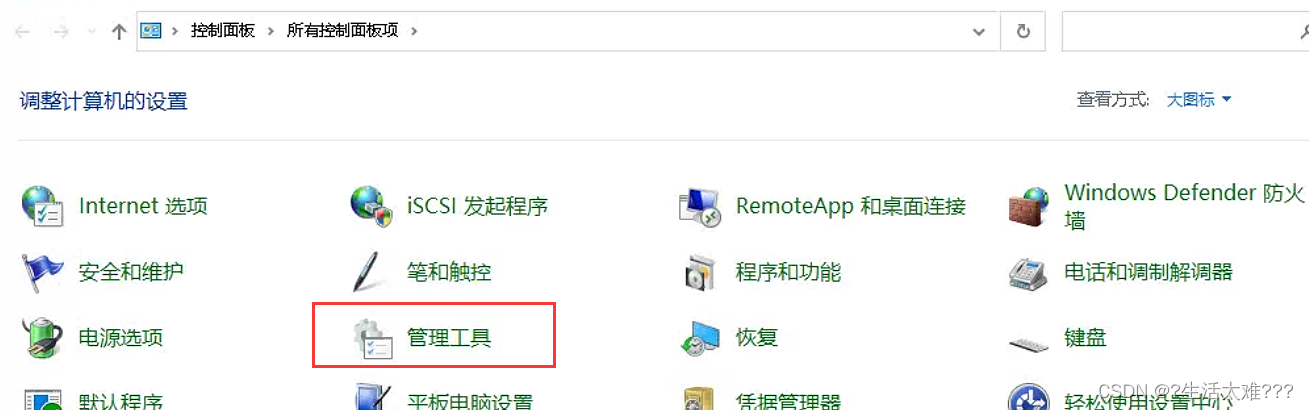

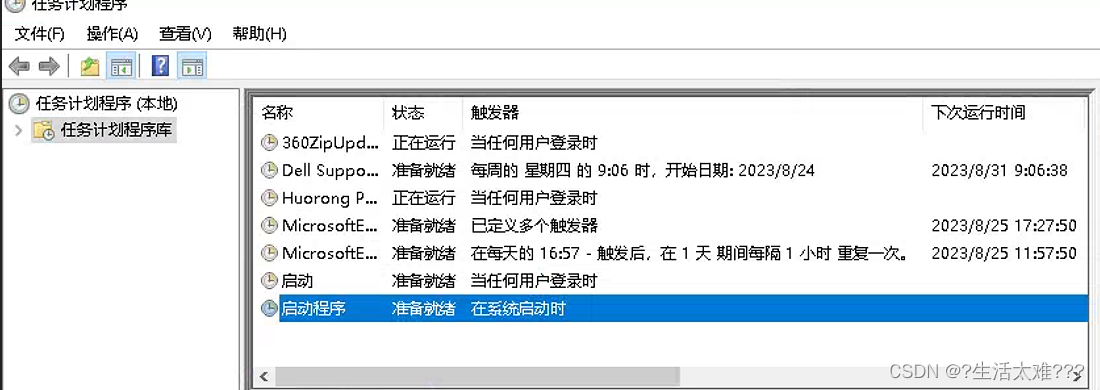

在控制面板中找到“管理工具”中的 “任务计划程序”,打开“任务计划程序”窗口。如图:

双击打开任务计划程序,空白出右键创建基本任务,或者点击最右侧的创建基本任务。

输入名称,点击下一步。

先选择计算机启动时,后面会进行改动;点击下一步。

先选择计算机启动时,后面会进行改动;点击下一步。

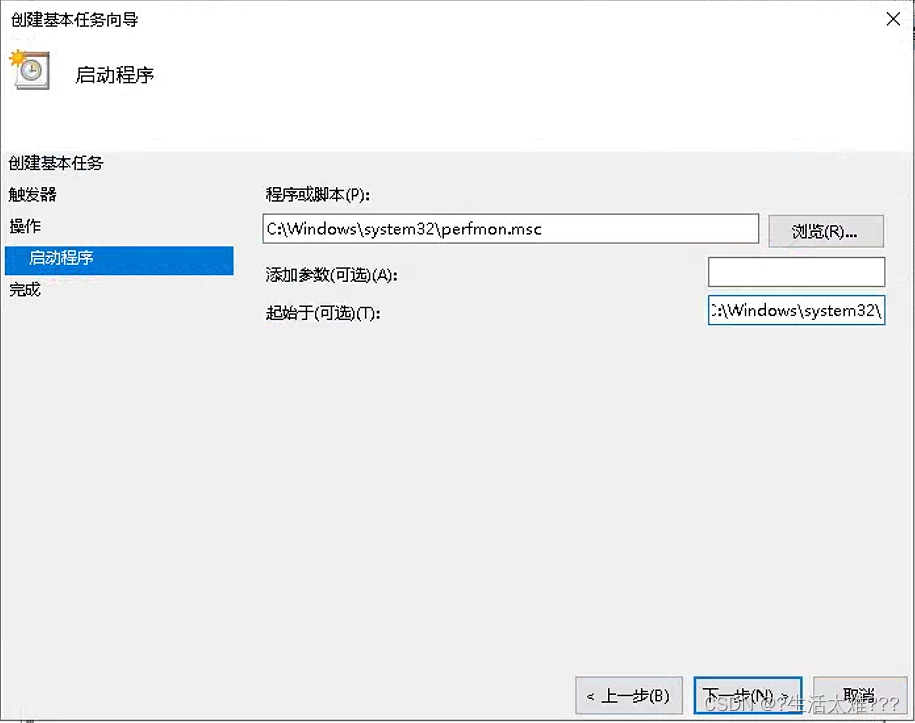

选择启动程序,点击下一步。

此处选择自己的程序或者脚本的全路径包含程序或脚本的文件名,下方起始于可以写自己的程序路径不包含程序或者脚本的文件名;点击下一步。

此处选择自己的程序或者脚本的全路径包含程序或脚本的文件名,下方起始于可以写自己的程序路径不包含程序或者脚本的文件名;点击下一步。

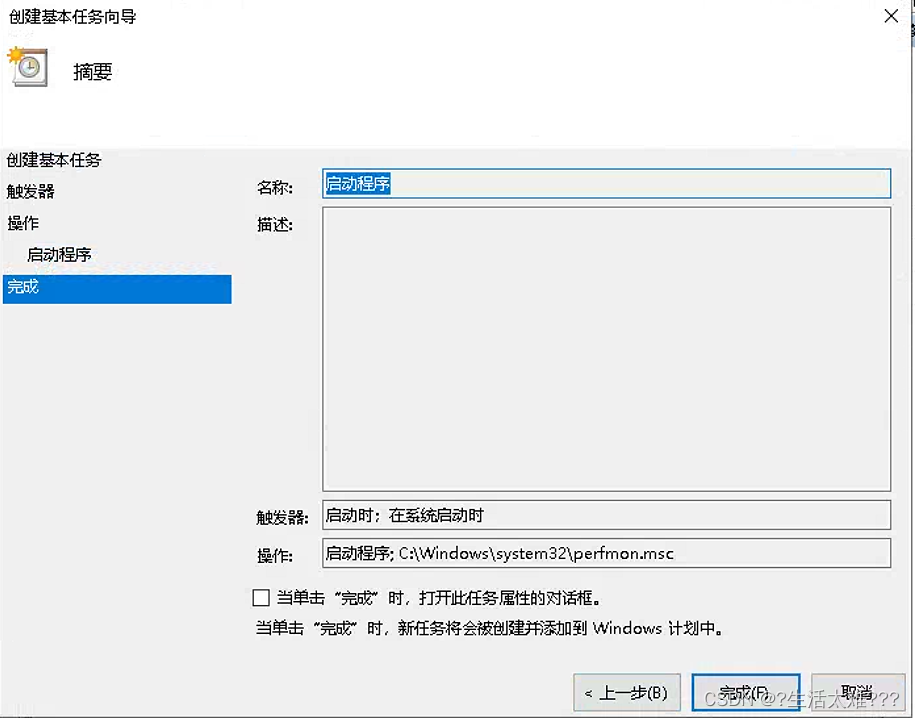

点击完成。

点击完成。

此处可以看到一个简单的计划任务已经创建完成。

此处可以看到一个简单的计划任务已经创建完成。

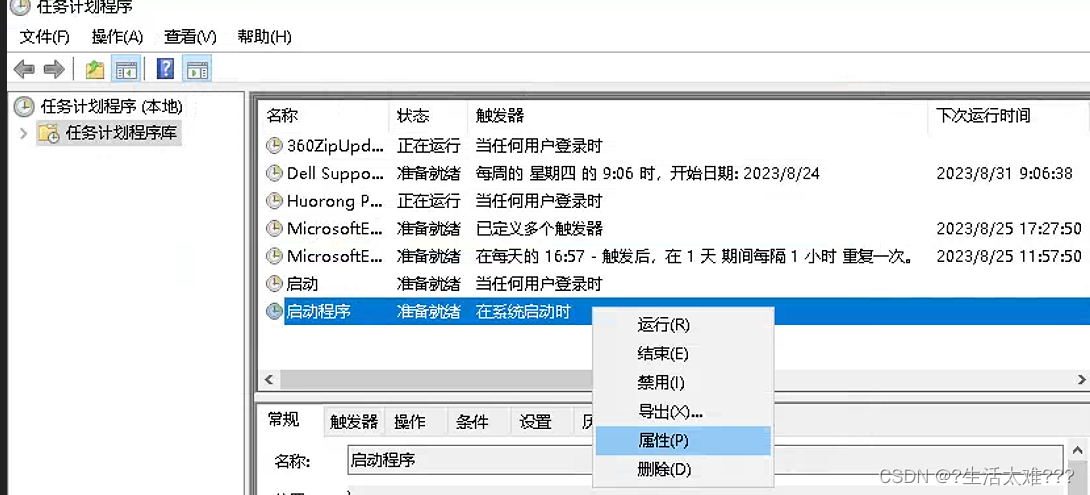

我们右键属性对其进行编辑,提高执行权限。

我们右键属性对其进行编辑,提高执行权限。

在常规选项卡下方选择 不管用户是否登录都要运行及使用最高权限运行,点击确认。

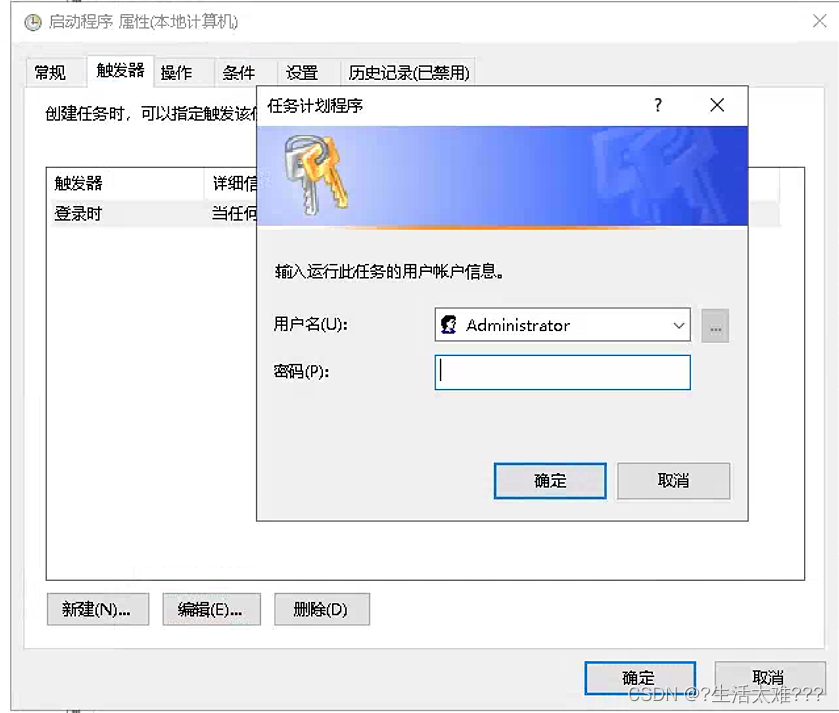

点击确认需要输入开机密码,我们输入自己系统的开机密码点击确定即可。

点击确认需要输入开机密码,我们输入自己系统的开机密码点击确定即可。

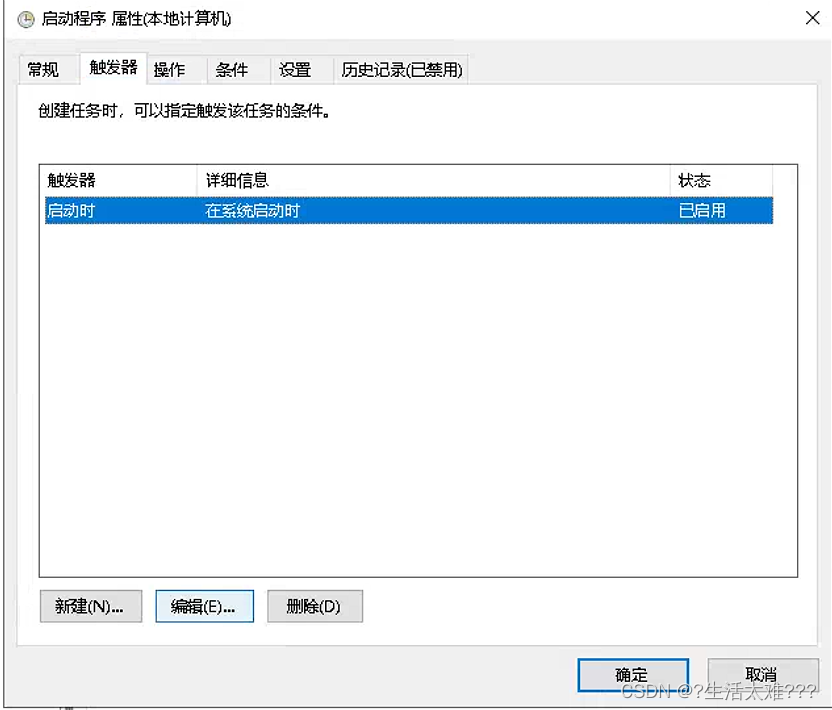

在触发器选项卡中,选择此触发器,点击下方的编辑。

开始任务选择 登陆时及所有用户,点击确认。

开始任务选择 登陆时及所有用户,点击确认。

输入系统密码,确认。

输入系统密码,确认。

完成后的计划任务,我们重启系统后,不做任何操作,等待我们服务自己启动,在进行访问。

完成后的计划任务,我们重启系统后,不做任何操作,等待我们服务自己启动,在进行访问。

例如:tomcat、nginx、脚本命令、等等一些我们在服务器上需要开机自启动的程序。