北京通信管理局网站备案处郑州个人做网站

MATLAB遗传算法求解生鲜货损制冷时间窗碳排放多成本车辆路径规划问题实例

1、问题描述

已知配送中心和需求门店的地理位置,并且已经获得各个门店的需求量。关于送货时间的要求,门店都有规定的时间窗,对于超过规定时间窗外的配送时间会产生相应的惩罚成本。为保持生鲜农产品的新鲜度,每辆配送车辆都配备冷冻冷藏设备,为了避免重复运输,配送车辆只允许在一条配送路线上行驶,并且每个门店有且仅有一辆配送车辆路过。在满足所有约束条件下,研究配送过程中产生的总成本(即车辆固定成本、运输成本、制冷成本、货损成本、碳排放成本和时间惩罚成本)最小问题。

-

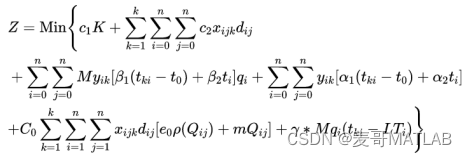

模型

-

约束

(1)每辆配送车辆的载重量不超过配送车辆的额定载重量;

(2)每个需求门店有且仅有一辆配送车辆经过;

(3)配送车辆的数量不大于配送中心拥有的车辆数;

(4)配送车辆最终返回配送中心; -

已知量

(1)辆配送车辆的额定载重量= 14