wordpress 同分类文章深圳市seo上词点击软件

基于Springboot实现在线答疑平台系统演示

摘要

社会的发展和科学技术的进步,互联网技术越来越受欢迎。网络计算机的生活方式逐渐受到广大师生的喜爱,也逐渐进入了每个学生的使用。互联网具有便利性,速度快,效率高,成本低等优点。 因此,构建符合自己要求的操作系统是非常有意义的。

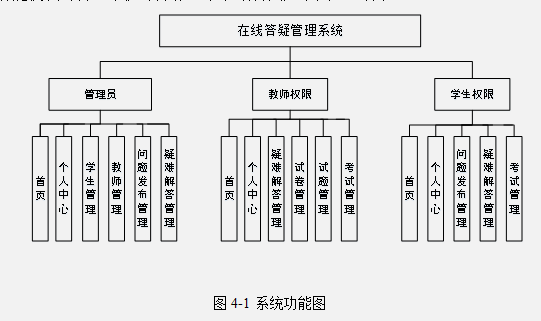

本文从学生的功能要求出发,建立了在线答疑系统,系统中的功能模块主要是实现管理员权限;首页、个人中心、学生管理、教师管理、问题发布管理、疑难解答管理。教师权限:首页、个人中心、疑难解答管理、试卷管理、试题管理、考试管理。学生权限;首页、个人中心、问题发布管理、疑难解答管理、考试管理等功能部分;经过认真细致的研究,精心准备和规划,最后测试成功,系统可以正常使用。分析功能调整与在线答疑系统实现的实际需求相结合,讨论了java开发在线答疑系统的使用。

课题背景

计算机的普及和互联网时代的到来使信息的发布和传播更加方便快捷。人们可以通过计算机上的浏览器访问多个应用系统,从中获取一些可以满足学生生活需求的管理系统。网站系统有时更像是一个大型“展示平台”,人们可以选择所需的信息进行在线查看满足学生需求。

系统所要实现的功能分析,对于现在网络方便的管理,据数据调查显示,对于网上学生的数达到5.6亿,相比过去增长较快,人们通过网上登录的方式已经形成了一种依赖,不管需要什么信息内容,直接上网查找,参考比较大,对在线答疑系统的类型和特点的内容信息有了详细的了解,让学生更有针对性的选择。这也给学生带来非常大的方便,学生可以不用像传统的方式进行查看信息,这样不仅耽误自己的时间,而且比对过程比较单一,所以在线答疑系统的开发不仅仅是能满足学生的需求,还能提高管理员的工作效率,减少原有不必要的工作量。

研究意义

随着社会的发展和科学技术的进步,互联网技术越来越受欢迎。网络传播的生活方式逐渐受到广大人民群众的喜爱。越来越多的互联网爱好者开始在互联网上满足他们的基本需求,同时逐渐进入各个学生的生活起居。互联网具有许多优点,例如便利性,速度,高效率和低成本。因此,类似于在线答疑系统,满足学生工作繁忙的需求,不仅是方便学生随时查看信息的途径,而且还能提高管理效率。

本文首先以在线答疑系统过程的基本问题作为研究对象。在开发系统之前,我们对现有状况进行了详细的调查和分析。最后,我们利用计算机技术开发了一套完整合适的在线答疑系统。该系统的实现主要优势是:该系统主要采用计算机技术开发,它方便快捷;系统可以通过管理员界面查看系统所涉及的在线答疑系统所有信息管理。

在线答疑系统软件是一款方便、快捷、实用的信息服务查询软件。随着智能网络在全球市场的不断普及以及各种智能平台的使用,作为中国主流智能的技术开发系统,自然需要这样的软件来满足更多学生的需求和体验。系统的开发与人们的日常需求相关,如通过管理系统获取到首页、个人中心、学生管理、教师管理、问题发布管理、疑难解答管理等信息详细情况,了解最新资讯信息等。

虽然目前已有很多基于java平台的在线答疑系统相关的平台系统,但尚未出现更详细的功能显示和信息查询。经过分析,学生的第一眼往往是看到一个软件的外观,一个漂亮的界面将吸引学生下一次点击和理解。为了让学生通过无意识的点击尝试进入每个界面和每个按钮,学生可以进一步了解软件的质量,因此良好的软件界面将是吸引学生注意力的第一步。因此,对于每个软件界面设计工作来说,一个应用程序是占据非常重要的一部分,在高端大气中吸引学生界面,满足学生体验将进一步完成整个应用程序的各项功能,良好的学生体验度将继续使用并经常打开并使用此软件。

研究内容

本在线答疑系统平台,使用的是比较成熟的java技术和比较完善的MySQL数据库,将网络在线答疑系统信息管理系统可以更安全、技术性更强的满足网站所有信息的管理。

在线答疑系统平台主要实现了管理员模块、学生、教师模块三大部分。通过本在线答疑系统平台可以提高管理人员的工作效率,减少出错率,对于数据存储及查找有了更方便的操作。

系统结构设计

在线答疑系统的设计主要是为了满足学生的实际需求。 因此,它需要通过Internet实现,因此它必须具备硬件和软件基础。该平台最终可以通过科学技术和各种方式达到支持智能化的信息管理的目的。因此,它必须具备网络在线答疑系统所需的环境和各种资料,并保证实现开放性,模块性和实用性三个原则。

在线答疑系统,主要包括管理员、教师、学生三个用户角色,对于学生角色不同,所使用的功能模块相应不同。

管理员权限;首页、个人中心、学生管理、教师管理、问题发布管理、疑难解答管理

教师权限:首页、个人中心、疑难解答管理、试卷管理、试题管理、考试管理。

学生权限;首页、个人中心、问题发布管理、疑难解答管理、考试管理等功能模块的管理维护等操作,系统结构图如下图4-1所示。

系统页展示

管理员对个人中心进行操作填写原密码、新密码、确认密码并进行添加、删除、修改以及查看。,如图5-2所示。

学生信息管理,管理员通过学生信息可以在线查看学号、密码、姓名、性别、头像、院校、班级、手机等信息,进行详情或修改、删除操作,如图5-3所示。

教师管理,管理员通过教师管理可以在线查看工号、密码、 姓名、性别、头像、学院、班级、电话等信息,进行查看或修改、删除操作,如图5-4所示。

试题管理:教师通过列表可以获取试卷、试题名称、分值、答案、类型等信息,进行添加、修改、查看等信息操作,如图5-8所示。

考试管理:教师通过考试信息列表可以获取选择试卷、试题、类型、选项、答案/分数等信息,进行添加、修改、删除查看等信息操作,如图5-9所示。

如需要可扫取文章下方二维码联系得源码