中国江西网官方网站兰州有什么互联网公司

随着5G/5G-A技术不断发展和业务需求的持续增强,未来网络的部署将不断向高频演进。高频小区的覆盖范围小,用户将面临更为频繁的小区选择、重选、切换等移动性过程。

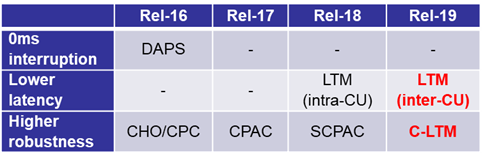

为了提升网络移动性能和保障用户体验,移动性增强一直是3GPP的热点课题。从NR R16开始,3GPP引入了多种移动性增强技术,不断追求移动性管理过程中更低的时延和更高的可靠性。

概述

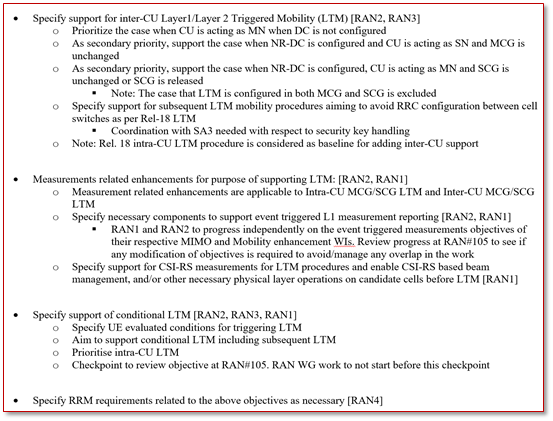

面向R19,3GPP在23年12月的RAN#102全会上通过了“NR mobility enhancements Phase 4”项目。R19移动性增强项目作为R18项目的延续,将进一步扩展LTM(Layer 1/Layer 2 Triggered mobility)的场景,支持基站间的LTM;支持事件触发的L1测量上报;支持条件LTM机制。

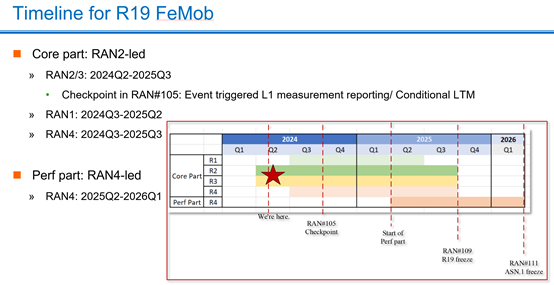

该项目主要目标和时间规划如下:(最新WID参见RP-240299)

按照项目规划,在今年4月的小组会上,RAN2/3率先开始了技术讨论,主要聚焦非DC场景下基站间的LTM、事件触发的L1测量上报机制。

截止目前,RAN2/3已经开展了两次小组会的讨论,对场景、基础框架和流程进行了澄清,识别潜在的技术问题和候选解决方案,总体进展顺利。接下来,让我们一起梳理下具体进展吧!

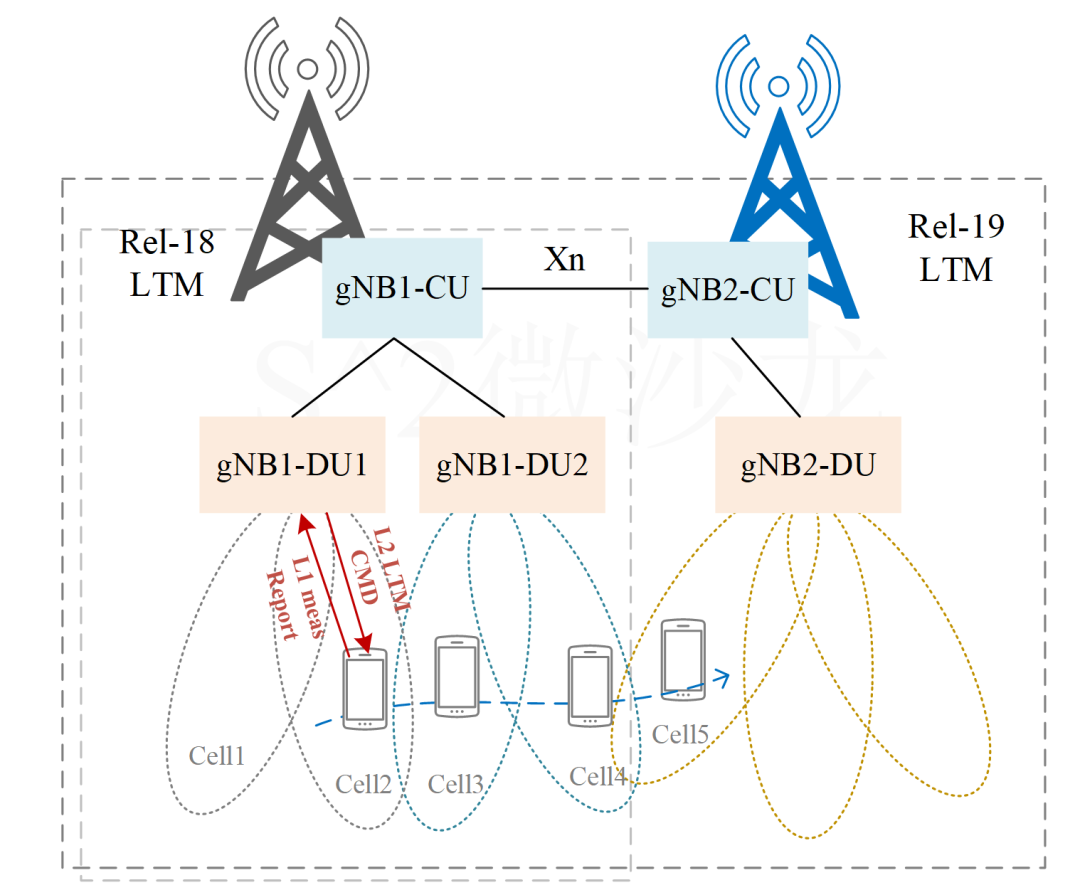

Inter-CU LTM

R18仅支持相同基站(intra-CU)下不同小区间的LTM操作。考虑到网络实际部署场景,仅支持intra-CU LTM会限制LTM的应用。为了更好发挥LTM机制低时延的优势,3GPP将在R19进一步支持不同基站间(inter-CU)的LTM机制。

场景

- 首先聚焦非DC场景下的inter-CU LTM,后续在此基础上进一步支持NR-DC场景下的inter-CU MCG LTM和SCG LTM;

- 支持连续的inter-CU/intra-CU LTM;

- 支持混合配置inter-CU和intra-CU候选小区,支持最多配置8个LTM候选小区;

- 优先支持Xn-based inter-CU LTM。

流程:

与R18 intra-CU LTM类似,R19 inter-CU LTM包括以下四个阶段:

-

LTM准备:inter-CU LTM的准备过程由源gNB-CU触发,涉及到与多个候选gNB-CU的信令交互;RRC配置的整体架构沿用R18的机制。

-

提前同步:支持inter-CU LTM的提前下行和上行同步;支持PDCCH命令触发的提前RACH;对于提前TA获取,沿用R18的方法。

-

LTM执行:在执行inter-CU LTM时,UE需要进行MAC reset、RLC re-establishment、PDCP re-establishment和Security key update;R18的LTM Cell Switch Command MAC CE将作为baseline,用于触发inter-CU LTM。

-

LTM完成:intra-CU中定义的LTM完成相关操作同样适用于inter-CU LTM。

测量增强

相比于传统的基于层三测量上报机制的切换过程,LTM过程不支持基于事件触发的测量报告,周期性上报会造成不必要的信令开销。

为了进一步提升LTM机制的性能,降低L1测量上报机制的信令开销,3GPP将在R19开展基于事件触发的L1测量与上报机制的研究工作。近两次会主要进展如下:

事件触发的L1测量的设计需要考虑以下目的:

(1)用于选择触发提前同步的候选波束/小区

(2)用于选择目标波束/小区和触发LTM小区切换过程

支持以下用于LTM的事件:

- Event LTM2: Beam of serving cell becomes worse than absolute threshold;

- Event LTM3: Beam of candidate cell becomes amount of offset better than beam of serving cell;

- Event LTM4: Beam of candidate cell becomes better than absolute threshold;

- Event LTM5: Beam of serving cell becomes worse than absolute threshold1 AND Beam of candidate cell becomes better than another absolute threshold2.

熟悉传统L3测量的小伙伴可能会发现,这些事件和传统切换的A2-A5比较像。主要区别在于LTM事件的基线是考虑波束级的测量结果用于事件评估,但具体选择服务小区或候选小区的哪个或哪些波束用于事件评估,以及是否支持小区级的测量结果用于事件评估还有待后续分析和讨论。

对于LTM事件评估,类似于传统事件的TTT(time to trigger)、迟滞参数、波束特定的偏移量等参数也将会被考虑,从而避免由于信号质量突变而造成的不必要的L1测量上报。

条件LTM

为了发挥LTM的低时延特性的同时,进一步提升切换可靠性,3GPP考虑在R19支持条件LTM机制。

由于条件LTM机制与inter-CU LTM和事件触发的L1测量有一定相关性,3GPP将在9月全会进一步确认候选方案的细节,并于Q3开始小组会的具体讨论。

以上就是R19移动性增强项目的最新进展,更多细节还请参考3GPP RAN2/3 meeting reports。从Q3开始,RAN1/4也会陆续开展移动性增强项目的相关讨论。期待更多进展!