搜索引擎网站分析重庆手机网站建设公司

1、安装docker

Get Started | Docker

下载安装docker 就行

启动后,就可以正常操作docker了

使用docker -v 验证是否成功就行

2、安装minikube,是基于docker-desktop的

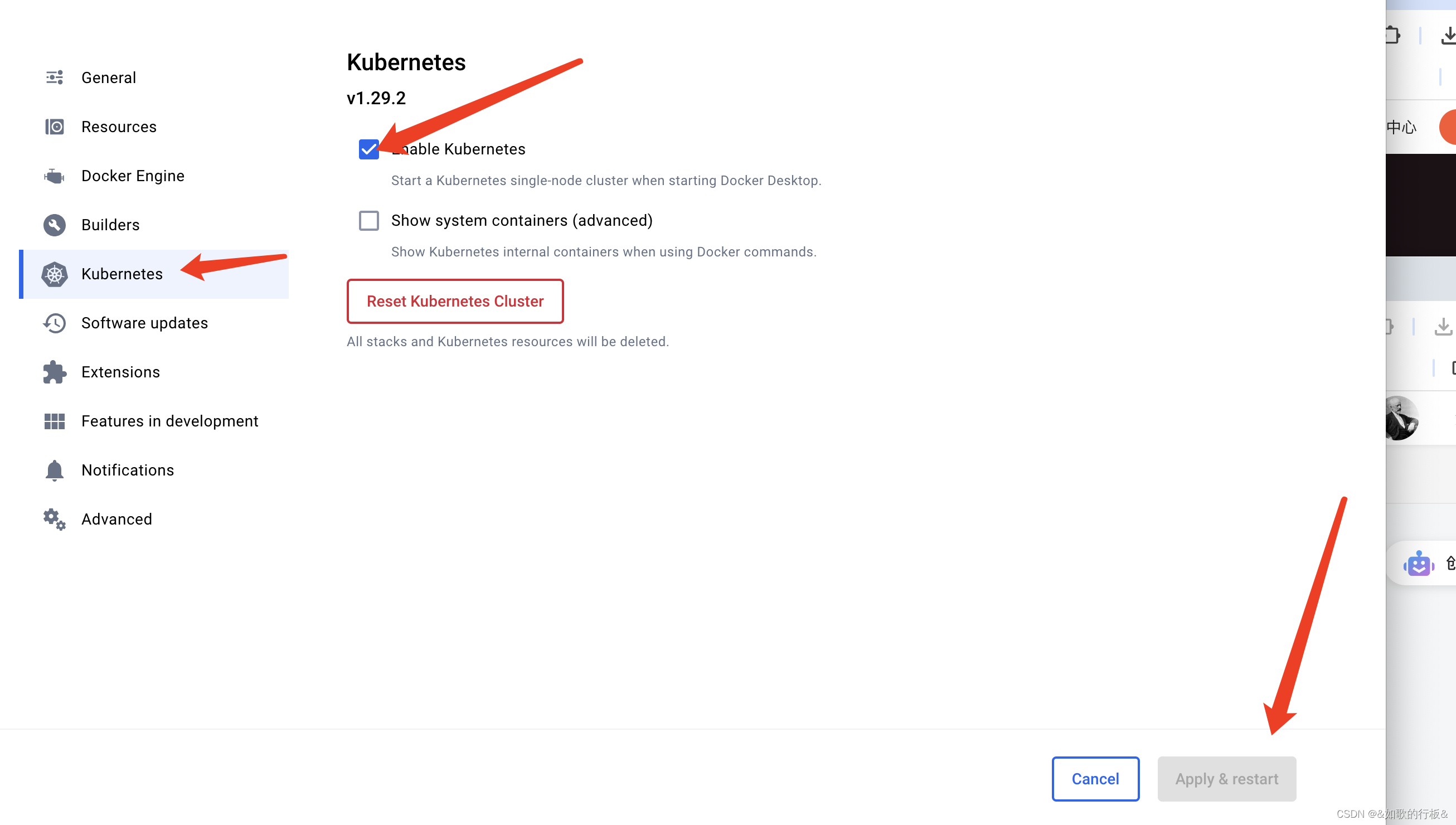

2.1、点击设置

2.2、选中安装,这个可能需要一点时间

2.2、选中安装,这个可能需要一点时间

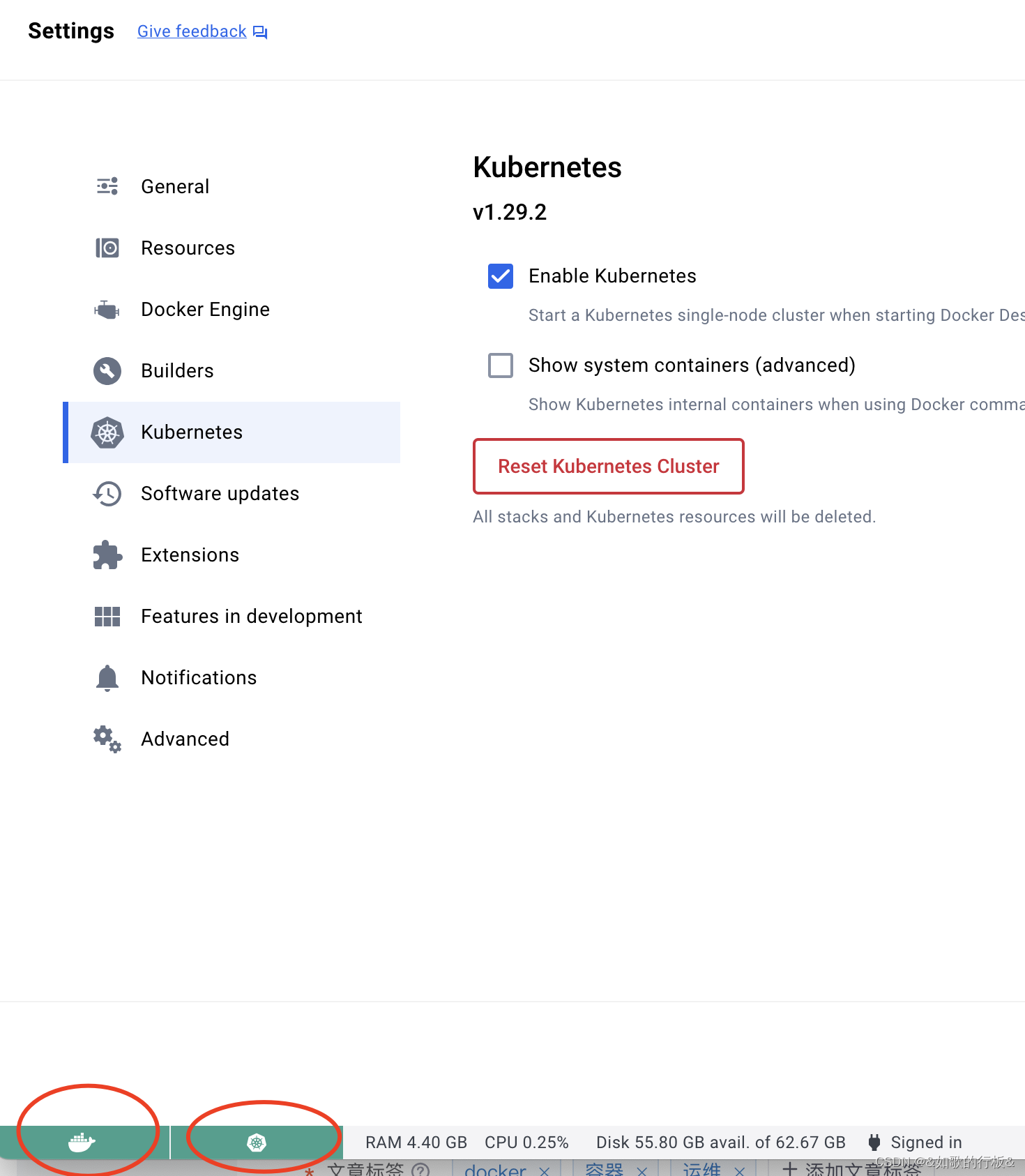

这样安装后,kubectl 也一并安装好了。

这样安装后,kubectl 也一并安装好了。

使用 命令是否安装成功

kubectl get pods -A 出现下面的内容就是安装成功了

此外在docker-Desktop上也能看到

此外在docker-Desktop上也能看到 3、简单使用

3、简单使用

3.1、在宿主机,就是本地编写yaml文件 pod_nginx.yaml

这个kind就是类型,可以是pod,service等,但是对应的下面的属性是不一样的

文件名是: pod_nginx.yaml

containerPort 对应的是容器内应用端口号

hostPort对应的是宿主机,我们本地的映射端口号

apiVersion: v1

kind: Pod

metadata:name: nginxlabels:app: nginx

spec:containers:- name: nginximage: nginxports:- containerPort: 80hostPort: 8082

3.2、执行命令启动pod

kubectl apply -f pod_nginx.yaml3.3、查看pod信息

kubectl get pods

#查看pod的详细信息

kubectl get pods -o wide

3.4、删除pod

#删除pod

kubectl delete pod nginx3.5、pod安装成功后,访问不通

localhost:8082报错:连接不上,我们使用ping pod的ip也不通。

解决:

执行下面的命令

kubectl port-forward [pod/service]/[pod-name/service-name] -n namespace localhost-port:pod-port

中间的pod-name、service-name是指我们启动的是pod,还是service,就是取名字。

namespace查看命令

kubectl get namespace 如果你没有特别指定过namespace,那就是 default

如果是启动的pod,就执行命令

kubectl port-forward pod/nginx -n default 8082:80

如果是启动的service, 执行下面的命令.nginx就是service名字

kubectl port-forward service/nginx -n default 8082:80

注意:执行完命令后,不要关闭,然后访问localhost:8082.就能跳转到nginx欢迎页面