网站建设中网站图片如何修改,开发一款app大概多少钱,手机怎么做网站添加背景音乐,佛山制作网站公司吗新手如何运行一个SpringBoot项目

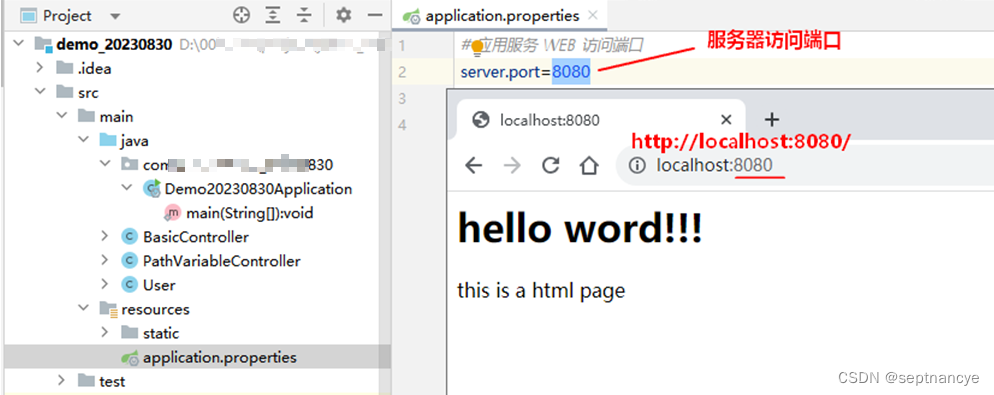

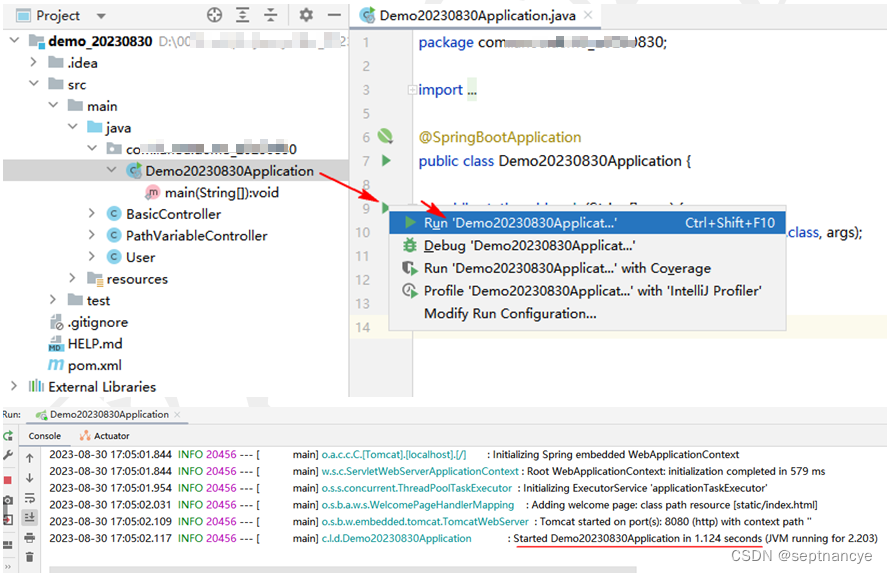

1.SpringBoot项目运行

新创建的SpringBoot项目如何运行

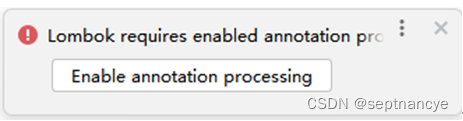

2.启动lombok注解

点击该按钮,启动lombok注解支持

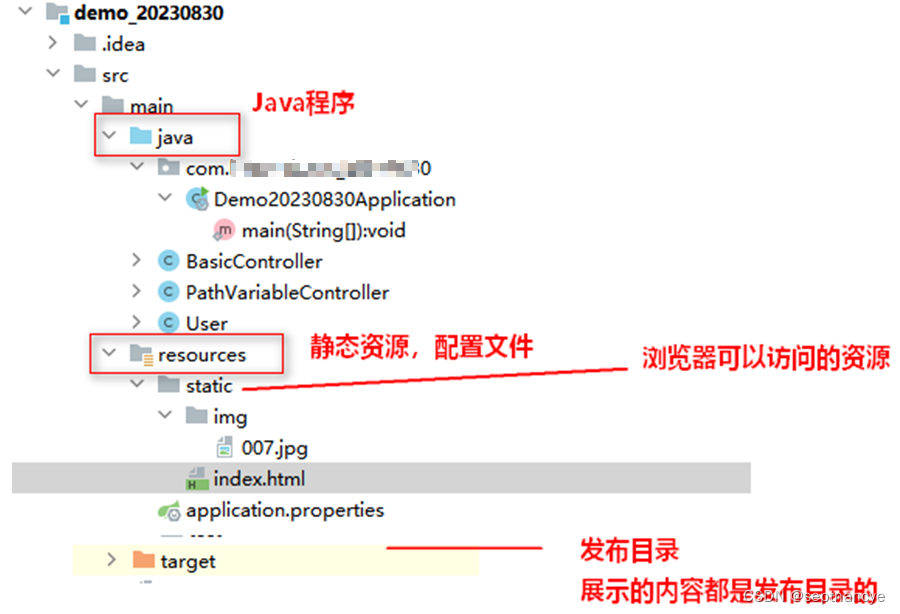

3.展示说明新手如何运行一个SpringBoot项目

1.SpringBoot项目运行

新创建的SpringBoot项目如何运行

2.启动lombok注解

点击该按钮,启动lombok注解支持

3.展示说明