南昌做网站建站的公司简介模板word

目录

1绪论

1.1课题研究背景

1.2研究现状

1.3主要内容

1.4本文结构

2网上订餐系统需求分析

2.1系统业务流程分析

2.2消费者用户业务流程分析

2.3商户业务流程分析

2.4管理员用户流程分析消费者用户用例分析

2.5系统用例分析

3网上订餐系统设计

3.1功能概述

3.2订单管理模块概要设计

3.3餐品管理模块概要设计

3.4用户注册登录模块概要设计

3.5购物车管理模块概要设计

3.6修改个人内容模块概要设计

3.7数据库设计

4网上订餐系统实现

4.1用户登录实现

4.2用户下单实现

4.3平台管理员端功能实现

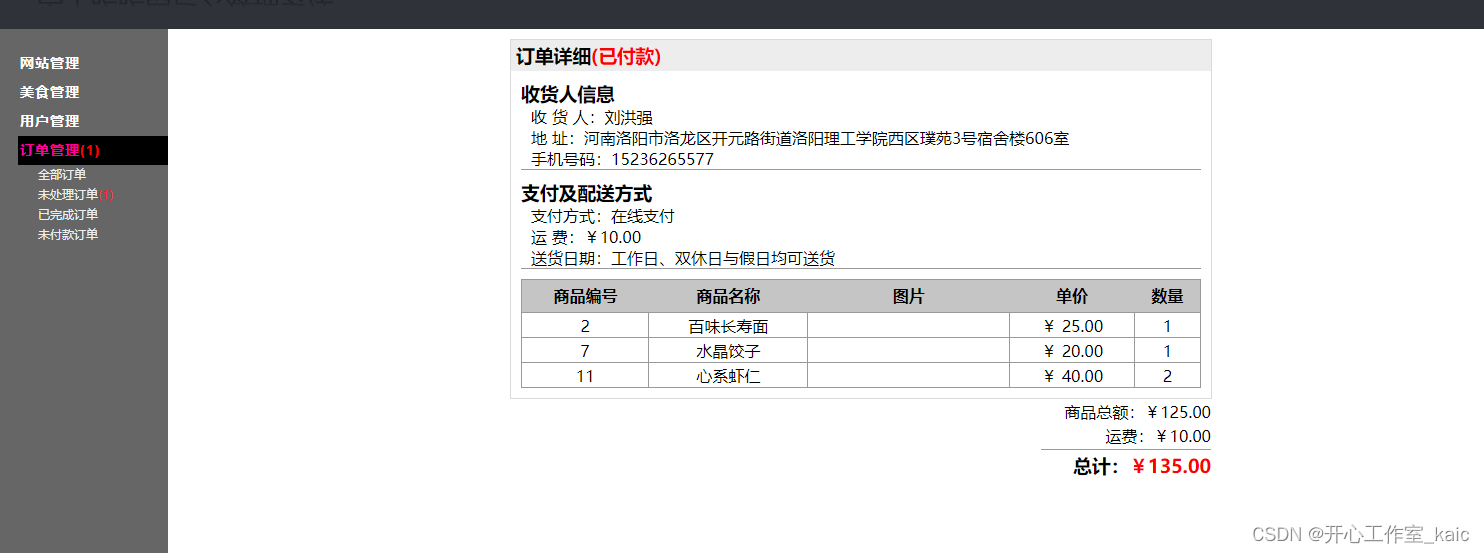

4.4订单管理功能实现

5网上订餐系统测试

5.1测试过程

5.2测试订餐系统前端用例

5.3系统后台数据库测试

5.4测试设计评估及改进

参考文献

致谢

摘 要

电子网络时代餐饮业的迅速的发展已经给国内传统的餐饮业也带来的了一个巨大的一个改变。当前如何利用商业平台快速推广餐饮商业模式,增加店铺营业额,餐饮市场上可以考虑重点是发展个性化、特色服务模式。在国际互联网热潮的持续推动背景下,传统商贸流通行业领域将呈现出越来越良好繁荣的经济发展总趋势,越来越多传统的企业传统零售市场已开始着手与现代互联网产业结合,焕发出未来更多蓬勃的创新活力。在目前这种政策背景下,网上订餐的模式也慢慢出现。

在线订餐管理平台的管理在线订餐系统平台的管理平台的应用系统的设计的思想模式和开发应用的实现思想模式是指基于我国餐饮行业正在研究开发的系统应用的现状的分析研究和发展的分析现有的分析在线订餐的系统平台,如今都有较大发展及应用推广潜力的分析在线网上订餐系统管理的系统平台,并都可以直接从在线餐饮在实际餐饮应用环境中的一些具体功能需求入手去考虑设计系统应用和应用开发应用实现。系统客户端还能为广大企业用户免费提供在线快速批量选择用户当前订单菜品类型、点餐、将用户的当前菜品订单数据直接导入保存和添加菜到购物车、提交菜品订单信息查询等诸多功能。管理终端可直接为企业平台商家管理员可以提供自定义的添加、修改、删除商品菜单,为企业商家平台管理员还可直接提供自定义的查看、修改平台商家订单状态功能,为企业平台管理员也可以直接提供对企业用户权限的管理的功能。

在网上在线订餐平台系统开发的前期设计规划和后期开发执行过程设计中,使用分类图技术和用例图分析工具对平台系统流程图进行逻辑分析整理和流程设计,并能够通过分析流程图来确定整个系统建设的逻辑总体流程,使用VS2019等技术来实现系统。这些新技术能够使系统具有了更好的可用性度和抗伸缩性,便于在后期对系统的定期维护改进和性能升级。

主要工作特点:

(1)平台开发者从自身实际系统应用场景出发,进行系统权限自动分配,并最终将整个系统用户群体划分为:平台所有者、加盟店和终端消费者。有利于吸收更多优秀商家企业加入平台,形成产业链集约化经营服务。

(2)系统后台的主要功能可以分为产品前端信息显示功能和系统后端内容管理,包括对产品参数的快速添加删除和编辑修改、菜单快捷浏览、购物车、订单记录的智能生成显示和异常处理。在店铺后台经营管理系统中,商家管理人员对平台店铺后台进行经营管理,平台管理员直接对后台商家经营进行监督管理,形成了平台有效透明的运营监督方式和后台独立运作的店铺经营监管模式。

(3)应用定位技术,将离消费者最近的店铺推送给消费者,缩短送货时间。

关键词:网上订餐;电子商务;MVC;VS2019

Abstract

The rapid development of the catering industry in the era of electronic network has brought a huge change to the traditional domestic catering industry. At present, how to use the commercial platform to rapidly promote the catering business model and increase the turnover of shops, the catering market can consider the focus on the development of personalized and characteristic service model. Under the background of the continuous promotion of the international Internet boom, the traditional trade circulation industry will show a general trend of better and more prosperous economic development. More and more traditional enterprises and traditional retail markets have begun to combine with the modern Internet industry, radiating more vigorous innovation vitality in the future. In the current policy background, the online ordering model also slowly appeared.

Online order management platform of the online reservation system platform of management platform application system design mentality and the realization of the development and application of thought pattern is based on China's catering industry is the research and development of the analysis of the present situation of the application system research and development of the analysis of the existing online reservation system platform, now has a big development potential and application promotion online network analysis Order food system management system platform, and can be directly from the online catering in the actual catering application environment of some specific functional needs to consider the design of system applications and application development application. The system client can also provide the majority of enterprise users with many functions such as online fast batch selection of the user's current order type, ordering, directly importing the user's current dish order data, saving and adding dishes to the shopping cart, submitting dishes order information query and so on. Management terminal can be directly for the enterprise business platform administrator can provide custom menu to add, modify, delete commodity, business platform for the enterprise administrator also can provide the custom view, modify, platform vendors order status function, platform for the enterprise administrator can directly provide the function of the management of the enterprise user permissions.

Online order platform system development in the implementation process design stage design planning and development stage, using the classification map technology and use case diagram analysis tools of the platform system flow chart of the logical analysis and process design, and through the analysis of flow chart to determine the whole logic system of the construction of the overall process, using VS2019 technology to implement the system. These new technologies enable the system to have better availability and scalability, facilitating the periodic maintenance improvement and performance upgrade of the system in the later period.

Main work features:

(1) Platform developers automatically allocate system permissions based on their actual system application scenarios, and finally divide the whole system user group into platform owners, franchise stores and end consumers. It is conducive to absorb more excellent businesses and enterprises to join the platform and form intensive operation and service of industrial chain.

(2) The main functions of the system background can be divided into the front-end information display function of the product and the back-end content management of the system, including the rapid addition and deletion of product parameters, editing and modification, shortcut menu browsing, intelligent generation and display of shopping cart and order records and exception handling. In the store backstage operation and management system, the business management personnel of the platform store backstage operation and management, the platform manager directly to the backstage business operation supervision and management, the formation of the platform effective and transparent operation supervision mode and the independent operation of the background store operation supervision mode.

(3) Apply positioning technology to push the nearest store to consumers and shorten the delivery time.

Key words: Online ordering; E-commerce; MVC; Struts2

1绪论

1.1课题研究背景

当前,互联网信息技术已经越来越成为当代人们生活上和生产工作活动中一项不可或缺的互联网重要通讯工具。通过网络技术,人们之间高效的进行沟通、团队协同工作和内容共享都非常简捷。网络信息应用服务已日益广泛地被应用于经济各个领域。在此市场背景推动下,电子商务概念应运而生,并因此迅速地被发展成熟起来。要依法及时推动建立完善和培育完善适合电子商务发展趋势的电子商务物流体系平台和交易渠道。消费者今后在境外网上购物交易的更主要沟通方式也是如何通过电子商务。

在当前互联网内容时代,许多传统互联网餐饮市场内容的最主要的传播媒介和互动宣传等方式更多还是以实际餐饮立面内容的形式开始出现,互联网领域完整的真实餐饮市场体系至今尚未得以完全地建立形成和发展完善。电子商务市场的迅猛发展无疑给整个传统的餐饮市场模式带来一个了一次巨大革命性的革命性飞跃。餐饮市场还可以考虑重点去发展具有个性化、特色餐饮的增值服务,利用第三方的商业平台去推广企业品牌,增加销售。因此,电子商务无疑为提升传统零售餐饮业服务注入出了一个新时期的商业活力,必将有效推动传统餐饮业市场的持续迅速发展。

在当今这种消费趋势推动下,餐饮市场已经在网络电子商务领域中开始扮演了一种越来越重要的消费角色,网上电子订餐服务系统的应运而生。人们从此不需要自己去正规餐馆里面吃饭,也可以避免去了餐厅排队就餐的诸多麻烦。他们每天只在需要时段通过手机互联网在线购买一款营养种类丰富、价格最实惠最好的可以满足其自己饮食需求的健康食品,这也不仅极大节省掉了等待他们购物的漫长时间,也大大的为网络餐饮市场商家提供方便了品牌网络推广途径和营销推广,创造着更多潜在的巨大商业机会。

1.2研究现状

运用餐饮管理软件系统进行经营管理,不仅迅速提高管理了中国餐饮市场公司的规范化管理和水平,还为提供了更为及时与有效准确的提供餐饮内容,让中国消费者可根据各餐厅实际提供服务的各项内容而迅速准确找到属于自己的需要选择的餐厅美食。与我国传统的餐饮市场中的传统手工操作管理相比,不仅大幅度节省了企业用户管理的宝贵时间,而且还在大量获得实际经济效益增长的同时,提高到了传统餐饮企业管理工作上的效率。不仅是如此,餐厅自身还将可以继续通过移动互联网平台推广属于自己特色的服务品牌,并希望通过收集消费者反馈的反馈内容来充实完善餐厅内容。自己发现的服务问题改进和创新提供顾客更高质量化的选择食物体验和提供更好的个性化服务,使餐厅能够有个更大发展的自我成长空间。

在欧洲一些和国外,网上的在线自助订餐和这种在线服务形式已是开展得的时间都已经比较之早,随着现代电子商务及快递与物流网络的进一步快速发展普及的发展和现代电子商务中网上的订单式交易这种业务模式及应用得到的社会条件也日益地发展与成熟,网上的在线自助订餐等方式目前正日益快速的进入中国人千家万户。不仅限于餐饮电子商务如此,随着将来我国的电子商务平台物流行业的得到进一步地发展,我国乃至整个我国餐饮业电子商务平台和国内物流业电子商务平台都是将使企业平台企业和平台商家双方的实现了到了真正的利益双赢。进一步地也必将促进并带动到了在中国供应链上游的国内物流产业地发展和带动国内物流下游的我国第三方的供应链物流产业地的发展。当前,餐饮的电商行业一个较能被消费者市场普遍认可及接受的一种商业模式运营它的基本模式通常也是指由商家消费者先由自己申请注册或建立第三方公司网站或消费者自行报名加入到第三方的电商平台,消费者由自己注册和加入第三方的用户平台可以自己通过使用电脑互联网设备或通过其它的移动或智能设备等来享受在线网上自助下单订餐。商家能够对用户以最快的烹饪时间内上门快速制作送出优质饭菜,并同时能保障通过第三方线下或专业物流快递员送达的饭菜迅速准确到达和送货。通过残酷的风险评估分析系统和劳动生产经验密集型的标准化操作及管理培训方法,在给用户在最短的上门烹饪操作时间范围内迅速成功的将优质美味饭菜快速准时地送到目标用户手中。从满足用户需求最大化的角度综合分析情况来看,订餐者的确已普遍享受或得到了另外的一种更为经济低成本、迅速与方便实用的新型在线即时用餐服务预订消费模式。但是,现有互联网订餐行业的种种传统商业运营手段和消费模式之间也同样仍然面临或多或少所存在着的其他许多现实潜在的问题。

主要体现在:

(1)缺乏有效的监控体系。餐饮业对食品安全的要求非常高。如果对供给侧商家的食品供应过程没有有效的监督,将不可避免地出现制造问题食品的黑心商家。

(2)现有个体商户难以建立大型电子商务平台。选择加入是他们唯一的选择。电商平台和商家之间的利益竞争不利于一些特色餐厅的发展,倾向于生产迅速、低成本的食品。

(3)订餐服务管理应用系统本身缺乏承担对订餐用户内容加密保护功能的系统安全维护责任。大量注册用户在平台上进行注册申请后,内容往往被过度复制使用,账号无法注销,这也意味着个人内容无法恢复。尽管如此,政府部门已经慢慢开始在关注网络食品和订餐软件市场方面的规范健康地发展,并发布制定了一些具指导性价值的相关规则。一些知名学者都已经陆续开始在对系统层面上和通过技术手段方面进行深入研究,以帮助促进国内整个互联网订餐消费市场未来的进一步健康良性发展。

学术界最关注研究的仍然是个性化无线订餐系统中的相关技术及实现。当前关注的主要前沿问题将不仅主要体现在如何应用这些新技术去实现无线订餐内容管理及系统,还重点体现在无线个性化无线订餐系统内容检索算法中的相关应用,以及无线订餐系统内容推送系统算法及其优化方面的问题研究。讨论如何去在这些系统和实现方案中去应用一些相关技术的算法。例如,利用贝叶斯网络技术对用户行为特征进行建模并分析,在用户在线订购服务过程中可通过选择固定用户的最佳订购的时间节点和时间地点等对其订购的行为特征进行概率的统计,从而能获得一些指导性建议。该行为评价能够通过数据量化,粗略的判断客户最近一天是否会产生出了较大量的错误行为评价,并能够根据某个特定时段用户的最佳选择用餐行为,推荐最佳餐点数量和设置最佳餐桌座位,从而可以提高出勤率。

随着网络新业务开发和技术平台的逐步发展成熟和对订餐业务相关问题理论的研究逐步的发展深入,订餐服务管理信息化平台将在逐步实现网站基本的功能服务的同时,将进一步通过网站内容系统逐步实现对餐饮业务流程内容的全面标准化、标准化和可视化。大数据深度挖掘服务与服务提升带来了智能化决策分析支持、人性化的内容智能推送、便捷的安全智能支付等。

1.3主要内容

在全面研究考察了国外现有网络订餐电子商务平台应用的基本现状情况和最新发展趋势后,结合现阶段国内外应用环境,分析讨论了未来订餐电子平台发展的市场发展的潜力。从应用系统需求满足的需求角度,详细的介绍出了网络订购子平台具体需要系统提供相应的系统功能。用户终端根据需要分别为每个用户端提供在线选择商业区、选择店铺、订餐、将用户当前在线订单记录保存添加到购物车、在线支付、评估订单金额等服务功能。提供订单存储及编辑、菜单修改、订单状态查看功能和订单状态修改等功能。在进一步明确了系统需求分析后,进一步系统地研究探讨了该平台具体的开发架构原理和优化设计。同时还对在设计的过程中面临的另一些主要难点也进行了深入详细全面的详细讨论,并最后在本章最后部分给出了最具体有效的解决方案。主要工作特点创新:

(1)从企业实际管理应用问题出发,设计了并初步实现出了这样一个企业通用的互联网订餐平台。

(2)为了能够让平台产品更强有市场生命力,将目标用户分为:平台资产所有者、加盟店商和终端消费者。与其他普通商场的统一订货销售管理平台系统所不同的特点是,此统一平台还可以对多家实体门店订货进行管理联合使用。

(3)应用定位搜索技术和基于用户地理位置数据的精准推送匹配算法,将店铺离终端消费者所在地最近位置的店铺直接推送数据给目标消费者,缩短门店配送时间。

1.4本文结构

本文分为七个部分:

第一报告部分:介绍研究了网上电子订餐系统开发的整体研究及背景,分析评价了开展该服务系统研发的整体研究工作意义何在和巨大发展空间潜力,并分别通过实证分析相关结果最终确定开展了哪些主要系统的开发研究及内容选择和应用开发工作。

第二部分:介绍阐述了网上电话订餐服务系统应用所必须涉及到的各种相关共性技术基础,分别着重对运用这些新技术特点进行做了技术概述,并综合分析展示了各类相关新技术各自的优势。

第三大部分:对网上在线订餐服务系统用户的实际业务需求点进行作了需求分析,并结合实际进行做了一些详细实用的系统业务流程优化分析。使用UML构造工具来分析系统用户业务需求的用例。

第四大部分:根据订餐系统设计的功能需求的分析,进行网上在线订餐平台系统架构的总体设计,包括网站各部分功能模块之间的关系具体流程设计流程和系统数据库框架的优化设计。

第五部分:在基本明确了系统实现的用户需求的分析目标和初步设计实现思路框架后,利用相关数据库技术迅速展开项目开发研究工作,完成了系统设计的实现。

第六测试部分:为了能保证系统内部各环节功能系统的高稳定性,对模块系统进行综合测试,首先系统对中各主要单元模块性能进行分析测试,然后分别对系统各功能单元模块系统进行分析集成,对整个系统稳定性进行一个整体综合测试。

第七大部分:对两年以上的工作业绩进行分析总结,并同时对自己下一步的工作安排进行战略展望

2网上订餐系统需求分析

2.1系统业务流程分析

网上预约订餐平台系统设计中涉及的三类主要业务用户角色又被分为:消费者、商户和平台管理员,下面我就来分别地从这如下具体涉及的这三个业务用户角色及其各自存在的各种真实的业务需求点上来分别进行做了一些分析归纳及设计。

2.2消费者用户业务流程分析

消费者用户详细流程如下:

(1)进入首页,选择商区,通过进入商区选择商铺;

(2)点击添加商品,之后就会自动生成订单并选择商品是否已经支付货款;

(3)如用户选择了不成功支付,系统则自动提示将订单信息会被保存在购物车里面;

(4)用户若要选择支付,系统先判断当前支付用户的未登录的状态,若为未完成登录状态则直接弹出未登录支付页面,若已经登陆支付则重新进入支付的逻辑。

(5)在支付步骤完成支付后的订单结果会及时被后台写入系统数据库,由后台系统直接推送数据给所对应商品的相关商家处理;

(6)用户等待订单的送达;

(7)用户收到订单确认后就可以自动选择评价订单,至此评价流程用户端流程自动结束。

2.3商户业务流程分析

商户用户的日常业务可分为以下两部分,一主要是日常店铺日常管理,二大部分是日常订单处理。详细操作流程介绍如下:

(1)店铺管理业务流程。

(2)商户登陆。

(3)编辑店铺内容,比如店铺广告活动,店铺促销活动等。

(4)编辑上架商品,选择上传过新菜的餐品或已下架的销量明显过低的商品上传。

(5)选择是否开启店铺。

(6)订单处理流程。

(7)接收到系统推送过来的订单。

(8)根据客户实际的提交进度判断对方是否会确认接受订单或者是拒绝提交订单的。

(9)制作订单。

(10)完成订单。

2.4管理员用户流程分析消费者用户用例分析

管理员用户主要指负责管理平台整个商户系统业务运行的平台系统日常运营中的一个管理员,商户统一负责管理经营的系统业务,平台管理员用户是负责和维护商户系统正常运营维护的平台系统业务正常运行稳定高效运转,主要工作包括管理平台消费者用户和日常管理商户用户。详细的业务流程描述如下:

(1)管理员内容维护业务流程;

(2)管理员登陆;

(3)查看用户列表;

(4)修改管理员用户内容;

(5)管理员退出。

(6)管理商户流程

(7)管理员登陆;

(8)查看商户列表;

(9)修改商户内容;

(10)管理员退出登录

2.5系统用例分析

消费者前台下单功能需求描述如下所示:

(1)注册会员并成功登录。如果一个用户注册在订餐支付系统过程中需要用户完成付费订餐,则系统必须需要客户完成账户注册,然后该用户付款才能进行支付订餐服务费用。注册用户登记的账户主要包含内容一般是真实姓名、联系客服的电话姓名和真实联系地址。

(2)快速浏览菜单功能当普通消费者首次进入到该购物网站时,可以先按物品类别名称和所在城市地区名称浏览网站可选供其订购用的物品菜单,还免费提供了快速搜索菜单功能,让普通用户即可迅速地浏览商品菜单。

(3)购物车的管理。为用户提供在线暂存购物车菜品明细的查询功能,未实名登录系统的注册用户也随时可以直接使用在线购物车功能查看自己购物车清单中剩余的所有菜品数量;另外如果是您真的想要直接支付自己购物车清单中菜品的支付订单,您就需要登录。

(4)订单跟踪管理。它是主要用来提供登录的用户如何查看历史订单、下订单或取消订单。

(5)修改个人内容功能。允许登录用户可以根据用户需要随意修改相关个人内容,如更改登录账户密码、电话号码、默认登陆地址信息等。填写修改完成申请表后,点击左下角"修改"的按钮后即可直接完成修改。