成品网站 售卖购物最便宜的app

目录

引言

摘要

创意简述

准备工作|手工开始

代码编写|合理集成

使用体验|近乎奇妙

引言

索尼toio™编程机器人是一款引领技术创新的产品,为开发者提供了一个全新的编程和创造平台。toio™的设计旨在将技术、塑性和乐趣融为一体,为用户带来无限的创造力和娱乐体验。

摘要

本文介绍如何使用toio™机器人和JavaScript编写一个智能俄罗斯方块游戏。通过toio™机器人的灵敏控制和真实的物理感受,我们可以重新体验经典的俄罗斯方块游戏,并增加亲子互动的乐趣。

创意简述

索尼toio™俄罗斯方块:索尼toio™十分智能灵敏,可以利用这样特点,让俄罗斯方块跳出屏幕,让我们真真切切的重新体验经典。通过javaScript来控制机器人对方块的运输旋转以及底部堆满方块行的消除,机器人的加速来控制方块下落的速度。同时可以通过这种真真切切的游戏体验,保护孩子脆弱眼睛的同时更增加了亲子互动的乐趣。

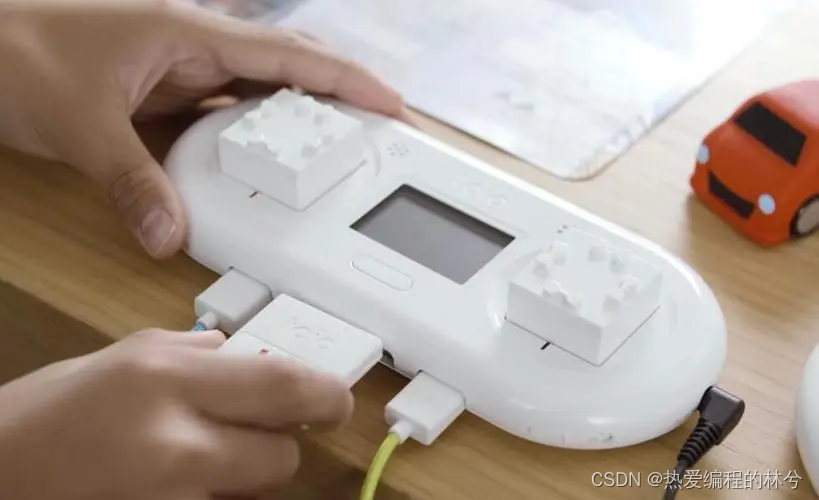

准备工作|手工开始

首先,我们需要准备以下物品:

toio™核心立方体 toio™集线器 toio™方块(用于代表俄罗斯方块) 确保你已经连接了toio™核心立方体和集线器,并且已经安装了toio™的开发环境。

toio™由两个小方块组成,每个方块都有轮子和磁性连接点,可以自由组合和拆解。这种设计使得toio™可以变形成各种形状和结构,为开发者提供了极大的创造空间。此外,toio™还具有高精度的动作控制能力,可以实现精确的运动和操作。开发者可以通过编程控制toio™的移动、转向和互动,创造出丰富多样的应用场景。

代码编写|合理集成

我们将使用JavaScript编写代码来控制toio™机器人和实现俄罗斯方块游戏的功能。

首先,我们需要创建一个HTML文件,并引入toio™的JavaScript库:

<!DOCTYPE html>

<html>

<head><title>toio™俄罗斯方块</title><script src="https://cdn.jsdelivr.net/npm/toio-sdk/build/toio.min.js"></script>

</head>

<body><canvas id="gameCanvas" width="400" height="800"></canvas>

</body>

</html>接下来,我们需要在JavaScript中编写游戏的逻辑。我们将使用HTML5的Canvas元素来绘制游戏界面,并使用toio™的API来控制机器人的移动。

// 获取Canvas元素

const canvas = document.getElementById('gameCanvas');

const ctx = canvas.getContext('2d');// 创建toio™连接

const cube = new toio.Cube();// 游戏相关变量

const blockSize = 40; // 方块大小

const boardWidth = 10; // 游戏面板宽度

const boardHeight = 20; // 游戏面板高度

const board = []; // 游戏面板数组// 初始化游戏面板

for (let row = 0; row < boardHeight; row++) {board[row] = [];for (let col = 0; col < boardWidth; col++) {board[row][col] = 0;}

}// 绘制游戏界面

function drawGame() {ctx.clearRect(0, 0, canvas.width, canvas.height);// 绘制游戏面板for (let row = 0; row < boardHeight; row++) {for (let col = 0; col < boardWidth; col++) {if (board[row][col] === 1) {ctx.fillStyle = '#000000';ctx.fillRect(col * blockSize, row * blockSize, blockSize, blockSize);}}}// 绘制机器人方块const pos = cube.position;ctx.fillStyle = '#FF0000';ctx.fillRect(pos.x * blockSize, pos.y * blockSize, blockSize, blockSize);

}在上述代码中,我们初始化了游戏面板,并使用toio™的API监听机器人的移动、按钮和加速度事件。

根据不同的事件,我们可以实现方块的旋转、移动和加速下落逻辑:

// 监听toio™连接事件

cube.connect().then(() => {// 监听机器人移动事件cube.on('id:position-id', () => {drawGame();});// 监听机器人按钮事件cube.on('id:button-id', (data) => {if (data.pressed) {// 按下按钮时,方块旋转// TODO: 实现方块旋转逻辑}});// 监听机器人加速度事件cube.on('id:collision-id', (data) => {if (data.x > 0) {// 加速度向右,方块向右移动// TODO: 实现方块向右移动逻辑} else if (data.x < 0) {// 加速度向左,方块向左移动// TODO: 实现方块向左移动逻辑} else if (data.y > 0) {// 加速度向下,方块加速下落// TODO: 实现方块加速下落逻辑}});

});将上述代码保存为一个HTML文件,并在支持JavaScript的浏览器中打开。确保toio™核心立方体已经连接,并将toio™方块放置在游戏面板上。

通过按下toio™方块的按钮,可以控制方块的旋转。通过倾斜toio™方块,可以控制方块的移动和加速下落。

通过这种真实的物理感受,我们可以重新体验经典的俄罗斯方块游戏,并增加亲子互动的乐趣。

使用体验|近乎奇妙

整个体验下来,我觉得与传统的屏幕编程相比,toio™编程机器人提供了更加实际和互动的学习体验。使用者(孩子们)可以通过观察机器人的行为来直观地理解编程代码的效果,这有也助于加深对编程逻辑的理解。此外,它的扩展性和多样性可以激发孩子们的创造力和探索欲望,使他们能够在编程的过程中发现更多的乐趣和挑战。

也希望能够有更多的孩子通过toio™点燃灵感火花,尽情发挥创意天赋,充分体会并享受“创造,体验“灵感一现”所带来的极致快乐和感动,在toio™的陪伴下度过快乐的童年,在动手动脑实践的过程中实现蜕变和成长,家长们也可以通过toio™和孩子一同乐享宝贵的亲子时光。